零信任框架

网络接入控制

为了提供对网络基础设施的安全访问,实施网络访问控制(NAC)解决方案是一个关键组成部分,该解决方案具备身份验证、授权、计费和设备分析的特点,以确保只有已知和授权的客户端能够连接,并动态地放置在适当的网络段中。

HPE ArubaNetworking 提供了两种与 NetConductor 解决方案兼容的网络访问控制(NAC)选项。作为 NAC 的黄金标准,ClearPass Policy Manager 提供了最完整和灵活的功能集,并支持与 AI 驱动的客户端洞察集成,以实现设备分析、自动分段和强制执行。Aruba Central 包含 Aruba CloudAuth,提供一套核心功能,目前仅限于使用基于云的身份验证源,如 Microsoft Entra ID、Google Auth 或 Okta。此外,只要 NAC 服务器能够定义并在其授权策略中以 Aruba-User-Role RADIUS 服务器特定属性(VSA)进行回复,第三方 NAC 解决方案也可以用于安全入网。

Aruba CX 交换机、接入点和网关支持无色端口和基于角色的微分段。无色端口使得具有身份验证的端口能够实现一致的配置。客户端可以连接到企业内的任何交换机端口。根据配置的 AAA 身份验证和授权配置文件以及分配的 Aruba-User-Role,客户端可以自动放置在正确的段中,并提供基于角色的微分段。

监控与可视化

Aruba Central 包含基于人工智能的客户端洞察功能,以提供可视化和细粒度的分析。客户端洞察利用来自 Aruba 的接入点、交换机、网关的原生基础设施遥测数据,以及受控的众包机器学习,来验证指纹并提供精确的分类能力。客户端/终端分类使组织能够对设备进行标记,并在设备连接到网络时从 ClearPass 策略管理器中分配 Aruba 用户角色。

客户端洞察支持对客户端的持续监控,并与 Aruba ClearPass 策略管理器配合使用,提供闭环的端到端访问控制和自动化的策略执行。如果客户端受到威胁或表现出可疑行为,可以通过发出动态授权变更来隔离该客户端,从而断开连接或更改用户角色,以限制访问进行测试、修复或更换。

宏观与微观分段(VRF 和/或子网与用户角色)

传统上,网络的宏观分段依赖于将最终用户或设备放置在与其他相似用户或设备相同的子网中,然后使用访问控制列表(ACL)根据源和目标IP、端口号等来允许或拒绝流量。Aruba NetConductor可以用用户角色和基于角色的策略替代子网的需求,这些策略更易于管理。在这两种情况下,使用多个虚拟路由转发(VRF)来隔离从未有理由直接连接的大量用户/设备是合适的。使用情况各异,但一些典型的例子包括访客网络、数据中心管理网络,以及依赖于较旧、不太安全操作系统的生产工厂或实验室设备等。

用户角色与策略设计

用户角色仅仅是表示一组共享共同接入策略的用户或设备的方式。当新用户或设备接入网络时,会分配一个角色。Aruba使用多种方法来分配角色,而角色可以以多种方式影响策略。

历史上,角色及其附带的策略在网络中的各个平台上分别在不同的地方定义。展望未来,用户角色将在Aruba Central Global Policy Manager中定义,集中配置将一致地应用于所有网络基础设施。

用户角色通过网络接入控制(NAC)解决方案分配给用户和设备,例如ClearPass、CloudAuth或第三方解决方案。

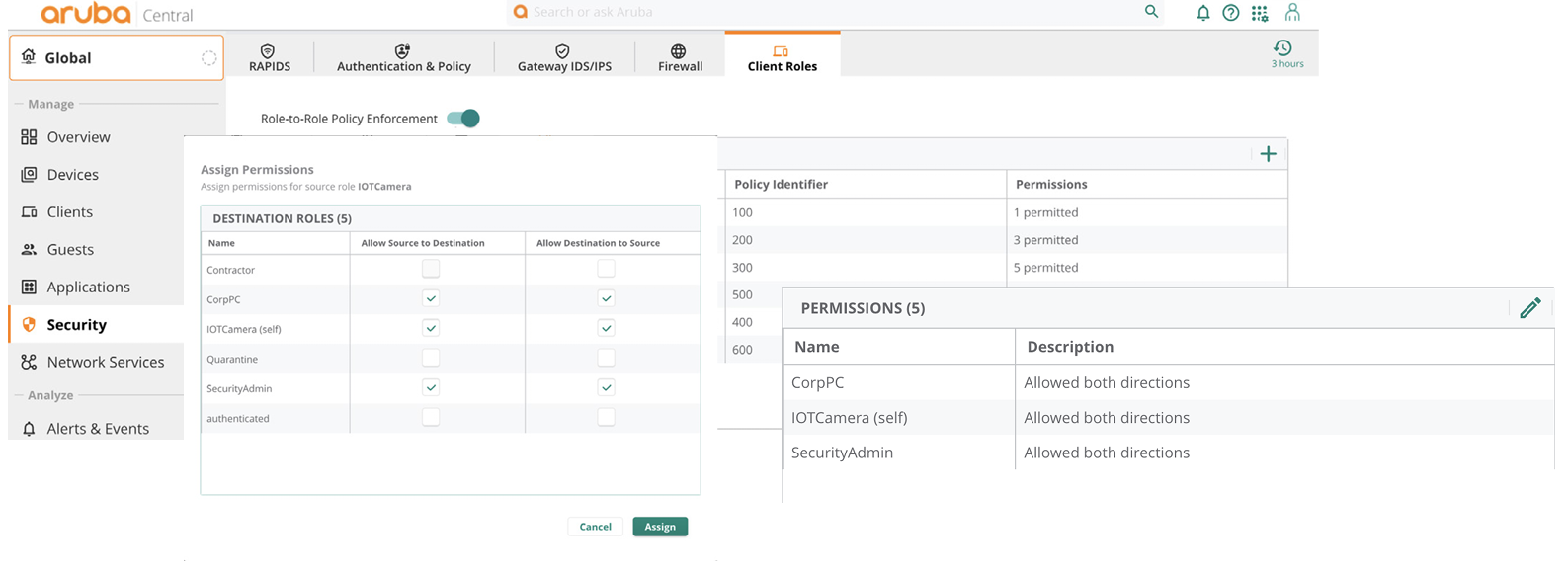

Aruba Central Global Policy Manager配置用户角色和角色间策略。为了使这些角色更强大并与ESP架构一致,它们可以从Aruba Central进行全球管理。例如,如果您的网络中有五个角色,则通过定义一个角色到另一个角色的权限来创建角色间策略。通过在Central中仅配置一次,该策略将应用于所有相关的网络设备:从Microbranch或桥接模式AP,到移动网关,再到交换机。无需构建三种不同格式的安全策略。

NetConductor全球策略管理器的详细架构和设计信息可在策略设计经验证解决方案指南