NetConductor 设计

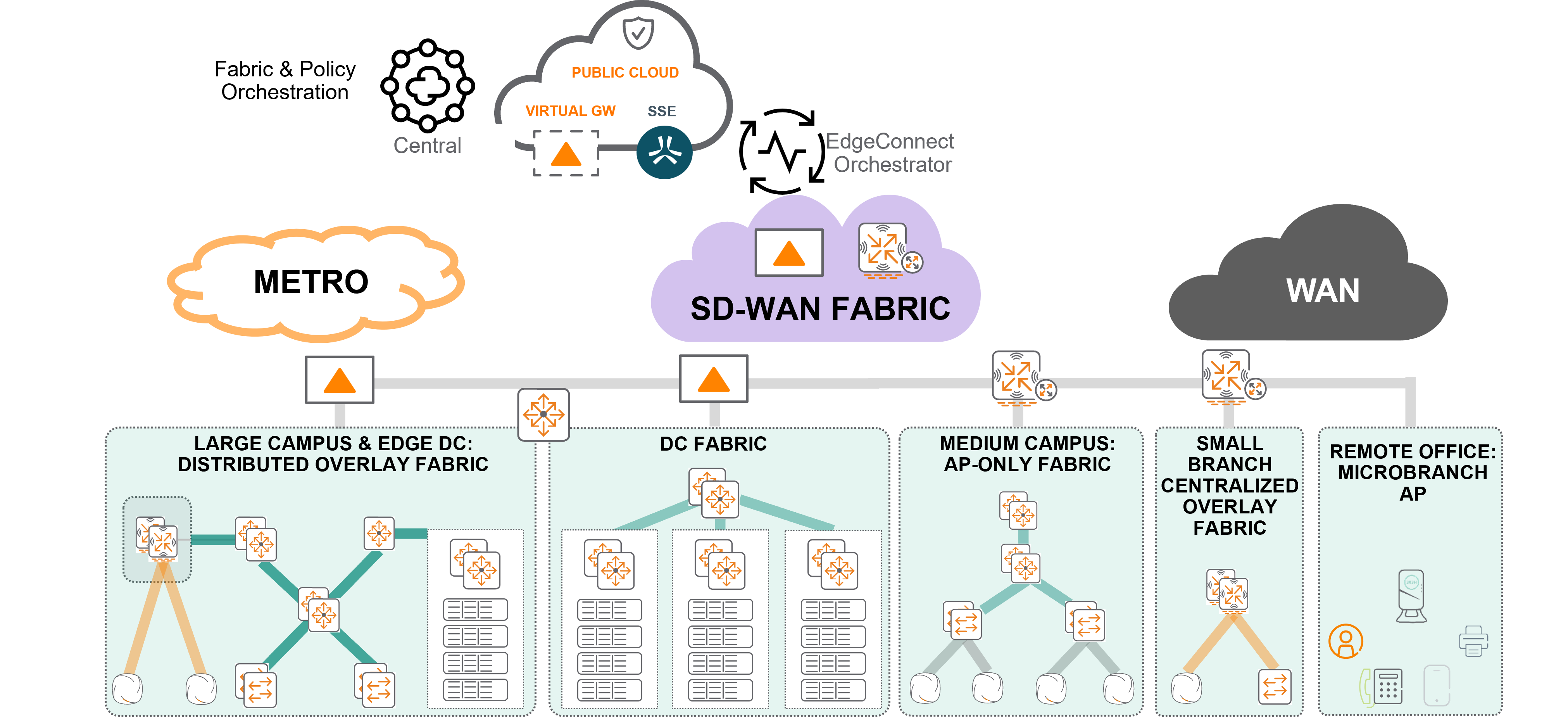

Central NetConductor是一个端到云的网络与安全框架,旨在在现代企业网络中创建动态且一致的安全策略,该网络由CX交换机、AOS-10网关、AOS-10接入点和EdgeConnect SD-WAN网关组成。在高度可用的底层基础上构建的智能覆盖层与基于策略的微分段模型相结合,贯穿整个网络基础设施,使用一致、安全的全局角色。

基于角色的策略直接抽象自底层网络,支持灵活且简化的安全定义、应用和执行。策略定义通过完整的底层自动化、全面的覆盖层编排、“一站式”管理与监控视图,以及丰富的强大互补服务得以实现。

本指南提供了关于常见NetConductor设计考虑的基本细节。欲获取更深入的技术指导,请参阅 NetConductor Architecture Guide.

上述视频介绍了NetConductor架构。

目录

NetConductor 解决方案组件

本节概述了各种解决方案组件。

管理平面

Central 作为 NetConductor 的管理平面。Central 包含基于工作流的配置、管理和网络可视化功能。

NetConductor 的某些组件,例如 EdgeConnect SD-WAN 和 HPE Aruba Networking SSE 集成,是通过各自的仪表盘进行管理的。

控制平面

NetConductor 的分布式覆盖网络使用基于标准的 MP-BGP 和 EVPN 地址族,包括用于网络控制的第 2 层和第 3 层覆盖的选项。

该解决方案在有线和无线用户之间提供一致的用户体验,在园区和数据中心之间的配置和协议具有高度的通用性。

数据平面

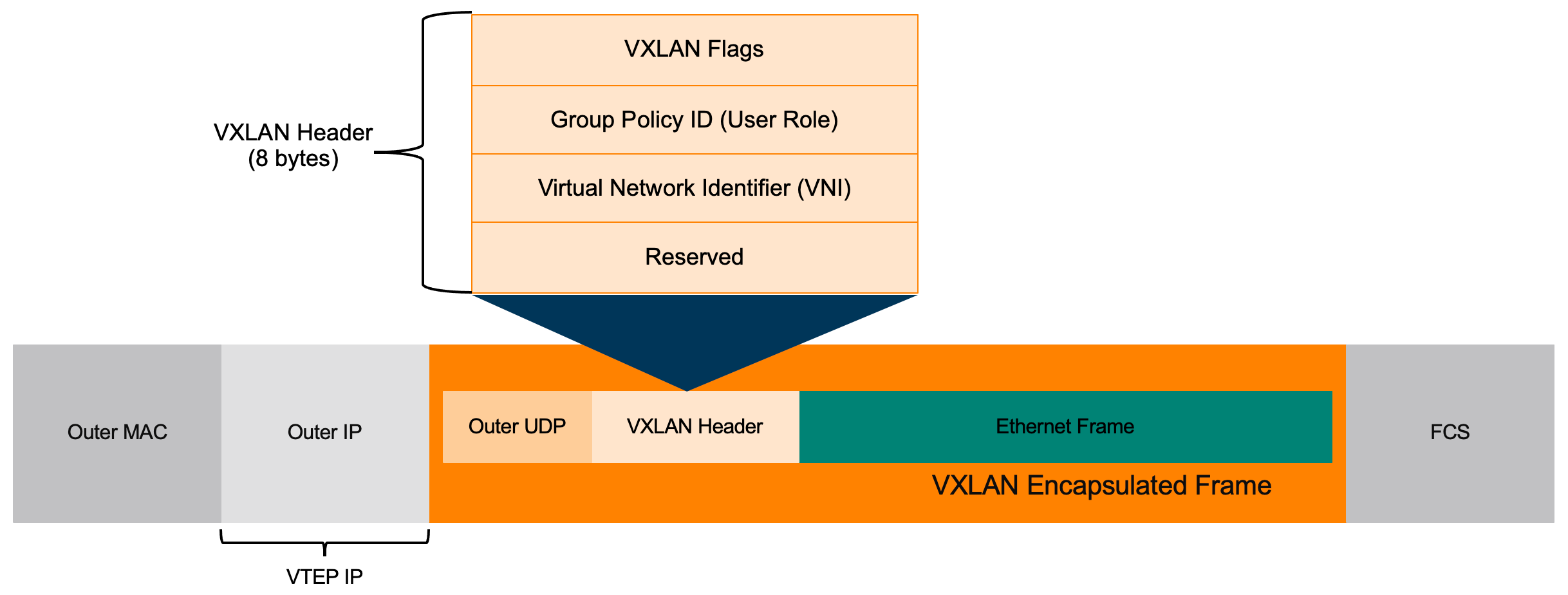

对于集中式网络,使用基于用户的隧道的 GRE 封装作为数据平面。对于分布式覆盖网络,标准的 VXLAN 封装提供数据平面。VXLAN 使得可以使用基于 VRF 的宏分段和基于角色的微分段,利用 VXLAN 头中的字段。

策略平面

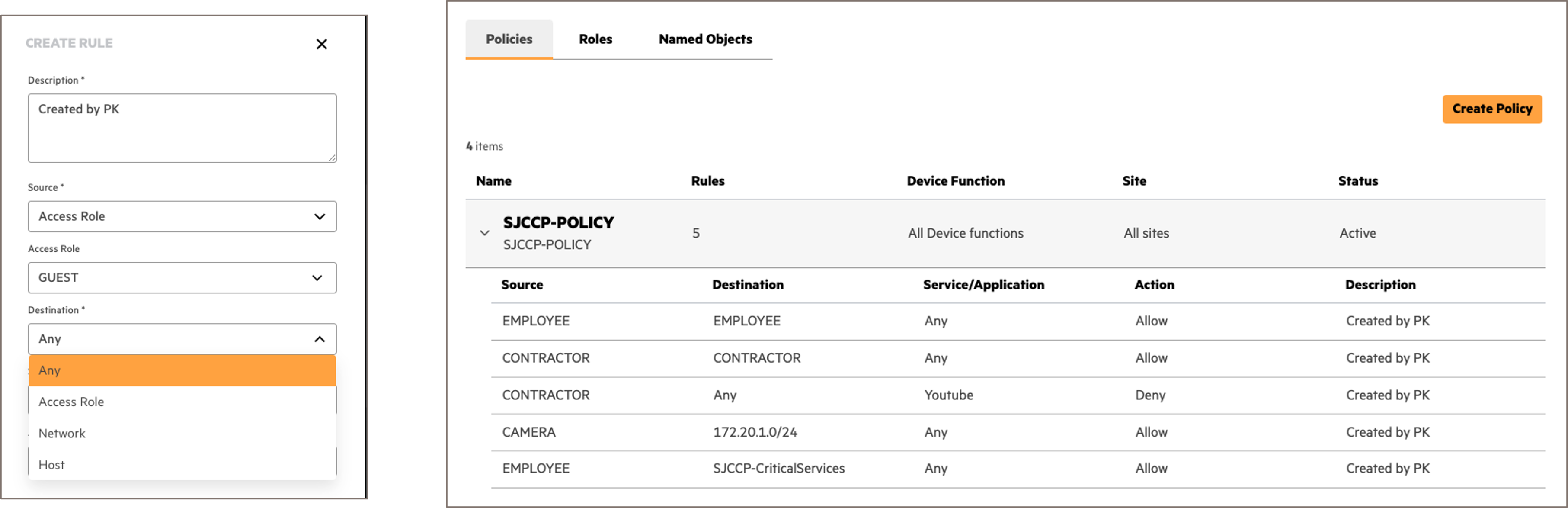

NetConductor 解决方案中的Central策略管理器(CPM)组件提供一个单一的管理点,用于在园区、分支和数据中心创建和配置一致的策略。GPM 提供定义基于角色、应用、IP 和端口的策略的灵活性。角色的使用将策略与 IP 网络解耦,并实现跨有线和无线网络以及不同地点的一致策略执行。

角色通常(但并非总是)在 802.1X 认证事件后分配。可以使用 NAC 解决方案,例如 HPE Aruba Networks ClearPass,将用户和设备加入网络,并由 CPM 分配带有策略的角色。

策略在园区、数据中心和分支网络的数据平面中得到执行。角色和基于角色的策略可以通过多种传输方式在不同站点之间传播和连接,包括 EdgeConnect SD-Branch 和 EdgeConnect SD-WAN 解决方案。

零信任框架

用户角色和策略设计

用户角色仅代表一组具有共同访问策略的用户或设备。当新用户或设备接入网络时,会分配角色。

历史上,角色及其相关策略在网络中的每个平台上单独定义,并需要在多个位置手动创建。现在,用户角色在 HPE Aruba Networking Central 全局策略管理器中定义,集中配置可以在所有网络基础设施中一致应用。

用户角色通过网络访问控制(NAC)解决方案(如 ClearPass、CloudAuth 或第三方解决方案)分配给用户和设备。

NetConductor 全局策略管理器的详细架构和设计信息可在 Policy Design Validated Solution Guide 中获取。

网络访问控制

为了提供安全的网络访问,网络访问控制(NAC)解决方案是关键组件,包含认证、授权、记账和设备分析功能,确保只有已知且授权的客户端连接,并动态放置在适当的网络段中。

HPE Aruba Networking 提供两种与 NetConductor 解决方案兼容的网络访问控制(NAC)选项。

- ClearPass 策略管理器 是一种本地部署的解决方案,提供最完整和最灵活的功能,同时集成了基于 AI 的客户端洞察,用于设备分析。

- HPE Aruba Networking Central 包含 Central NAC,它为纯云解决方案提供一套核心的 NAC 功能。Central NAC 与流行的云端认证源集成,如 Microsoft Entra ID、Google Auth 或 Okta。

第三方 NAC 解决方案也可以用于安全的接入,只要 NAC 服务器的授权策略支持 ‘Aruba-User-Role’ RADIUS 服务器供应商特定属性(VSA)。

CX 交换机、接入点和网关支持无色端口(Colorless Ports)和基于角色的微分段。无色端口使端口的配置保持一致,利用 802.1X 认证分配角色和策略。客户端可以连接到企业中的任何交换机端口或接入点。角色在认证时或在分析后被分配,基于与分配的 ‘Aruba-User-Role’ 相关联的授权配置文件,客户端可以自动被放置在授权的网络段中。

此外,NetConductor 覆盖层在 VXLAN 头中携带已分配的用户角色作为值。所有与连接到网络的端点的流量都将根据角色相关策略进行评估,以提供一种基于角色的微分段解决方案,用户可以无缝地随时随地访问。

监控与可视化

HPE Aruba Networking Central 包含由 AI 驱动的客户端洞察(Client Insights),用于高级可视化和细粒度分析。客户端洞察利用来自接入点、交换机和网关的原生基础设施遥测数据,以及受控的众包机器学习技术,验证指纹并提供精确的分类能力。客户端/端点分类使组织能够在设备连接到网络时标记设备并从 ClearPass Policy Manager 或 Central NAC 分配 ‘Aruba-User-Role’。

客户端洞察支持对客户端的持续监控,并结合 ClearPass Policy Manager 提供闭环、端到端的访问控制和自动策略执行。如果客户端被入侵或表现出异常行为,可以通过发出动态授权变更,将其隔离,断开连接或更改用户角色,限制访问权限以进行测试、修复或更换。

宏分段与微分段(VRF 和/或子网与用户角色)

传统上,网络的分段依赖于将终端用户或设备放置在与其他类似用户或设备的子网中,然后使用访问控制列表(ACL)根据源和目标 IP 及端口号允许或拒绝流量。NetConductor 用基于角色的策略和用户角色取代了子网的需求,这些策略更易于管理。在这两种情况下,使用多个 VRF 来隔离大量用户/设备,避免它们直接连接,可能是合适的。使用场景包括访客网络、数据中心管理网络,以及依赖较旧、较不安全操作系统的生产工厂或实验室设备。

园区覆盖网络

覆盖网络提供了一种部署灵活拓扑的机制,以满足不断变化的端点和应用的需求。通过将用户数据流量和相关策略与网络的物理拓扑完全解耦,覆盖网络实现了按需部署的二层或三层服务。覆盖网络还简化了设备或用户角色信息在网络中的传递,无需路径中的所有设备理解或管理角色。覆盖网络是虚拟网络,建立在底层网络之上。底层网络应设计为稳定、可扩展且具有可预测性。

NetConductor 提供灵活性,可在集中式覆盖和分布式覆盖之间选择,以满足各种流量工程和策略执行需求。基于用户的隧道(User Based Tunneling)是一种集中式覆盖架构,提供简化的操作和在网关设备上的高级安全功能。EVPN-VXLAN 是一种分布式覆盖架构,支持在园区内任何位置的交换机之间建立动态隧道,确保策略的一致性和连续性。两种覆盖模型都支持“无色端口”功能,实现自动客户端接入和访问控制,简化操作。

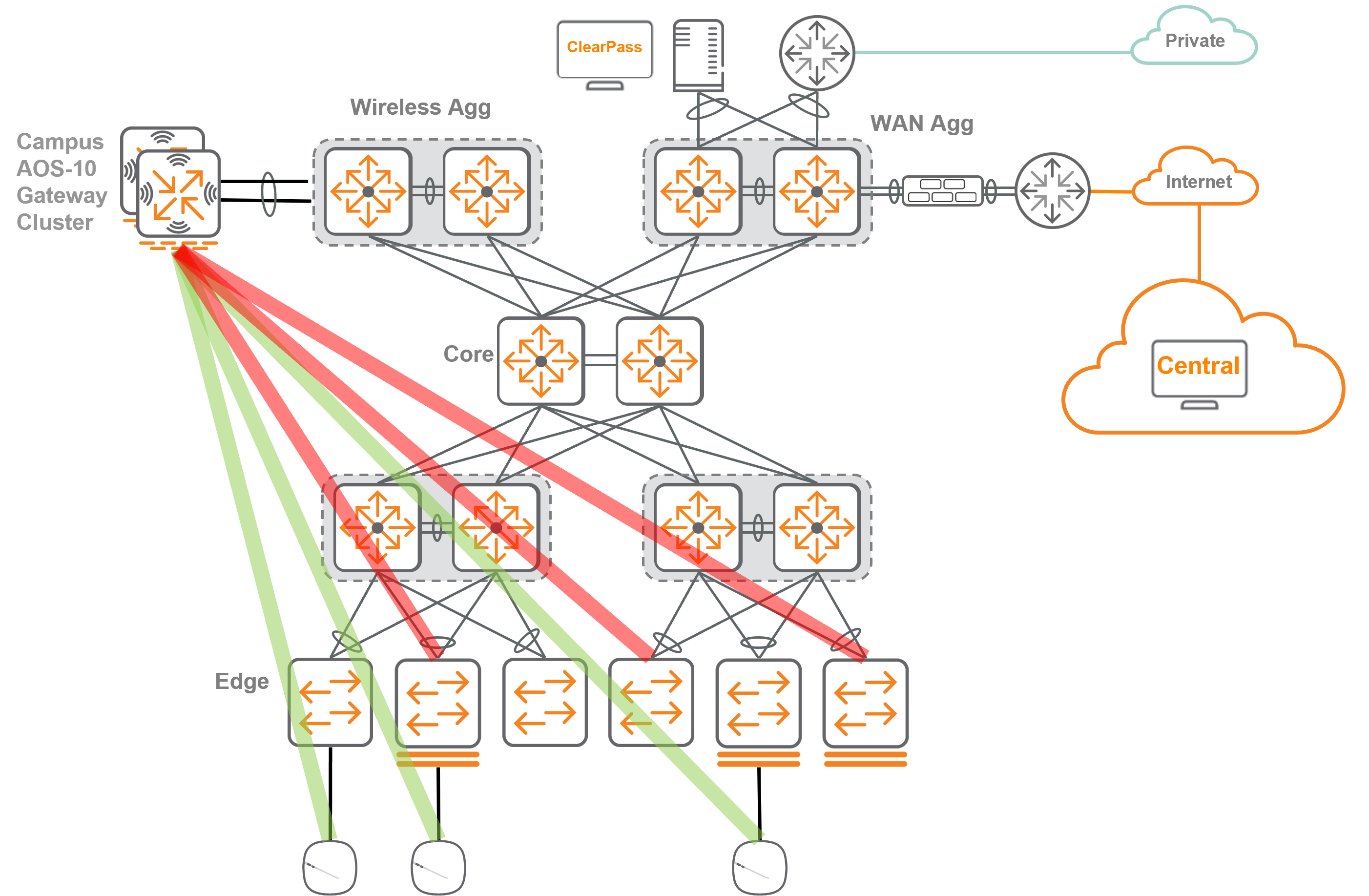

集中式园区网络

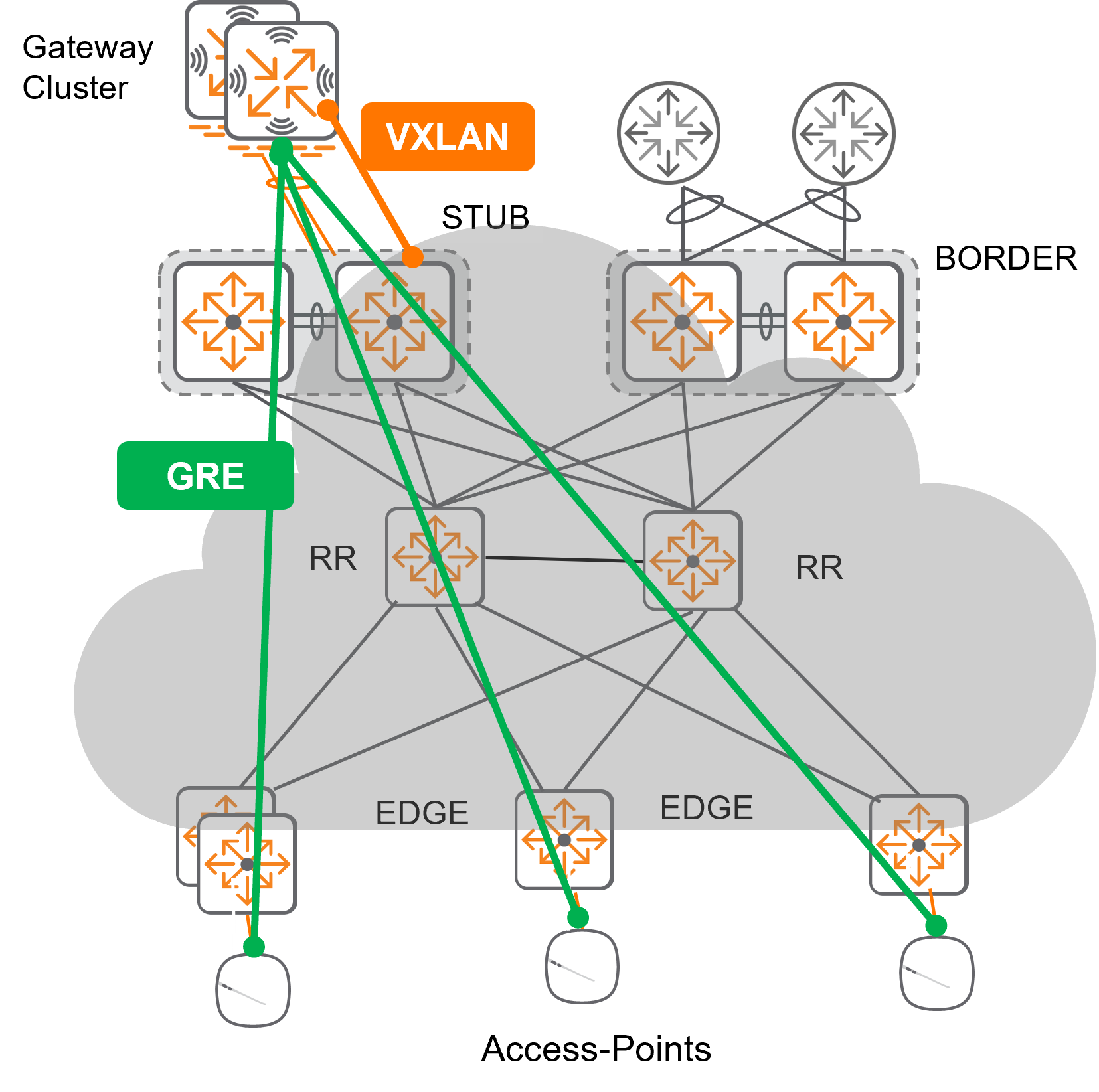

用户基础隧道(UBT)是一种集中式覆盖网络,将部分或全部用户流量隧道到集中式网关集群,在那里通过防火墙、深度包检测(DPI)、应用可视化和带宽控制等服务执行策略。UBT 根据用户或设备角色有选择性地进行隧道。隧道可以由接入点(AP)和/或交换机发起。

集中式园区网络部署简便,为有线和无线用户提供一致的体验,并能在网关上实现多种路由和安全功能。

集中式网络架构最适合规模较小到中等的分支/园区地点,主要流量为南北向,目的地为外部数据中心或互联网。该模型还支持客户逐步采用网络和基于角色的分段的迁移方案,同时利用现有的第三方和传统交换机基础设施在核心和汇聚层。对于源自园区内部端点的高频繁东西向流量,此模型不推荐使用,因为到网关集群的流量可能成为瓶颈。

所有到 NAC 服务的有线和无线认证流量都来自同一网关集群。在支持大规模 WLAN 和 UBT 部署时,应考虑集群的负载。

分布式园区网络

分布式网络允许在网络任何位置执行策略,作为集中式方案的替代。分布式网络使用一套开放标准协议,创建动态网络架构,扩展二层连接到现有的物理网络和三层底层网络。Ethernet VPN (EVPN),一种由 BGP 驱动的协议,提供控制平面。Virtual extensible LANs (VXLANs),一种通用的网络虚拟化隧道协议,将传统 VLAN 提供的 4,000 个广播域扩展到 1600 万个,提供数据平面。

分布式网络的优势包括:在三层边界高效扩展二层;任何播(anycast)网关确保一致的第一跳路由服务;以及使用 VXLAN-Group Based Policies (VXLAN-GBP) 传播策略实现端到端的分段。分布式网络在大型园区/数据中心环境中表现最佳。当存在大量东西向流量时,也推荐使用,因为其转发效率高。

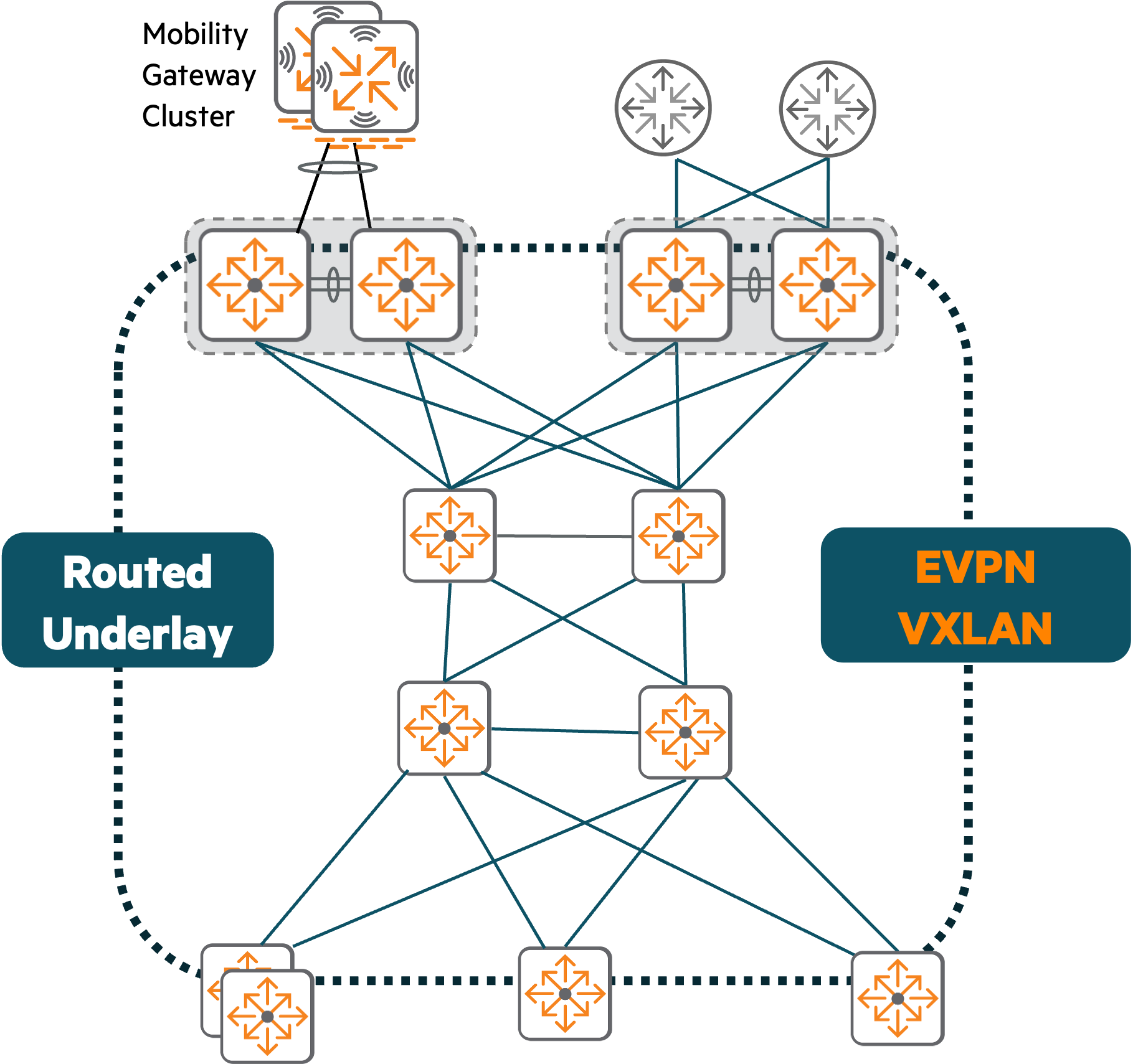

网络由底层网络和一个或多个覆盖网络组成。底层网络代表网络的物理基础设施。在 NetConductor 方案中,大多数情况下建议使用路由底层网络。采用路由底层网络时,所有交换机间链路均配置为路由,并通过内部网关协议(IGP)分发路由,实现等价成本多路径(ECMP)路由。NetConductor 的底层网络向导配置点对点路由链路,使用 OSPF 作为路由协议。一个或多个覆盖网络可以叠加在底层网络之上。

EVPN 在整个园区中启用控制平面数据库,提供分段和无缝漫游,支持 MAC 地址、MAC/IP 绑定和 IP 前缀的广告。该方案采用对称 IRB 和分布式任何播网关,发现和广告远端网络设备,并通过 EVPN 类型 2 和类型 5 路由广告 MAC 地址和 MAC/IP 绑定。借助 Route Distinguisher(RD),在 VRF 内广告地址前加上唯一编号,支持不同租户之间的 IP 地址和 MAC 地址重叠。

在虚拟隧道端点(VTEPs)之间使用 MP-BGP 和 EVPN 地址族,提供基于标准的高扩展性控制平面,用于共享端点可达性信息,原生支持多租户。多年来,服务提供商一直使用 MP-BGP 提供大规模的安全二层和三层 VPN 服务。采用带路由反射器的 iBGP 设计简化了架构,避免在包含 VTEP 的所有交换机之间建立全网状 BGP 对等连接。BGP 对等仅在 VTEP 终止交换机(接入、存根和边界)与核心之间建立。

BGP 控制平面结构包括:

- 地址族(AF):MP-BGP 通过将不同地址类型分类到地址族(IPv4、IPv6、L3VPN 等)中,实现多地址类型的网络可达信息交换。层 2 VPN 地址族(AFI=25)和 EVPN 后续地址族(SAFI=70)在 MP-BGP 之间广告 IP 和 MAC 地址信息。EVPN 地址族包含用于在 VTEPs 之间建立 VXLAN 隧道的可达性信息。

- 路由区分符(RD):路由区分符使得MP-BGP能够在同一地址族内携带重叠的第3层和第2层地址,通过在原始地址前添加唯一值实现。RD仅是一个数字,没有固有的有意义的属性。它不将地址与路由或桥接表关联。RD值通过确保通过两个不同的VRF宣布相同地址范围的路由可以在同一MP-BGP地址族中进行广告,从而支持多租户环境。

- 路由目标(RT):路由目标是用于将一个地址与路由或桥接表关联的 MP-BGP 扩展社区。在 EVPN-VXLAN 网络中,将公共的 VRF 路由目标导入和导出到 MP-BGP EVPN 地址族,建立了跨多个 VTEP 定义的一组 VRF 的第 3 层可达性。第 2 层可达性通过在第 2 层 VNI 定义中导入和导出公共路由目标,在分布式的第 2 层 VNI 之间共享。此外,还可以通过在一个 VRF 中导入由其他 VRF 导出的路由目标,利用 IPv4 地址族在 VRF 之间泄露第 3 层路由。

- 路由反射器(RR):为了优化在VTEP之间共享可达性信息的过程,在核心使用路由反射器可以简化iBGP对等连接。这种设计允许所有VTEP具有相同的iBGP对等配置,消除了对完整iBGP邻居网格的需求。

该园区设计使用两个层3连接的核心交换机作为iBGP路由反射器。目的地前缀和覆盖网络所消耗的物理资源以转发表和其他形式存在,在设计网络时应予以考虑。有关在设计光纤网络时的扩展指南,请参阅NetConductor架构指南的Design Recommendations部分。

VXLAN将第2层以太网帧封装在UDP包中。这些VXLAN隧道为连接端点提供第2层和第3层的虚拟化网络服务。VTEP是交换机中的一个功能,负责VXLAN隧道的起始或终止。类似于传统的VLAN ID,VXLAN网络标识符(VNI)用于标识VXLAN覆盖拓扑中的一个隔离的第2层段。对称集成路由与桥接(IRB)使覆盖网络能够支持连续的第2层转发和跨VTEP的第3层路由。

在整个网络基础设施的所有底层链路上配置巨帧,以允许传输额外的封装。

VXLAN 网络包含两个关键的虚拟网络结构:第2层 VNI 和第3层 VNI。L2VNI、L3VNI 和 VRF 之间的关系如下所述:

- L2VNI 类似于 VLAN,对于 AOS-CX 的使用,配置类似于 VLAN。L2VNI 在连接到不同 VTEP 的端点之间桥接第2层流量。

- L3VNI 类似于 VRF,并在 VTEPs 之间的 L2VNI 子网之间进行路由。

- 单个VRF中可以存在多个L2VNI。

通过虚拟扩展局域网(VXLAN)隧道实现覆盖网络,为连接到园区的端点提供第2层和第3层虚拟化网络服务。VXLAN网络标识符(VNI)将隧道流量与正确的对应第2层VLAN或第3层路由表关联,以便接收端VTEP能够适当地转发封装的帧。对称集成路由与桥接(IRB)功能允许覆盖网络支持跨VTEP的连续第2层转发和第3层路由。

VTEP在封装帧时包含以下头部:

IP头部:头部中的IP地址可以是VTEP或传输网络中的VXLAN多播组。源和目标之间的中间设备根据此外部IP头转发VXLAN包。

用于VXLAN的UDP头部:默认的VXLAN目标UDP端口号为4789。

VXLAN头部:封装帧的VXLAN信息。

- 8位VXLAN标志:第一个位指示是否在包上设置了GBP ID,第五个位指示VNI是否有效。所有其他位保留,设置为“0”。

- 16位VXLAN组策略ID:该组ID标识在隧道流量上执行的策略。

- 24位VXLAN网络标识符:指定封装帧的虚拟网络标识符(VNI)。

24位保留字段

分布式园区网络中的无线基础设施采用AOS 10网关和接入点(AP),这些设备配置有隧道WLAN SSID。无线客户端流量从接入点到网关采用GRE/IPsec封装,以适应大型漫游园区域。网关在VXLAN中封装数据流量,在头部插入角色ID,并将数据包转发到园区网络中。

无线客户端的认证和角色分配在AP上进行;然而,连接到无线客户端的认证流量由网关集群代理到ClearPass或其他认证提供者。有线客户端的认证直接由连接的交换机进行。ClearPass策略管理器根据认证结果分配用户角色。此角色分配可以实现动态网络分配和基于角色的策略执行,覆盖有线和无线基础设施。

该解决方案允许企业级定义通用用户角色和基于角色的策略,这些策略可以同时应用于有线和无线客户端。用户角色和策略在中央一次性定义;无需为不同类型的网络设备创建单独的策略。策略被配置到网络设备中,并在目的出口点执行角色到角色的策略,在源入口点执行所有其他策略。

与集中式网络相比,分布式网络架构的一个主要优势是可以在园区内任何点实现分布式策略执行能力。此外,无线流量无需转发到集中式集群进行策略执行。

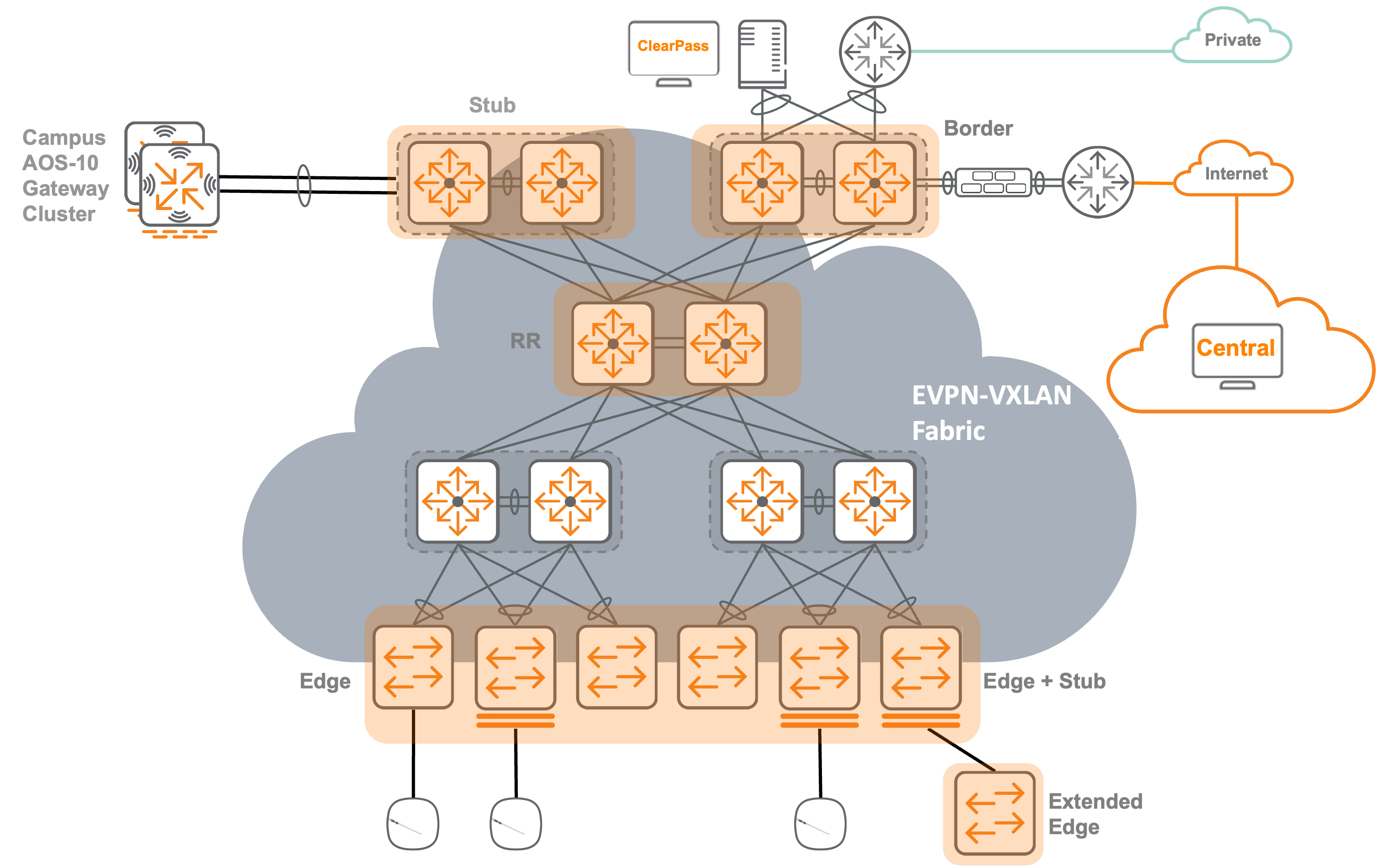

分布式网络由为网络中的各种设备分配角色(persona)组成。以下列表描述了每个角色的用途。

- 路由反射器(RR): 核心交换机配置为BGP路由反射器(RR角色),用于共享EVPN可达性信息。这减少了网络中所需的对等会话数量,从而简化了网络架构。

- Stub: 无线聚合交换机配置有stub角色,以将策略执行扩展到仅支持静态VXLAN隧道的无线网关。聚合交换机将来自园区网络Fabric VXLAN隧道的GPID值转发到在聚合交换机和网关之间配置的静态VXLAN隧道中。当将Fabric扩展到仅支持静态VXLAN隧道的扩展边缘交换机时,边缘交换机也可以托管stub角色(stub+edge),以将Fabric扩展到边缘之外。

- 边界: 互联网边缘交换机使用边界角色,在网络结构与外部服务之间提供连接。

- 边缘: 边缘角色应用于提供主要VXLAN隧道入口/出口和端点流量策略执行的接入交换机,用于进入或离开网络。客户端直接连接到边缘交换机。

- 扩展边缘: 扩展边缘角色用于将网络扩展到访问层之外。静态VXLAN隧道在边缘和扩展边缘之间进行编排。扩展边缘交换机执行身份验证、授权、VLAN和角色分配,以及基于组的策略执行。客户端直接连接到扩展边缘交换机。

- 中间设备: 有线汇聚交换机是基础设备,没有分配织物角色。它们不运行VTEP,必须支持巨帧。

在NetConductor分布式园区架构中的所有设备都需要高级中央订阅。

选择织物部署模型

选择合适的织物部署模型取决于多个因素,包括可用基础设施、流量模式、流量类型、分段需求和策略执行需求。组织必须评估这些方面,以确定分布式或集中式方法是否最符合其网络架构和安全目标。

分布式织物非常适合在边缘更接近策略执行点的场景,用于东西向流量,减少延迟并在整个网络中分布安全控制。

集中式织物适用于偏好简化拓扑和配置的环境,并且大部分流量模式为南北向。

下表总结了帮助网络运营商选择正确织物部署的关键考虑因素。

| 关键考虑因素 | 分布式 | 集中式 |

|---|---|---|

| 支持的基础设施 | 需要 AOS-10 和 AOS-CX | 支持传统操作系统(AOS-8 和 PVOS) |

| 流量模式 | 大量的东西向流量 | 主要的南北向流量 |

| 流量类型 | 重要的BUM流量 | 少量的BUM流量 |

| 分割模型 | 基于VRF & VLAN | 基于VLAN |

| 流量检测 | 无状态、选择性有状态 | 对每个客户端都保持有状态 |

| 策略执行点 | 更接近客户端 | 集中在网关 |

叠底网络设计

Central NetConductor 可以使用基于意图的工作流部署自动化部署叠底网络。网络运营商还可以使用 MultiEdit 来配置叠底网络,以实现绿地部署以及需要特殊网络配置和拓扑的棕地部署。

核心连接

网络基础设施如何连接到 Central 是部署 NetConductor 时的关键考虑因素。

所有支持用于 NetConductor 的交换机都配备了专用管理网络端口。也支持带内管理,且在园区网络中通常是必需的,因为多个建筑和机房使得带外管理(OOBM)变得不切实际。

使用带内管理会带来挑战,因为在使用 NetConductor 配置叠底网络之前和之后,都需要连接到互联网/Central。通常,最初使用默认VLAN(1),因为连接的端口默认使用此VLAN。对于 VSX 对,需格外注意,因为用于初始 Central 连接的默认路由由于 ISL 连接而保持激活,并且此路由的默认管理距离低于默认的 OSPF 路由距离。因此,应为初始默认路由分配更高的管理距离(如 120),以确保在完成叠底工作流后 OSPF 默认路由占优。

在某些情况下,可能需要手动配置端口速度或转发器或 DAC 电缆的 breakout 设置。

工作流部署

NetConductor 的“叠底网络”工作流自动化部署叠底网络,包括在交换机之间配置点对点路由连接和单区域 OSPF 配置。

如果使用带内管理,需确保在重新配置交换机间连接为路由端口/连接时,不会丢失与 Central 的连接。一个方案是配置带有静态 SVI 和域名服务器的管理 VLAN。作为最佳实践,应在组级别配置 DNS 服务器,以确保在完成叠底向导后,仍能保持与 Central 的连接,尤其是在初始 DNS 分配使用 DHCP 时。

分布式网络设计

该网络设计采用连接所有交换机的路由叠底。路由叠底消除了对二层链路的需求;不使用生成树协议阻止冗余的二层路径。完整的三层叠底允许所有链路主动使用,支持 ECMP 路由,并在链路故障时实现极快的收敛。

在网络覆盖层中,所有网络设备都完全参与 EVPN-VXLAN 网络,扩展边缘设备除外,它们使用静态 VXLAN。段的 Anycast 网关分布在接入交换机上。

当边缘设备少于或等于 256 个且没有超过 16 个 VRF 时,建议采用单一网络设计。如果规模超过 256 个边缘节点和 16 个 VRF,可以使用多叠底网络实现更高的扩展性。

Overlay 设计

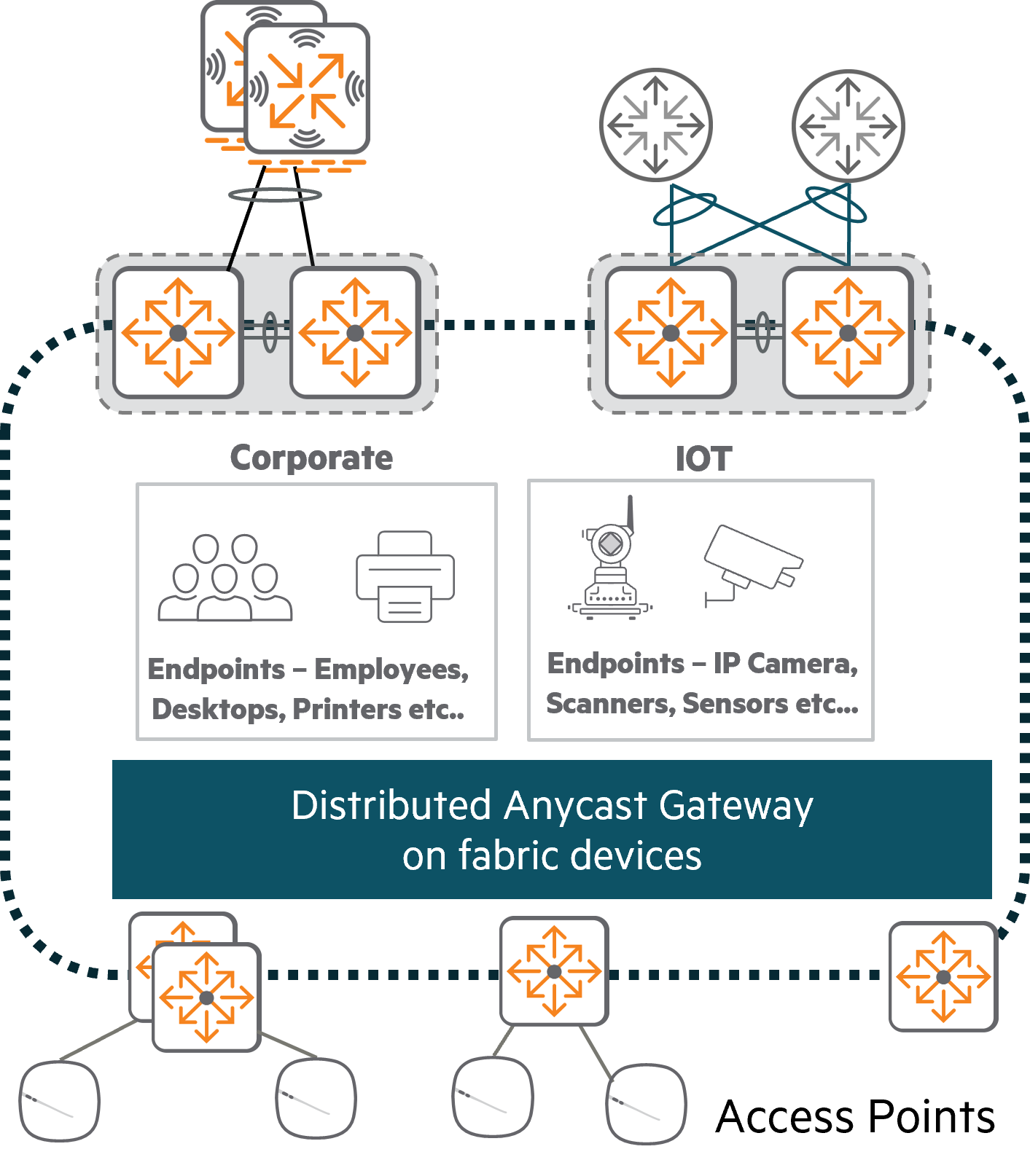

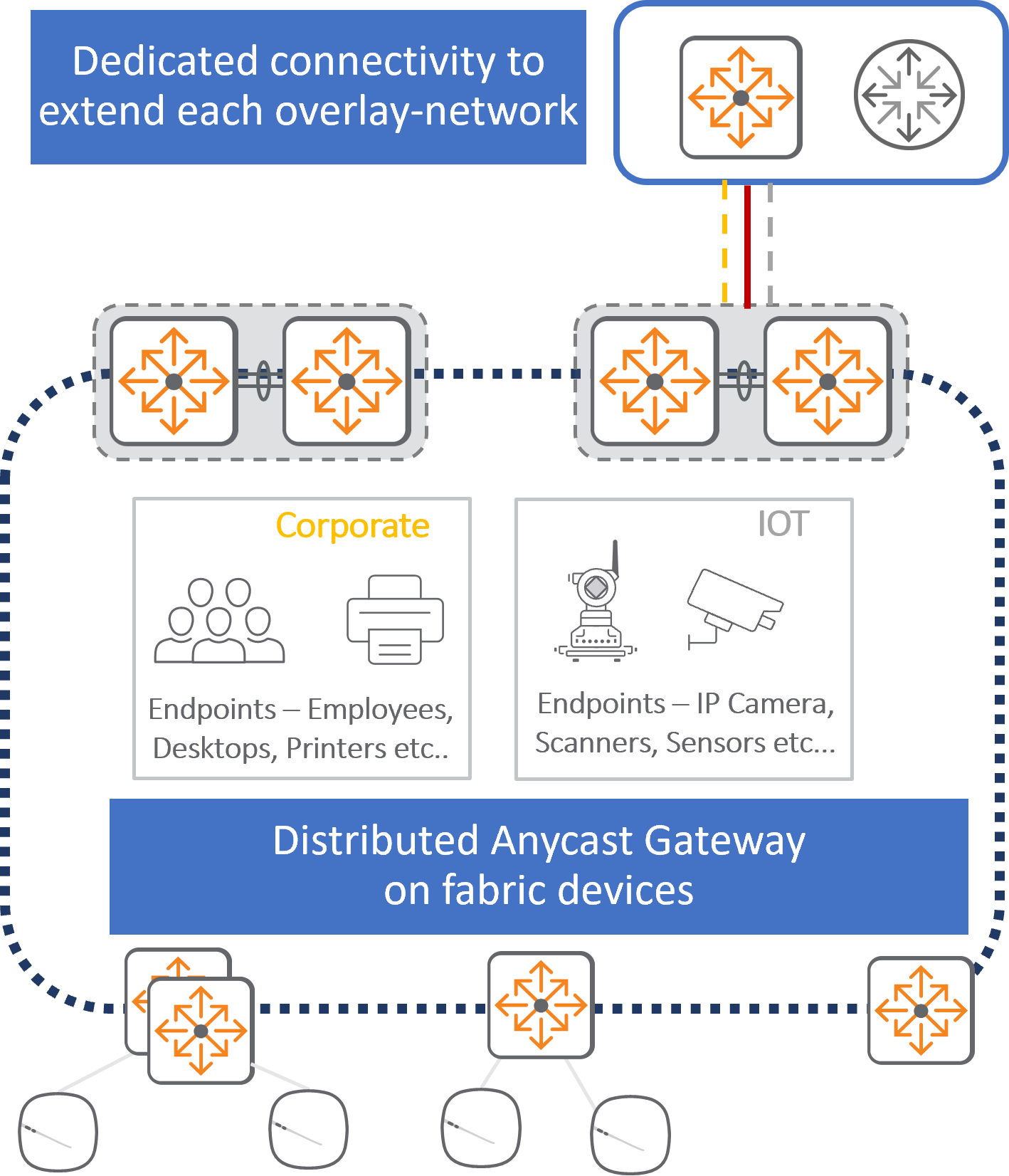

Overlay 网络,类似于 VRF,允许多个路由表实例在同一交换机硬件中共存。Overlay 网络是一种在叠底内实现宏分段的方法,其中角色允许微分段。Overlay 段(类似于 VLAN)被创建以承载在叠底内的端点。

在 NetConductor 部署中,建议将段划分为 VRF,当需要对一组 overlay 段进行完全隔离时。专用 overlay 网络的常见用途包括实现 IT、OT 和访客之间的完全隔离。当不需要此类隔离时,建议将所有 overlay 段放入单一 overlay 网络中。

可以在叠底网络之上构建多个 Overlay 网络。每个 Overlay 作为一个具有唯一 L3 VNI、路由目标和路由区分符的独立 VRF 存在。

NetConductor 提供了一个网络覆盖工作流,自动化构建 overlay 网络和 overlay 段,以及配置所有必要的 overlay 组件。该向导配置诸如在所有交换机上启用带 EVPN 的 iBGP、配置网络角色、编排 VXLAN 隧道、构建用于 DHCP 转发和 EVPN-XVLAN 控制平面消息的回环接口等元素。在每个 overlay 网络中,可以创建多个二层和三层网络段,有效地将子网扩展到叠底内的选定交换机。

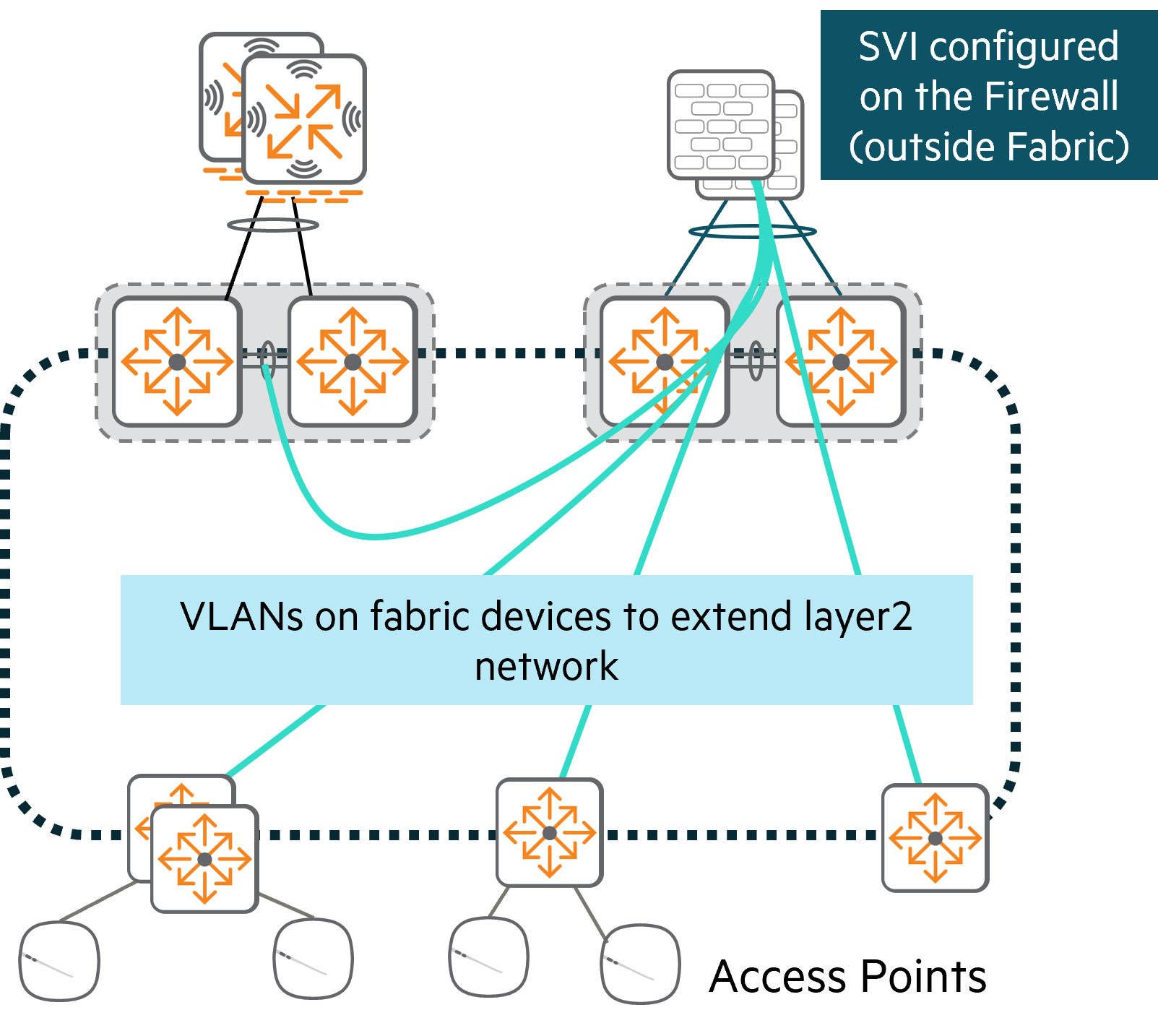

仅二层 Overlay 段

在 NetConductor 解决方案中,当子网的默认网关必须存在于叠底之外的设备(如第三方路由器或防火墙)上,或当段不需要网关时,使用仅二层 overlay 段。到同一子网内其他端点的流量保持在叠底内,但目的地为互联网或其他内部子网的流量会从边界交换机出口,交由具有网关的设备处理路由或过滤决策。尽管可以使用此选项,但在大多数情况下,更推荐使用分布式的 anycast 段。

分布式 Anycast 段

使用此选项时,在叠底中的所有边界交换机上创建具有公共网关 IP 和 MAC 地址的分布式 anycast 网关,以提供默认网关。目的地在源子网之外的流量在源交换机上进行路由。结合基于角色的策略,这实现了去中心化的路由和策略执行,从而提升网络性能并降低成本。建议尽可能使用三层段。

上图展示了用于隔离企业 VNI 和物联网 VNI 的 VRF 示例。穿越叠底的流量采用 VXLAN 封装,携带 VNI 信息,确保在站点内所有支持叠底的交换机之间保持分段。

无线设计

为确保最佳功能,移动网关和接入点必须运行 AOS 版本 10 固件。为提升可靠性和性能,移动网关应以集群方式部署,设计以应对不同的吞吐量和客户端数量。根据具体型号,集群最多支持 12 个网关,确保网络的高可用性。移动网关通过 Layer 2 MC-LAG 连接到叠底节点。移动网关的接入 VLAN 是 WLAN-聚合 Stub 交换机上的 overlay 网络段的一部分。

连接到接入交换机的接入点在 overlay 网络中运行,与移动网关建立安全的控制平面连接。这一设计便于高效管理和通信,确保接入点与集中式移动基础设施的联动。用于接入点的分布式 anycast overlay 段在整个叠底网络中不应超过 /23 子网(512 个接入点)。对于大型部署,应在同一 overlay 网络中配置多个分布式 anycast 段。

用于网关和接入点的 overlay 段需要能够访问互联网/云端,以便接入点和移动网关注册到 Central。确保在边界配置适当的路由,以允许基础设施上线时将路由引入叠底网络。接入点和移动网关必须在同一 overlay 网络中上线。

在将接入点放入覆盖网络中时,建议使用Overlay方式,但接入点也可以在Underlay中运行。

配置在隧道模式下的无线SSID有助于将客户端流量从接入点隧道传输到移动网关。这实现了对无线流量的集中控制和监控。

无线网关集成到网络结构中,是通过从每个移动网关到网络骨干交换机的静态VXLAN隧道实现的。此外,针对无线客户端的任何播网关在骨干交换机上配置,进一步优化网络性能和扩展性。这些任何播网关增强了本地化流量处理能力,减少了集中处理的开销。骨干交换机还在将静态VXLAN隧道中的角色和L2VNI等分段信息转发到EVPN-VXLAN网络的其他部分中发挥着关键作用。

外部连接

连接到覆盖网络的客户端需要能够访问外部资源,如数据中心、现有网络、防火墙、广域网(WAN)和SD-WAN网络。访客覆盖网络可能只需要访问部分服务,如DHCP、DNS和NAC,以便接入客户端并连接互联网。建筑管理系统覆盖网络可能只需要访问数据中心中的某些服务器和共享服务,并且必须经过防火墙检查。

边界设备与上游外部设备之间配置的外部连接提供了一种将园区网络结构连接到其余网络的方法。外部设备可以是路由器、交换机、防火墙、SD-WAN、WAN或具有丰富功能的城域网设备。根据上游外部设备的能力,可以采用以下任意一种方法实现连接,并且必须使用MultiEdit进行配置。

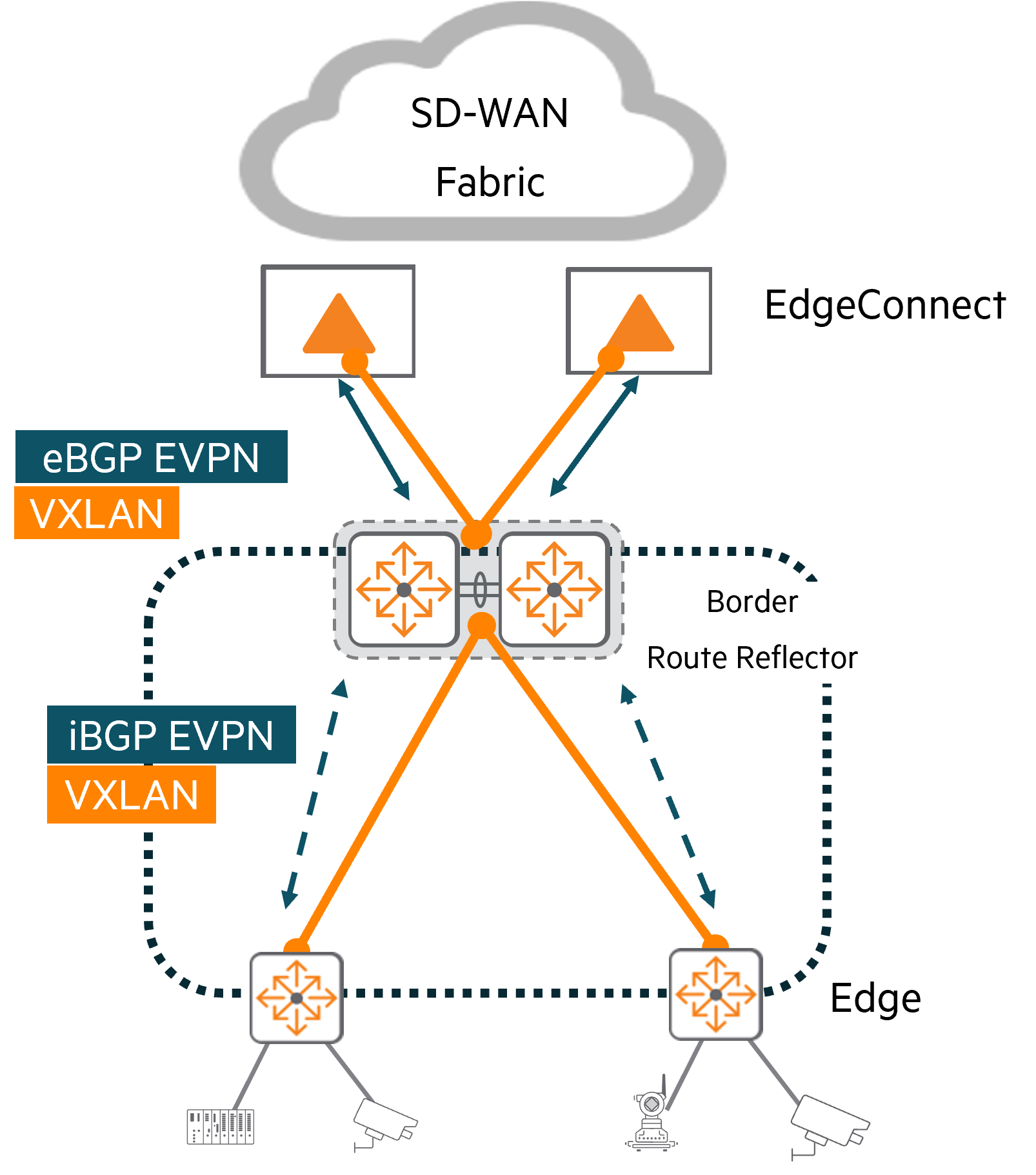

SD-WAN连接

Central NetConductor解决方案扩展了在地理分布式企业部署中跨越多个站点的分段(VRF、用户角色和策略)能力,这些站点通过任何WAN或SD-WAN环境互连。这允许企业级定义全局用户角色,并通过在SD-WAN网络中携带角色和VRF信息,实现策略的分段,从而简化和标准化安全架构的构建与执行。

该方案支持通过以下方式实现多站点部署的互联:

- HPE Aruba Networking EdgeConnect SD-Branch网络结构

- HPE Aruba Networking EdgeConnect SD-WAN 网络结构

IP 连接

在许多情况下,网络结构必须连接到传统的 IP 网络。在这种情况下,为每个覆盖网络配置专用接口(物理端口、VLAN 或子接口),通过中继或路由点对点链路将分段扩展到外部设备。可以使用任何路由协议,但推荐使用 Multi-VRF OSPF 或 MP-BGP。边界节点安装有来自网络结构的 EVPN 路由类型 2/5 主机路由以及从外部连接学习的前缀。默认情况下,边界节点会向外部网络广告主机和前缀地址。使用路由映射在从 BGP EVPN 到边界节点的 OSPF/MP-BGP 重新分发过程中过滤掉主机条目。可以在外部设备上配置 Inter-VRF 路由泄露,以过滤并仅广告每个覆盖段所需的前缀/默认路由。

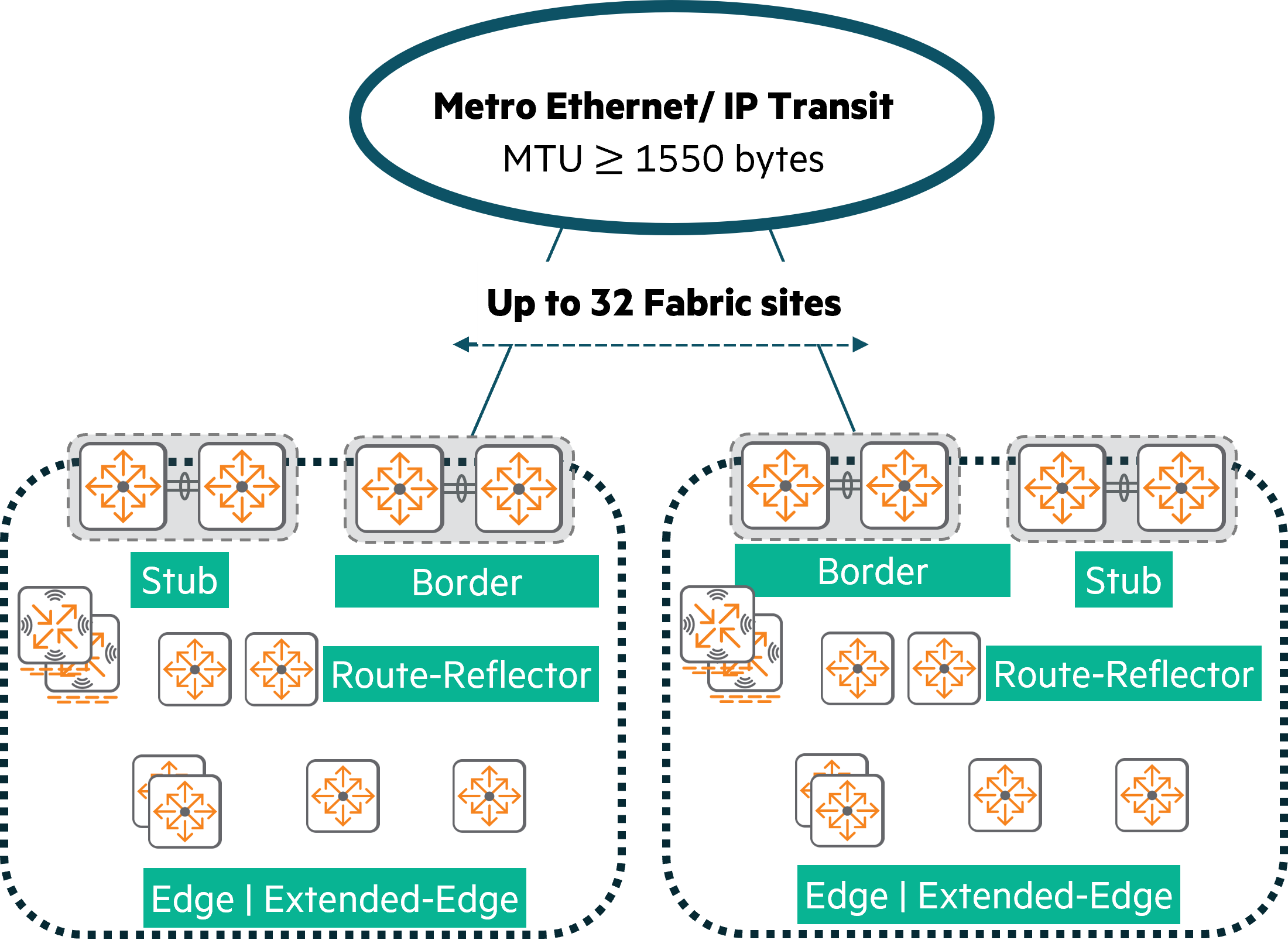

多网络结构

多网络结构设计实现了通过高速广域网技术(如 Metro Ethernet 或暗光纤)互连多个网络结构。在此设计中,多个网络结构独立部署,并通过端到端的 EVPN-VXLAN 解决方案相互连接,以扩展分段。

在许多情况下,单一网络结构设计已足够。在其他情况下,多网络结构设计更为合适。迁移到多网络结构的原因包括:

按网络结构进行站点分段:即每个站点一个或多个网络结构

按功能进行网络结构分段:例如,使用一个网络结构用于数据中心,另一个用于单一站点内的园区

扩展需求:在非常大规模的设计中,单一网络结构可能无法满足所需的网络规模。

多网络结构最常见的用途是连接启用网络结构的园区与数据中心,或连接园区中的多个建筑,每个建筑部署一个网络结构,例如大学园区。

在每个网络结构内使用 iBGP,边界交换机之间使用 eBGP 进行连接。每个网络结构的边界交换机通常配置为 VSX 对,以实现主动-主动的高可用性。边界交换机之间的连接使用第 3 层链路和 ECMP 建立。

在多网络结构中,VLAN、VRF 和用户角色可以跨网络结构扩展,从而在整个部署中实现一致的策略。这意味着可以在不同站点之间一致应用基于用户的策略。这些策略结构通过 VXLAN 数据包中的头部直接在数据平面上传输。

下面展示了一个简单的双网络结构设计:

每个网络结构的边界交换机之间的传输可以是 metro-ethernet、暗光纤或其他支持大于 1550 MTU 帧大小的高速广域网技术。这种巨帧支持对于容纳 VXLAN 头部封装在站点之间是必要的。VXLAN 封装确保在网络结构内外都能保持宏观或微观分段。

在多个网络结构中构建边界交换机之间的底层网络时,推荐使用 OSPF。或者,也可以使用 eBGP 通过 MultiEdit 手动配置网络结构之间的底层网络。每个网络结构应作为一个单独的 Central UI 组进行组织。除此之外,这还简化了在需要时创建多个 OSPF 区域的过程。

Central 支持“多网络结构 EVPN”工作流程,用于协调跨站点的 EVPN-VXLAN 覆盖网络。