叠加层 fabric 编排

本节描述如何使用底层向导在已部署的底层上部署 NetConductor EVPN-VXLAN 叠加层。

以一个被称为 Herndon 的三层网络为例,说明该过程。

部分步骤需要手动在交换机上进行 CLI 配置。请使用 Central UI 组的 MultiEdit 功能完成这些步骤。

目录

网络审视

最佳实践使用 NetConductor 底层编排工作流程来创建 OSPF 底层。在满足所有 fabric 工作流程的要求后,可以构建 EVPN-VXLAN 叠加层。

fabric 部署流程假设已使用 Underlay Orchestration workflow 创建了大型园区底层。如果园区是使用 VSG Campus Wired Connectivity 流程部署的,请审查旧场迁移的注意事项。

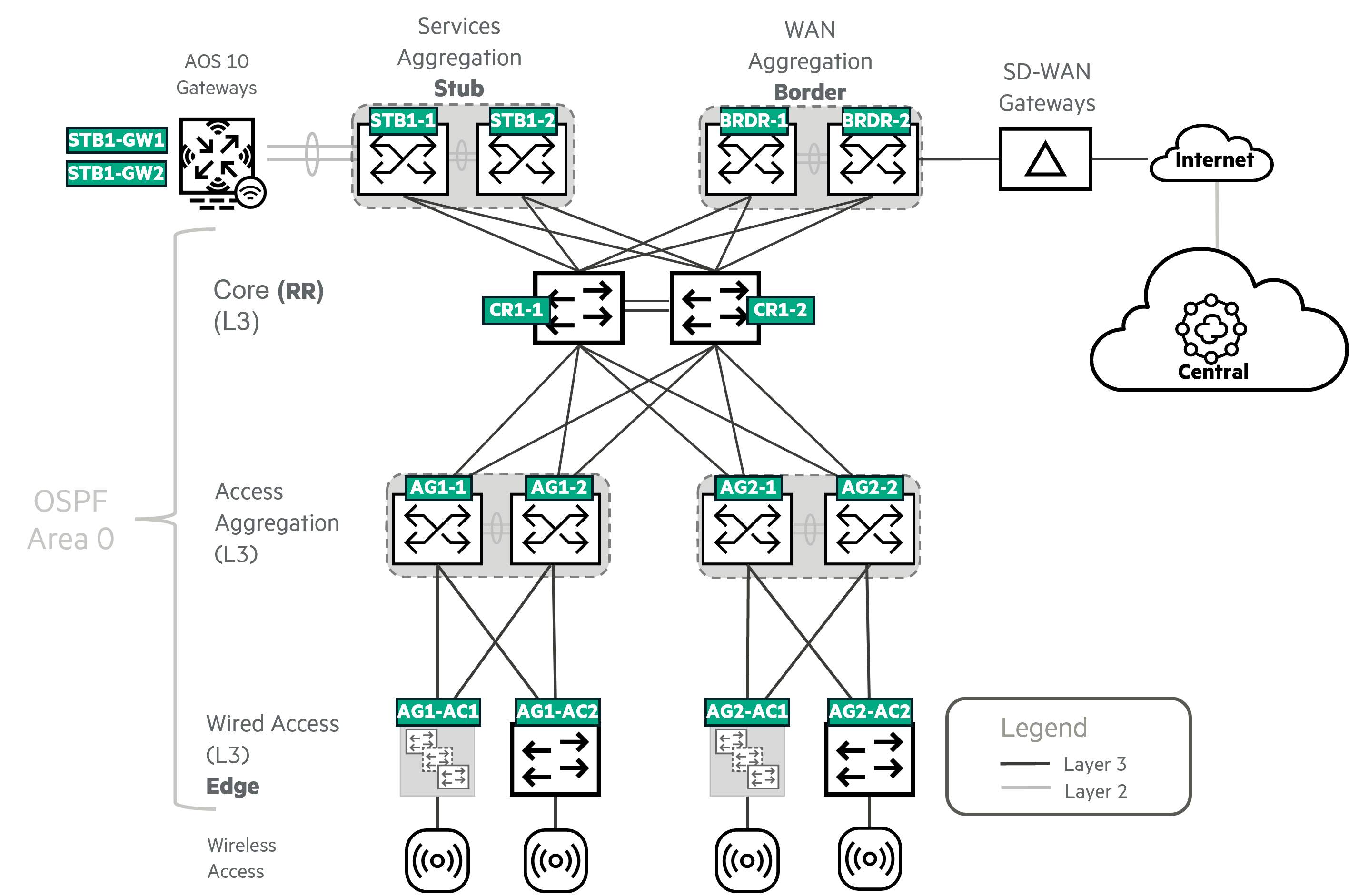

下图显示了一个三层接入配置以及在 EVPN 配置过程中使用的 fabric 角色。需要分配的设备 fabric 角色以 加粗 显示。接入汇聚交换机仅执行底层功能,没有 fabric 角色。

Herndon 站点总结为 10.10.0.0/20。

下表列出了底层网络的 IP 子网。

| 描述 | IP 子网 |

|---|---|

| 路由接口 IP 池 | 10.10.0.0/24 |

| 回环 IP 池 | 10.10.1.0/24 |

| 网关底层 IP 空间 | 10.10.9.0/28 |

下表列出了用于部署分布式叠加层的 IP 子网。最佳实践是将有线和无线流量划分到不同的网络中,并对网关和接入点进行分段,以隔离接入点广播流量。

| 描述 | VRF | VLAN | IP 子网 |

|---|---|---|---|

| 网关管理 | 基础设施 | 301 | 10.10.2.0/24 |

| UXI 传感器管理 | 基础设施 | 302 | 10.10.3.0/24 |

| AP 管理 | 基础设施 | 303 | 10.10.4.0/24 |

| 叠加层 fabric 有线 | 企业 | 100 | 10.10.5.0/24 |

| 叠加层 fabric 无线 | 企业 | 102 | 10.10.6.0/24 |

| 叠加层 fabric 有线 - 来宾 | 来宾 | 200 | 10.10.7.0/24 |

| 叠加层 fabric 无线 - 来宾 | 来宾 | 201 | 10.10.8.0/24 |

将每个 AP 管理段限制在最多 500 个 AP。根据需要部署额外的段以容纳更大的 AP 部署。

DHCP 注意事项

确保为上述子网存在 DHCP 范围。必须为 VTEP 回环创建范围,并将其排除在 DHCP 分配之外。这是大多数 DHCP 服务器接受 DHCP 发现的必要条件。DHCP 必须配置为接受选项 82。如果 DHCP 服务器未配置为接受选项 82,当其收到包含选项 82 信息的请求时,无法使用该信息设置参数,也无法在响应消息中回显该信息。较旧的服务器,如 Windows 2008,可能不支持选项 82。

在 fabric 向导中,将 DHCP 服务器 VRF 更改为除默认之外的任何 VRF,都将导致在所选 VRF 中创建具有与环回 1 相同 IP 地址的额外环回接口。

设备引导注意事项

建议在可能的情况下,为基础设施设备使用带外管理网络,但并非强制。在此流程中,交换机采用带外管理,但接入点、网关和 UXI 传感器采用带内管理。

网关使用底层接口与 Central 进行初始通信,然后迁移到叠加接口,以实现与接入点的通信和隧道。接入点和 UXI 传感器在叠加层中管理。

当设备采用带内管理时,必须配置各种级别的基础设施,以确保设备可达。对于接入点和 UXI 传感器,必须完全配置 fabric,并配置边界切换以扩展叠加网络的可达性。由于网关最初采用底层管理,只要底层已完全配置并通过边界切换扩展,它们就可以被访问。

配置角色策略

客户必须联系他们的 Aruba 账户经理,以将其添加到全球策略管理器功能的允许列表中。

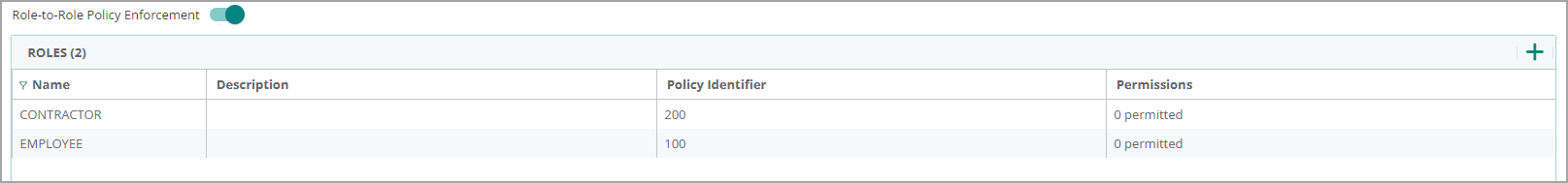

角色和角色策略在全局层面进行配置,适用于所有 fabric。此流程使用两个示例角色:

- 员工

- CONTRACTOR

以下示例角色到角色策略防止员工和承包商之间的通信。

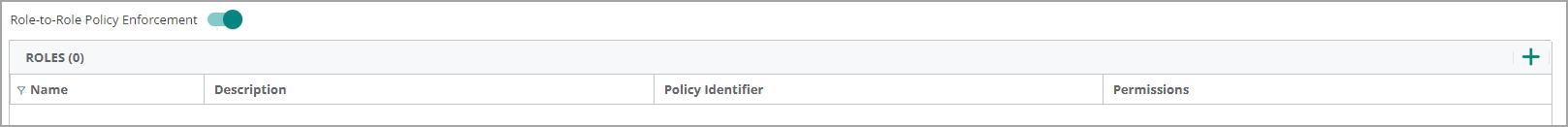

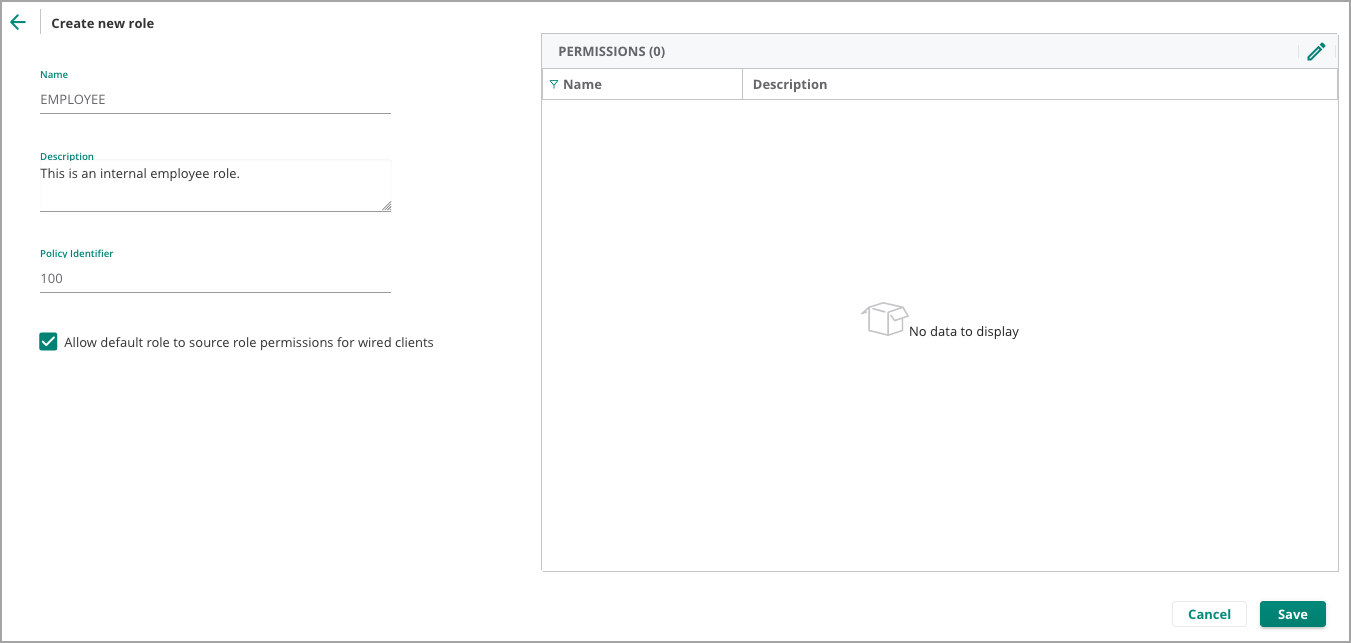

创建角色

使用此流程创建员工和承包商角色:

在筛选器下拉菜单中,选择 Global,如果尚未选择。在左侧菜单中,选择 Security。

点击 Client Roles 选项卡。

通过点击表格右上角的 +(加号)创建新角色。

在 Create new role 窗口中,分配以下设置,然后点击 Save。

- 名称 :EMPLOYEE

- 描述:* <insert optional role description>*

- 策略标识符:<use default value>

- 允许默认角色为有线客户端提供源角色权限: <selected>

允许默认角色为有线客户端源角色权限 选项会创建策略规则,允许分配该角色的客户端发送和接收 ARP 包以及来自 fabric 之外的流量。

重复步骤 3 和 4,创建 CONTRACTOR 角色并输入可选描述。

定义角色到角色策略

使用此流程创建策略,以防止 EMPLOYEE 和 CONTRACTOR 角色之间的通信。

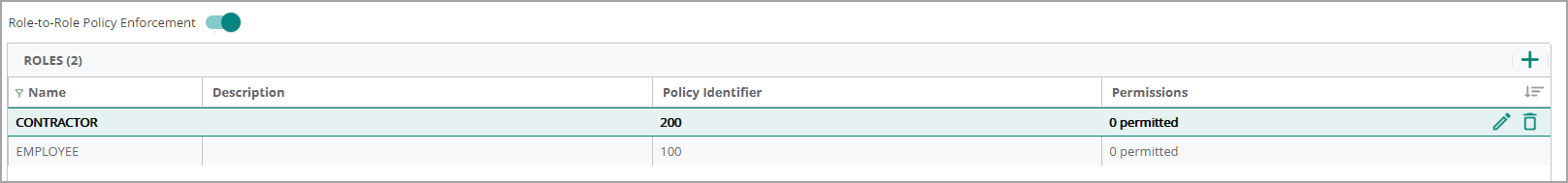

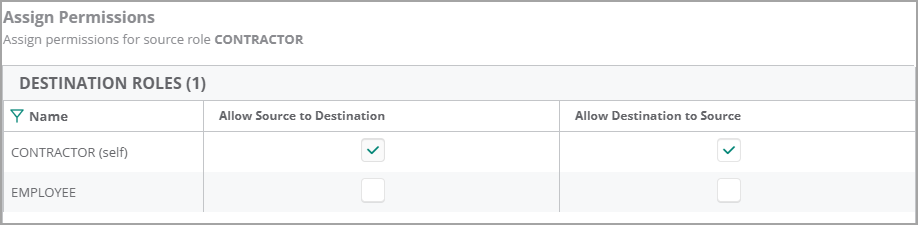

将鼠标悬停在 CONTRACTOR 行上,点击右侧的 编辑 图标(铅笔)。

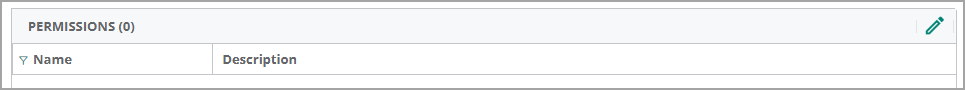

在 CONTRACTOR 角色的 权限 编辑窗口中,点击右上角的 编辑 图标(铅笔)。将出现 分配权限 窗口。

在 分配权限 窗口中,分配以下设置并点击 保存。

- CONTRACTOR(自身):

- 允许源到目的地: 已选中

- 允许目的地到源头: 已选中

- 员工:

- 允许源到目的地: 未选中

- 允许目的地到源头: 未选中

- CONTRACTOR(自身):

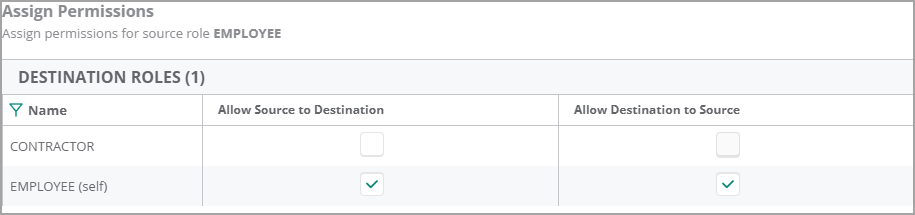

使用以下设置对 EMPLOYEE 角色重复步骤 1 至 3.

- 承包商

- 允许源到目的地: 未选中

- 允许目的地到源头: 未选中

- 承包商

- 员工(自己):

- 允许源到目的地: 已选中

- 允许目的地到源头: 已选中

部署 fabric

使用 fabric 向导部署叠加 fabric。请按照以下步骤配置 VXLAN 接口、EVPN 控制平面、VRF、fabric VLAN 和 Anycast 网关。

| 所有包含在 fabric 中的 Aruba CX 交换机必须属于同一 Central UI 组并拥有高级许可证。 |

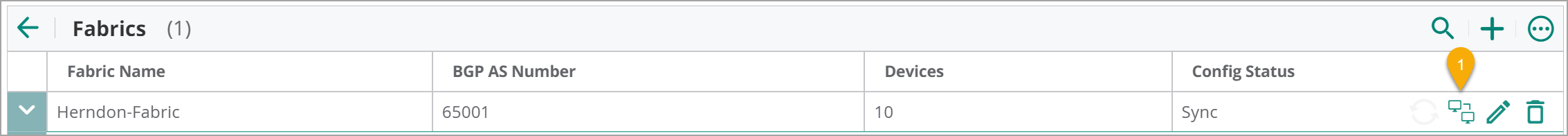

创建 fabric

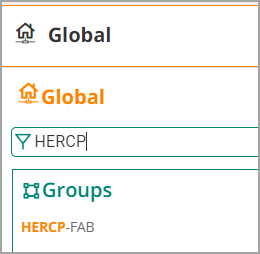

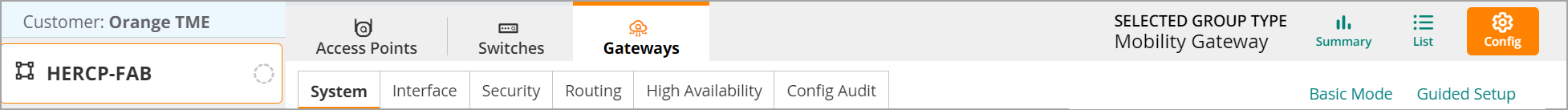

在 Global 下拉菜单中,选择交换机组。在此示例中,组为 HERCP-FAB。

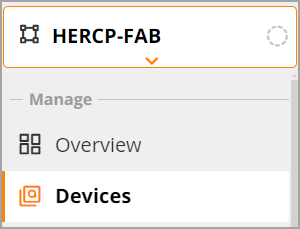

在左侧菜单中,选择 Devices。

选择 Switches,然后选择 Config。

在 Routing 下,选择 Fabrics。

在 Fabrics 表格中,点击右上角的 +(加号)。

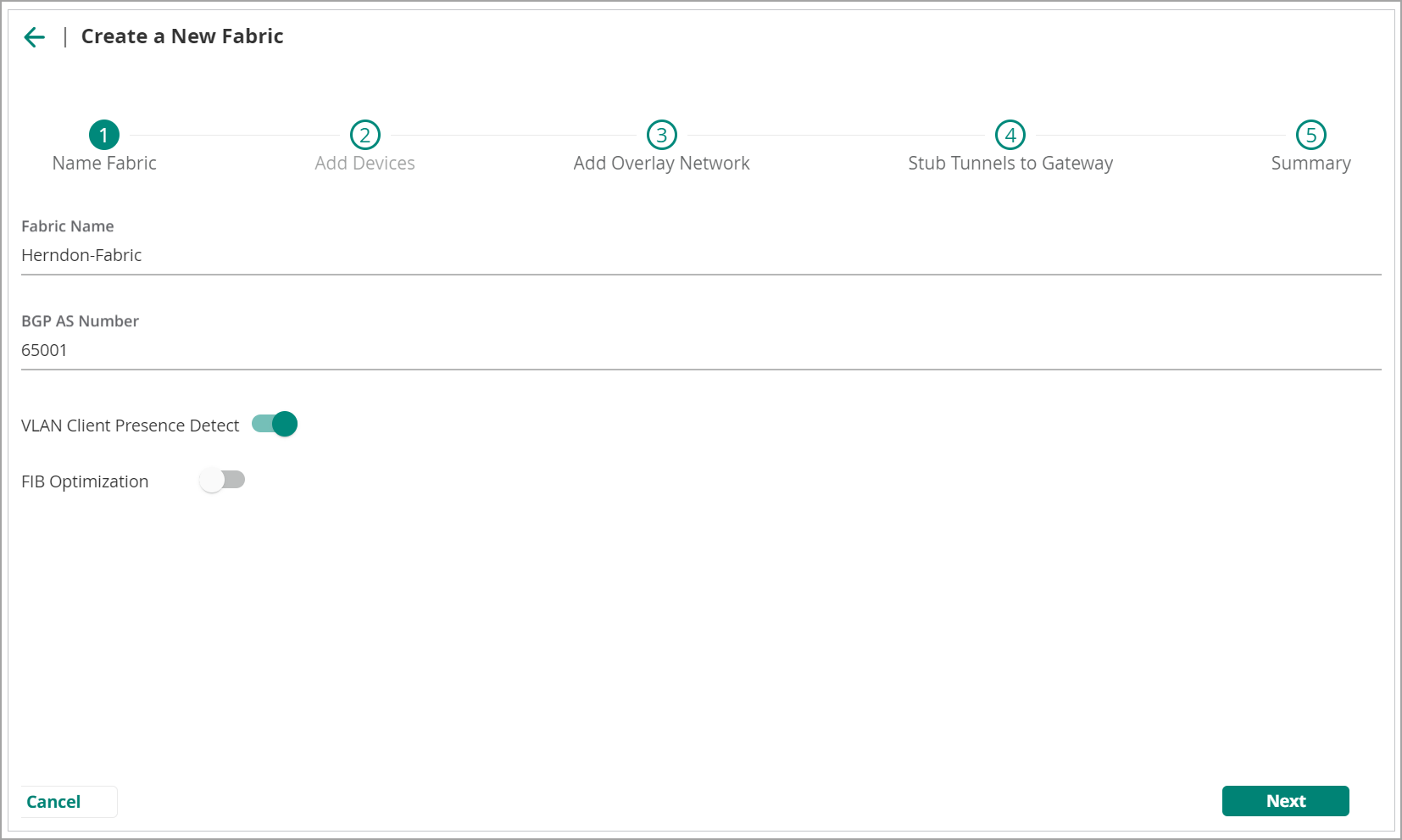

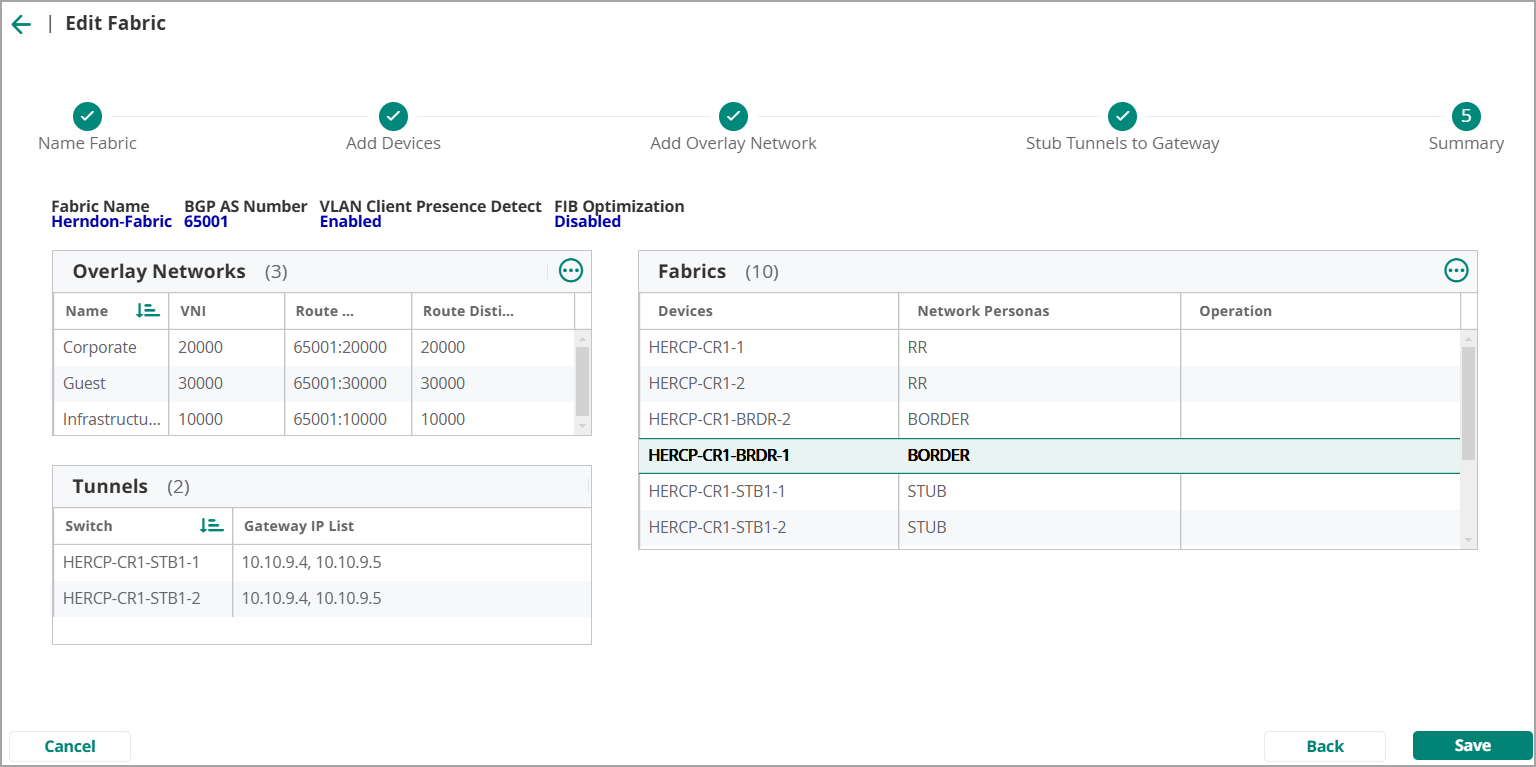

在 Create a New Fabric 工作流程中,点击 Name Fabric,设置以下参数,然后点击 Next。

Fabric Name(fabric 名称):Herndon-Fabric

BGP AS Number(BGP AS 编号):Use default(使用默认值)

VLAN Client Presence Detect(VLAN 客户端检测):Enabled(启用)

FIB Optimization(FIB 优化):Disabled(禁用)

建议启用 VLAN Client Presence Detect,以通过避免将未检测到客户端的 VLAN 的 BUM 流量泛洪到 VTEP 来提供更高的扩展性。建议禁用 FIB Optimization,因为它可能会根据流量模式影响控制平面。

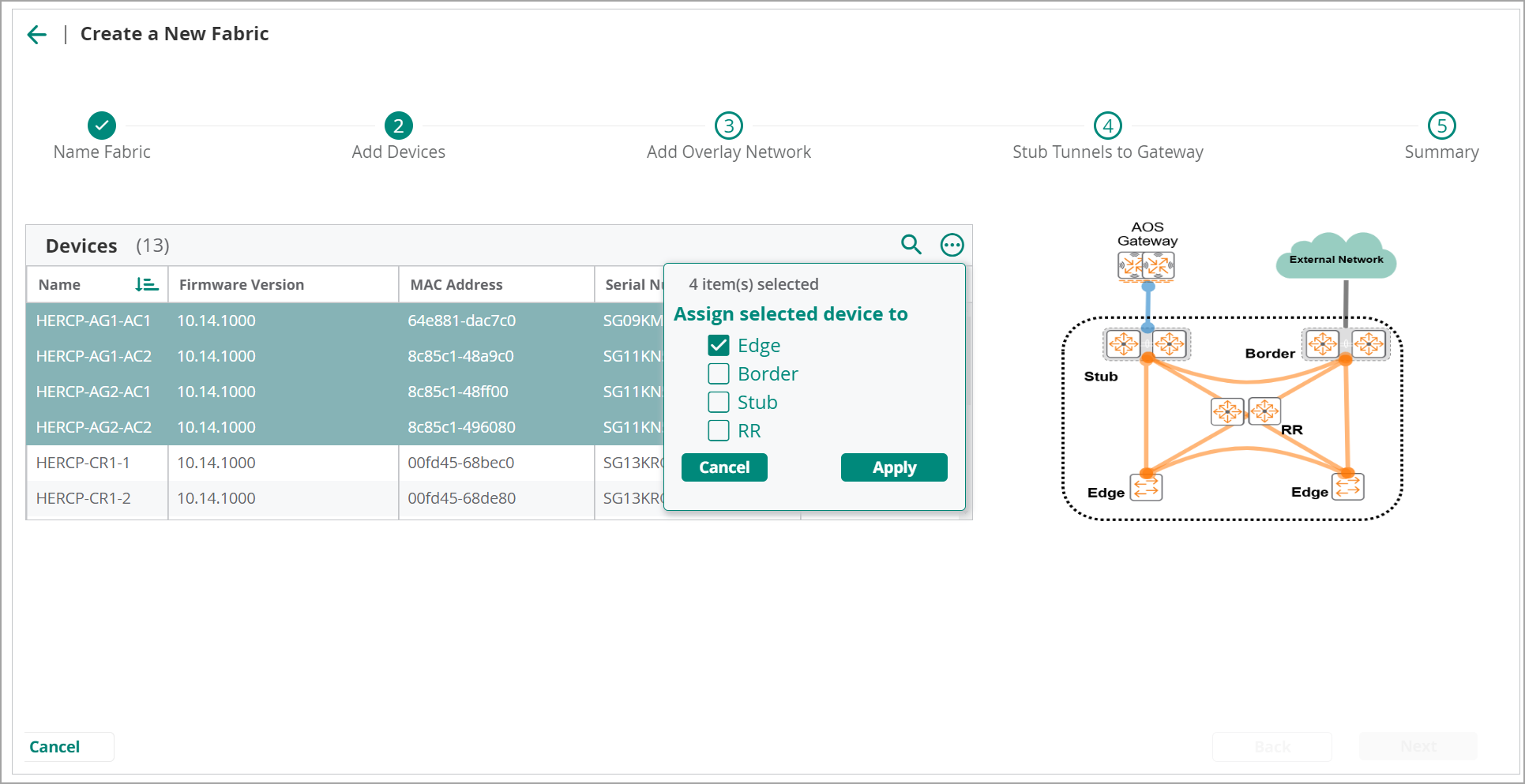

在 Add Devices 页面中,选择每个接入交换机,并使用 Assign selected devices to 窗口将其分配为 Edge 角色。点击 Apply。

对 RR、Border 和 Stub 设备角色重复步骤 6 和 7,然后点击 Next。

Device(设备) Persona(角色) HERCP-CR1-1 RR HERCP-CR1-2 RR HERCP-CR1-STB1-1 备用 HERCP-CR1-STB1-2 备用 HERCP-CR1-BRDR1-1 边界 HERCP-CR1-BRDR1-2 边界 HERCP-AG1-AC1 边缘 HERCP-AG1-AC2 边缘 HERCP-AG2-AC1 边缘 HERCP-AG2-AC2 边缘 你必须在每次角色选择后点击 应用 以保存设置。

由于汇聚交换机是底层设备,因此不会分配角色。

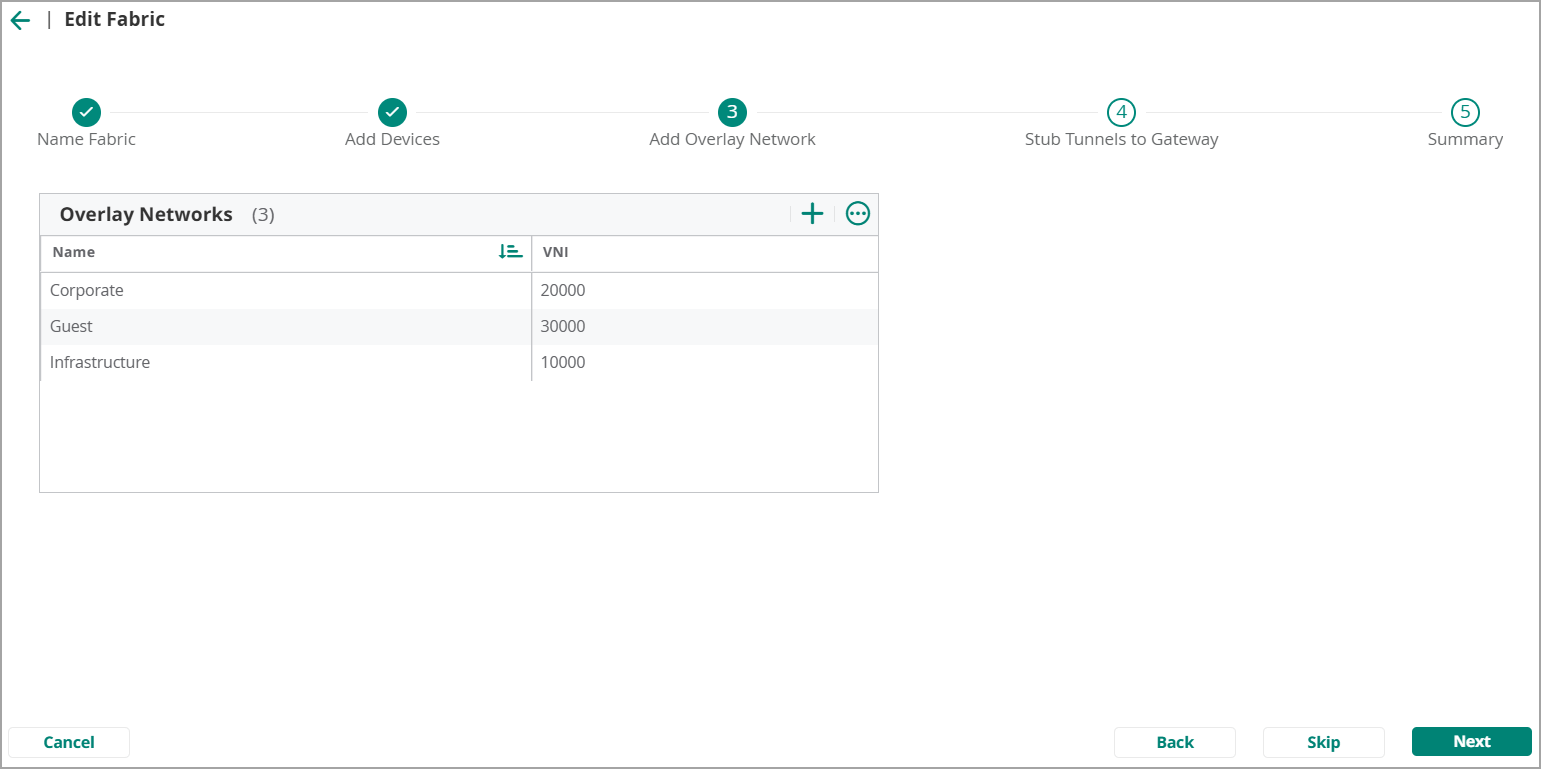

- 在添加叠加层网络时,点击右上角的+(加号)。

分配以下叠加层网络设置:

- 名称: 基础设施

- VNI: 10000

对 访客 和 基础设施 网络重复步骤 9 和 10。

重命名或删除默认的 overlay_network。

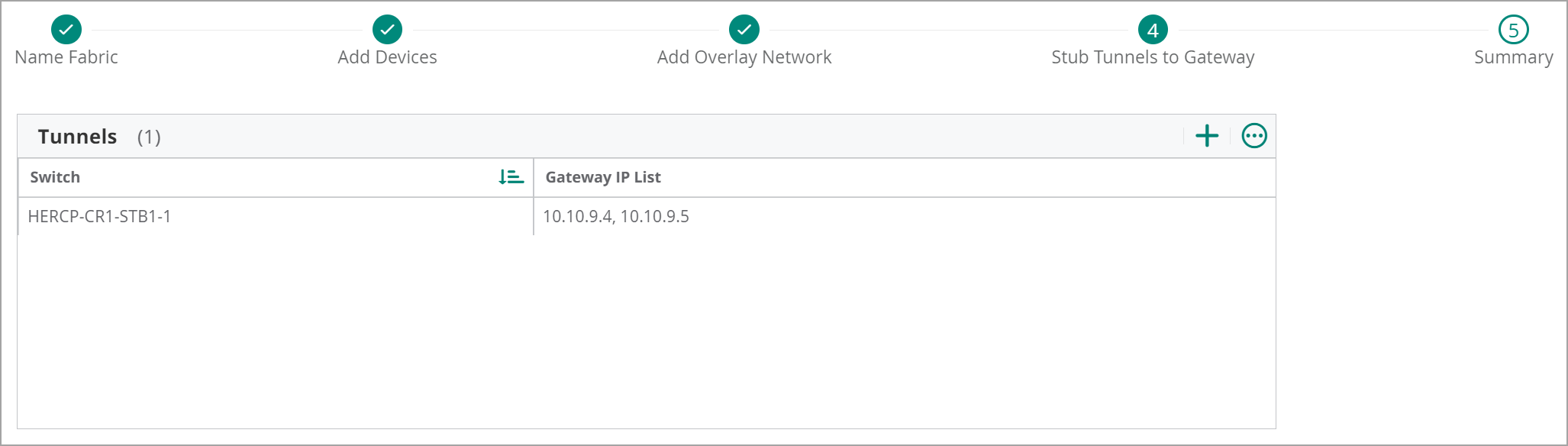

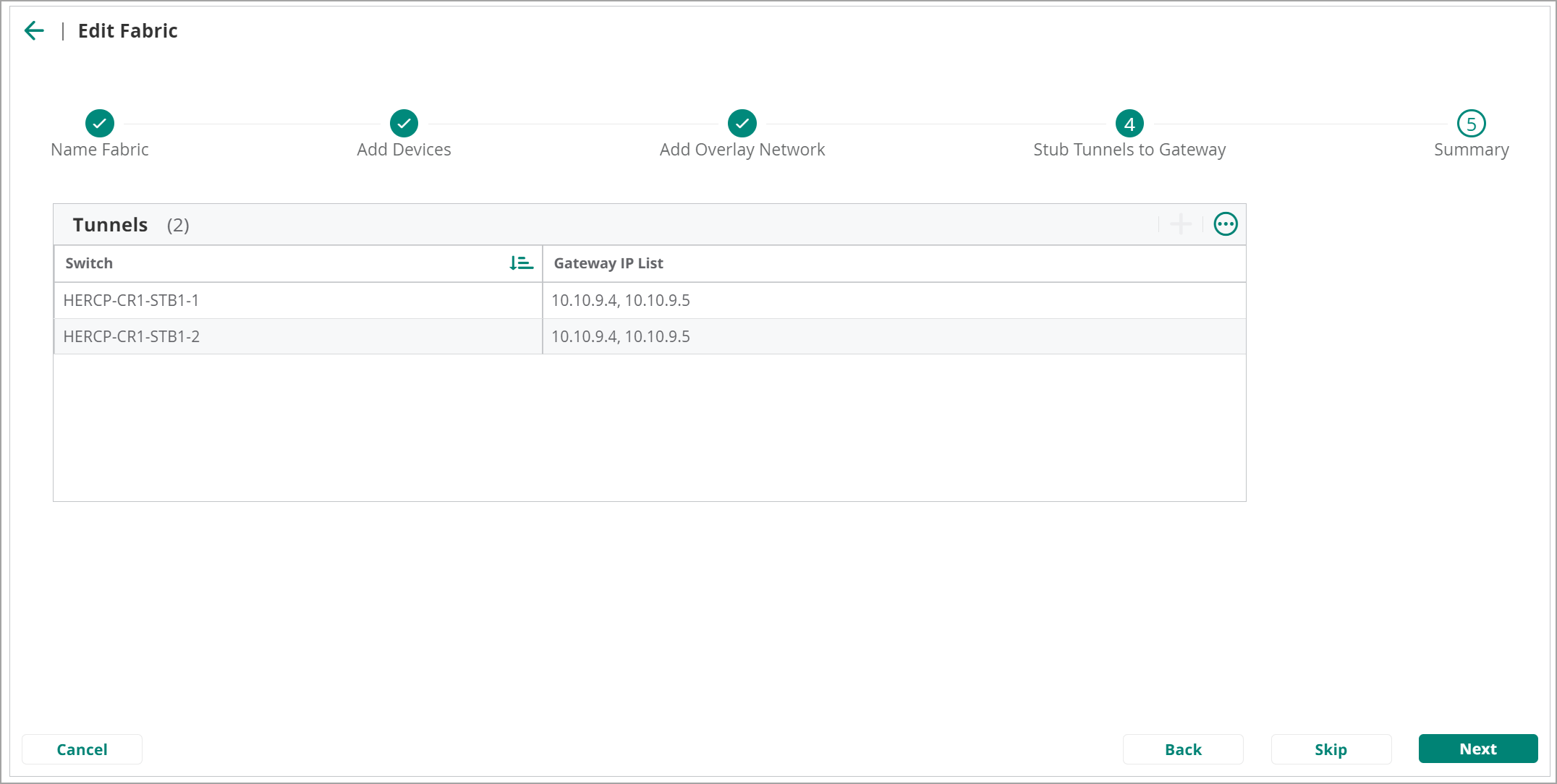

在 Stub Tunnels to Gateway 页面,点击表格右上角的 +(加号)。

在 Tunnels 表中,分配以下设置。点击新行以继续。

- Switch: HERCP-CR1-STB-1

- 网关列表 IP: 10.10.9.4, 10.10.9.5

网关 IP 必须与在 AOS-10 网关上配置的 VXLAN 隧道源匹配,该配置在本步骤中后续进行。

重复步骤 10 和 11 以添加更多的存根交换机。点击 下一步。

审核 摘要 页面以确保信息的准确性。如有需要,返回前面的页面进行更正,然后点击 保存。

创建 fabric 隔离

按照以下步骤在 fabric 中创建隔离。

展开 Herndon-Fabric,然后点击 新建隔离 图标。

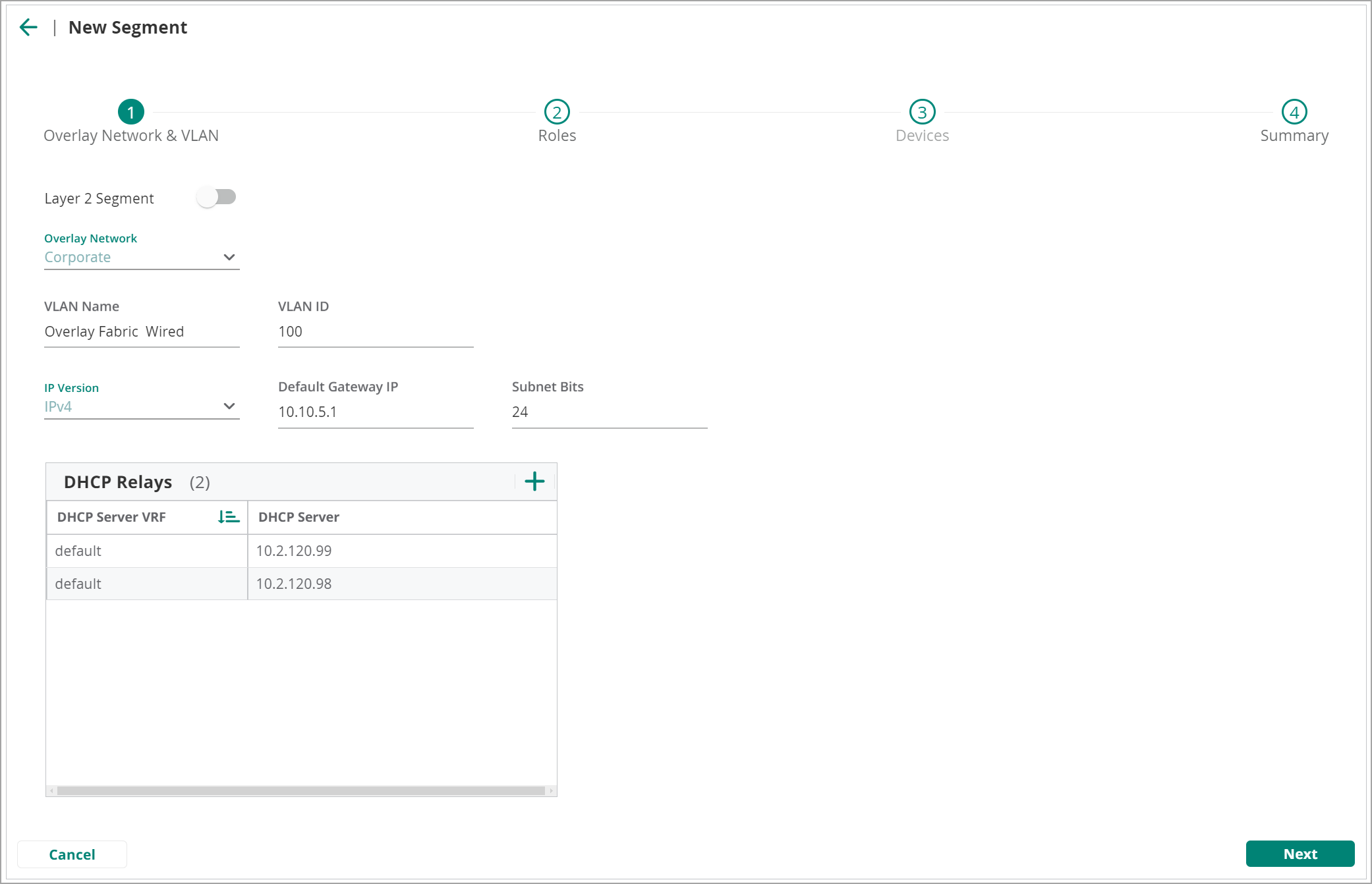

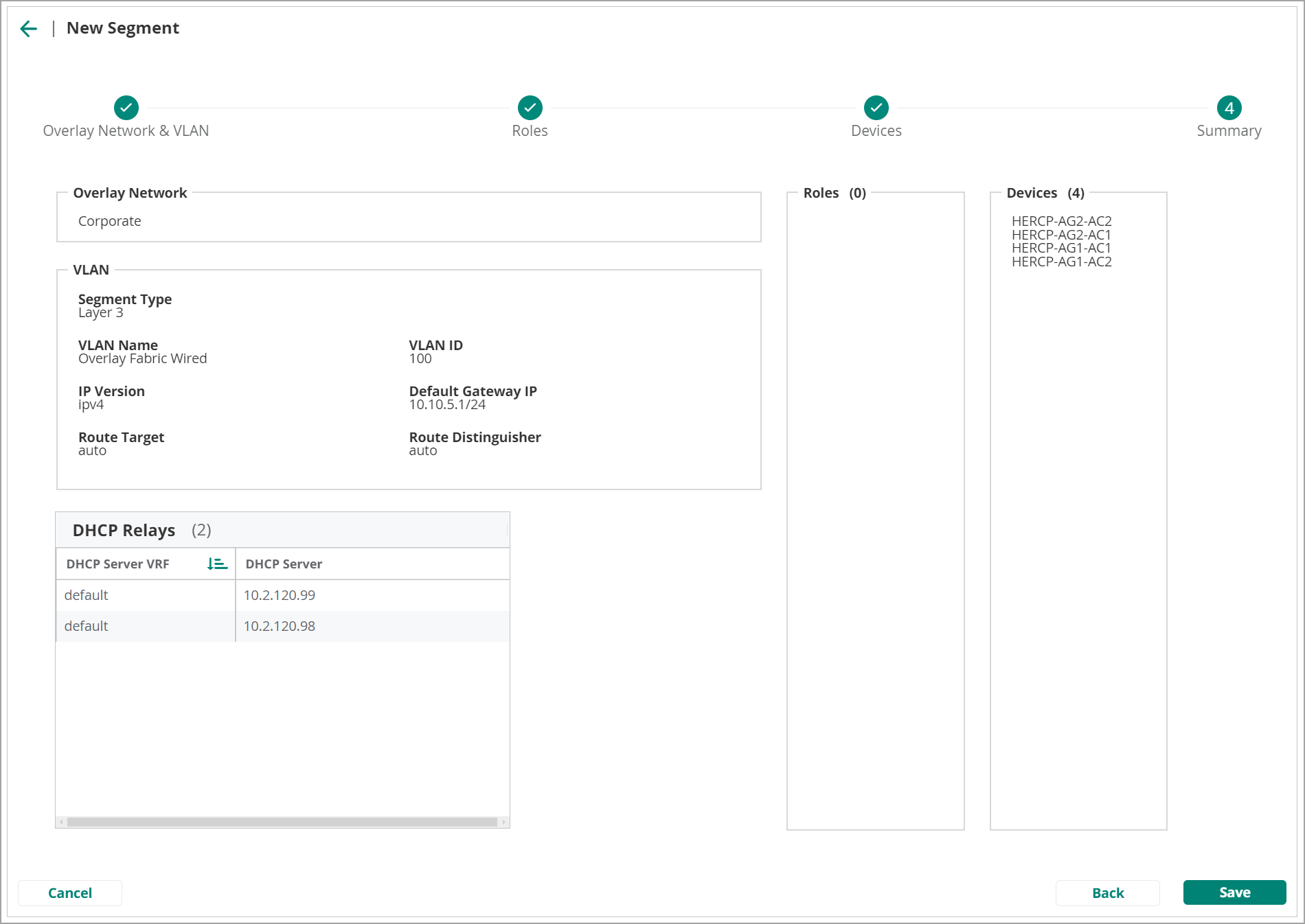

在 新隔离 工作流的 叠加网络 & VLAN 页面,使用 +(加号)添加 DHCP 服务器,并点击 下一步。

- 叠加网络:企业

- VLAN 名称:叠加层 fabric 有线

- VLAN ID:100

- 默认网关 IP:10.10.5.1

- IPv4 版本:IPv4

- 子网掩码:24

- DHCP 服务器:10.2.120.98, 10.2.120.99

- DHCP 服务器 VRF: default

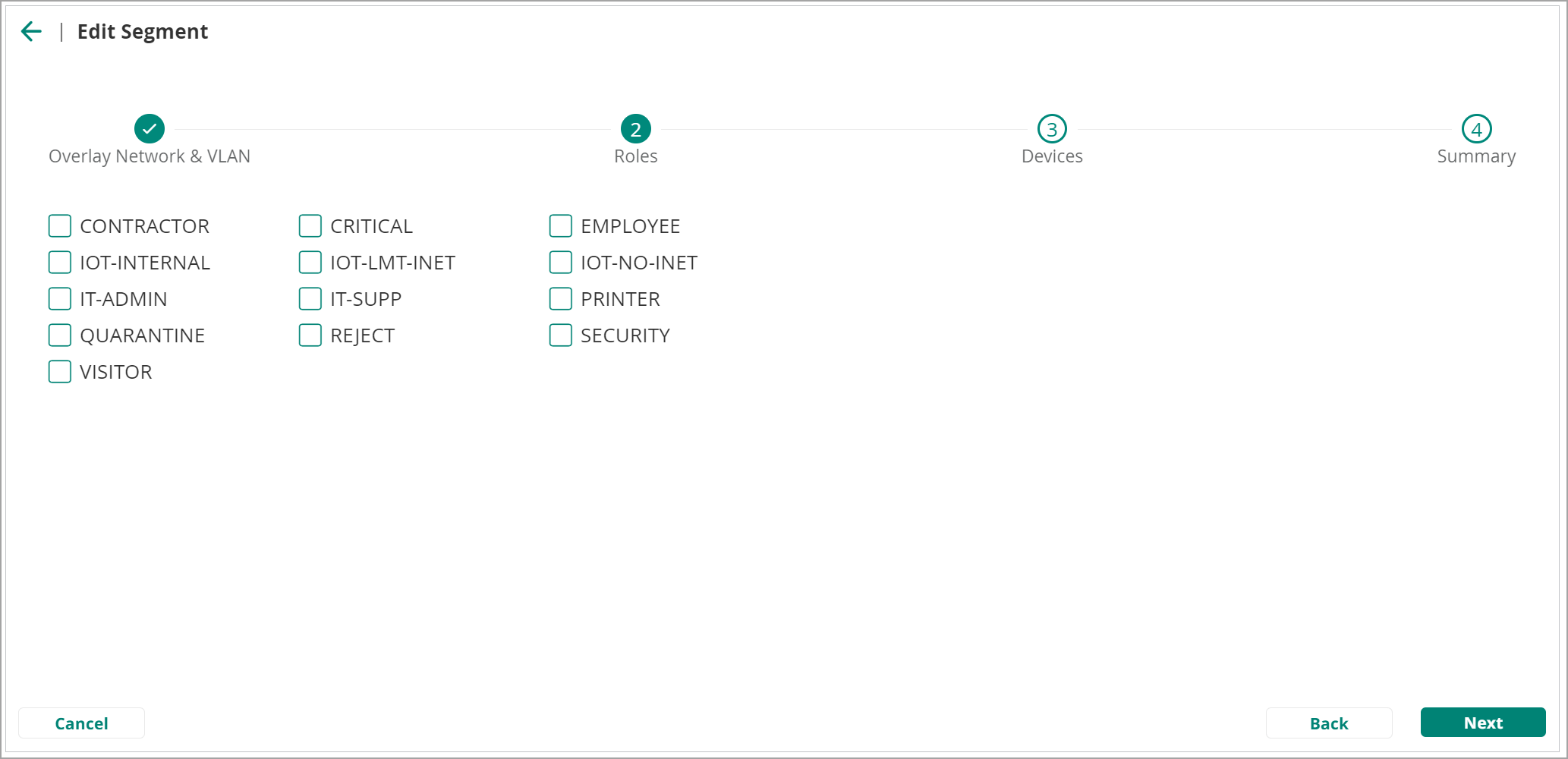

通过点击 下一步 跳过角色映射页面。

建议在此阶段不要将角色映射到隔离。相反,使用 NAC 服务器在设备认证期间通过 RADIUS 响应指定 VLAN 和角色。

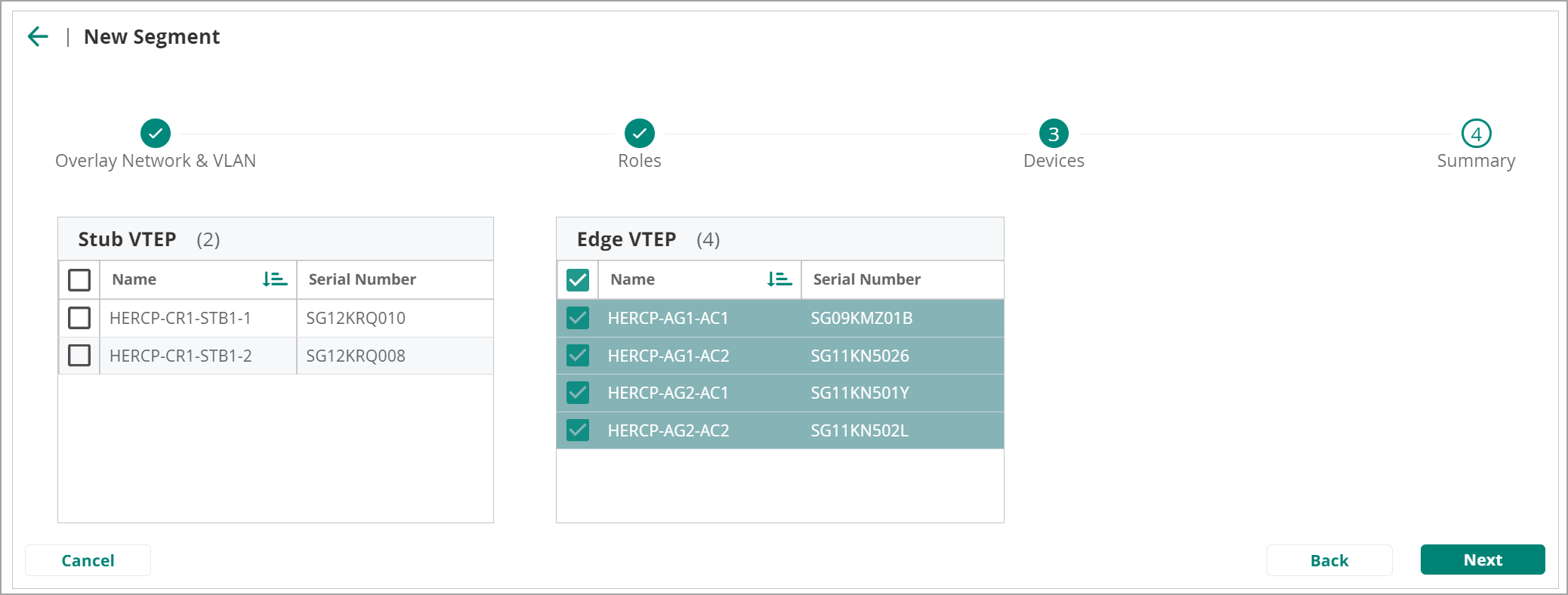

在 设备 页面,选择 边缘 设备,然后点击 下一步。

审核 摘要 页面以确保准确,然后点击 保存。

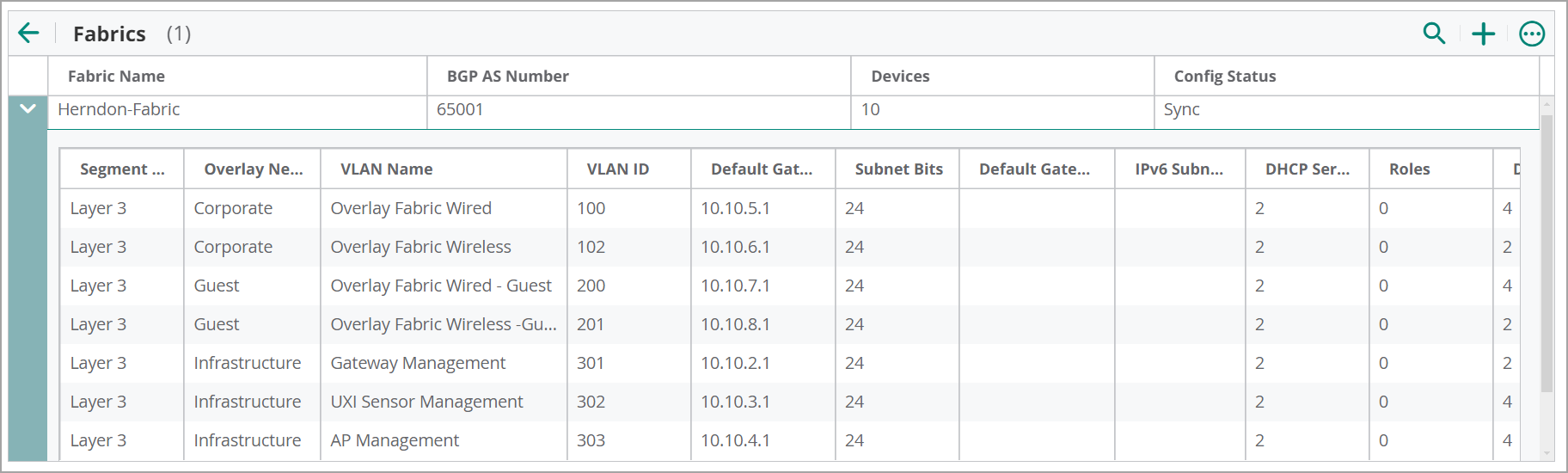

重复上述步骤,直到所有隔离都已创建。

VLAN 名称 叠加网络 VLAN ID IP 子网 应用到设备 UXI 传感器管理 基础设施 302 10.10.3.0/24 Edge VTEPs AP 管理 基础设施 303 10.10.4.0/24 Edge VTEPs 叠加层 fabric 无线 企业 102 10.10.6.0/24 Stub VTEPs 叠加层 fabric 有线 - 来宾 来宾 200 10.10.7.0/24 Edge VTEPs 叠加层 fabric 无线 - Guest Guest 201 10.10.8.0/24 Stub VTEPs

配置无线集成

此过程假设 AOS-10 网关已根据 Campus Gateway Deploy Guide 进行配置。需要以下 VLAN:

- VLAN 15:底层 VLAN

- VLAN 301:网关管理

- VLAN 102:叠加层 fabric 无线

- VLAN 201:叠加 fabric 无线访客

VLAN 15 既作为底层 VLAN,也作为静态 VXLAN 隧道的源。VLAN 301 专用于管理网关。VLAN 15 和 VLAN 301 被汇聚到 stub 交换机。VLAN 102 和 VLAN 201 是用于客户端接入的 SSID VLAN,并通过静态 VXLAN 隧道进行扩展。

无线网关与 stub 交换机建立静态 VXLAN 隧道。这实现了 fabric 内的连接,并将 VLAN 映射到 VNI。这一过程启用网关接口上的巨帧,并配置静态 VXLAN 隧道。

此外,用于与接入点建立 GRE 隧道的 系统 IP,将从底层 VLAN 15 迁移到叠加层 VLAN 301。

在继续操作之前,确保在 stub 交换机上已配置以下内容。

在 VLAN 接口上设置 IP MTU。

在 stub 交换机的 LAG 成员上配置 MTU。

下方显示的配置代表在此过程开始时 stub 交换机的初始设置。

interface vlan 15

description UNDERLAY BETWEEN GATEWAY AND STUB

ip mtu 9198

ip address 10.10.0.66/28

active-gateway ip mac a2:01:00:a2:a2:a2

active-gateway ip 10.10.0.65

interface lag 11 multi-chassis

description Stub-GW-1

no shutdown

no routing

vlan trunk native 15

vlan trunk allowed 1,15

lacp mode active

lacp fallback

exit

interface lag 12 multi-chassis

description Stub-GW-2

no shutdown

no routing

vlan trunk native 15

vlan trunk allowed 1,15

lacp mode active

lacp fallback

exit

interface 1/1/5

description HERCP-GW

mtu 9198

no shutdown

lag 11

interface 1/1/6

description HERCP-GW

mtu 9198

no shutdown

lag 12

配置网关叠加层

在此过程中,手动创建 VLAN 301,作为网关管理 VLAN,以防止 Fabric Wizard 施加意外的配置更改。此段不使用 Fabric Wizard,因为它会推送不需要的配置到网关管理。此外,将 VLAN 301 添加到连接网关与边界的 LAG 接口,以确保网络的正确分段和通信。

在 Global 下拉菜单中,选择交换机组。在此过程中,组为 HERCP-FAB。

在左侧菜单中,选择 Devices。

选择 Switches,然后选择 Config。

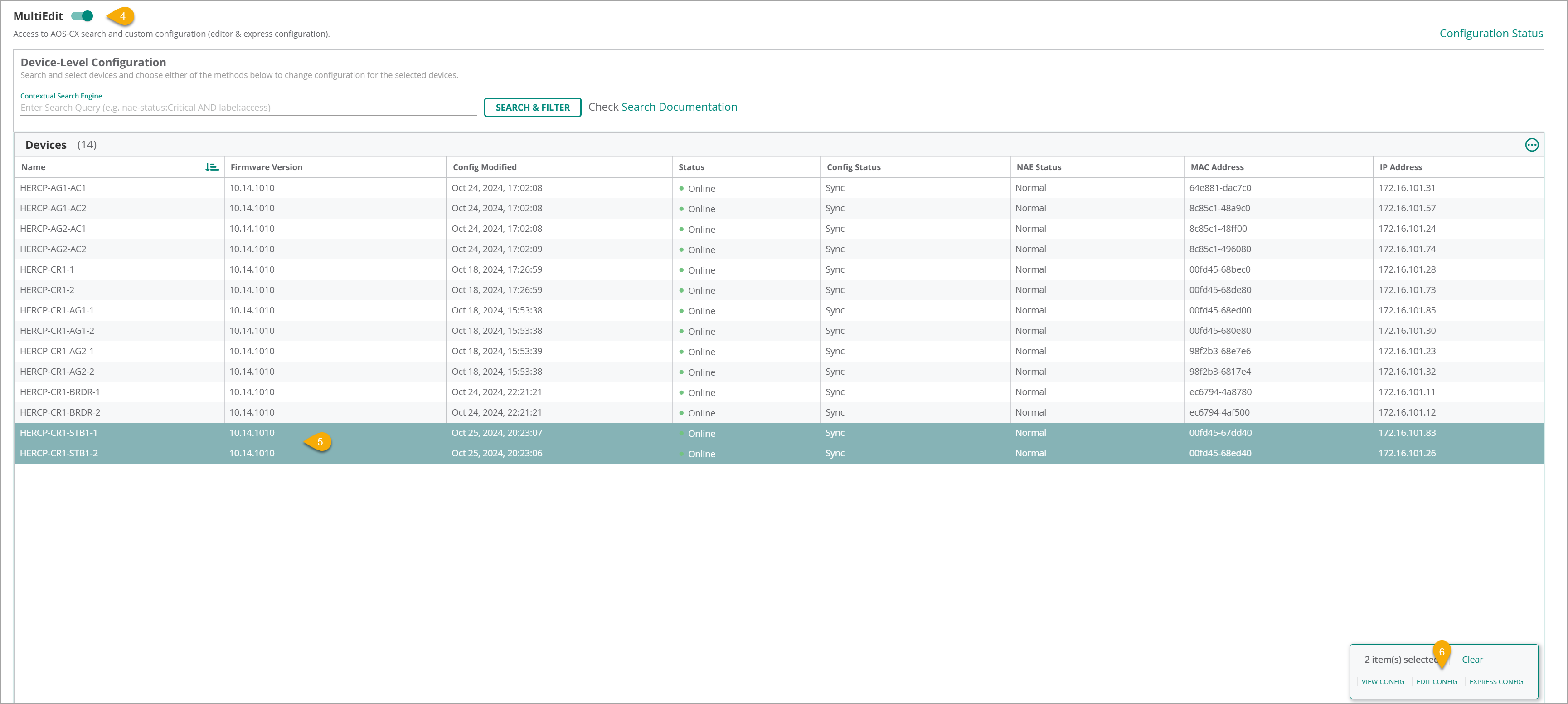

启用 MultiEdit 开关。

选择两个 stub 交换机。

点击 Edit Config。

输入以下配置,然后点击 Save。

vlan 301 name Gateway Management interface lag 11 multi-chassis description Stub-GW-1 vlan trunk allowed 1,15,301 exit interface lag 12 multi-chassis description Stub-GW-2 vlan trunk allowed 1,15,301 exit interface vlan 301 vrf attach Infrastructure ip mtu 9198 ip address 10.10.2.1/24 active-gateway ip mac 00:00:00:00:00:01 active-gateway ip 10.10.2.1确保 fabric 无线 VLAN(101、201)未在底层中进行中继。fabric 无线 VLAN 必须仅在静态 VXLAN 隧道中启用,以避免网络中的环路。

验证网关上的 Jumbo 帧

本流程详细说明如何在 AOS-10 网关上启用 Jumbo 帧.

请参考 Configuring Wireless Group Settings 以协助启用 Jumbo 帧处理.

请参考 Configure Gateway VLANs 以协助验证端口通道上的 Jumbo 帧.

在网关上配置 VLAN

此步骤配置 NetConductor 部署所需的其他 VLAN。

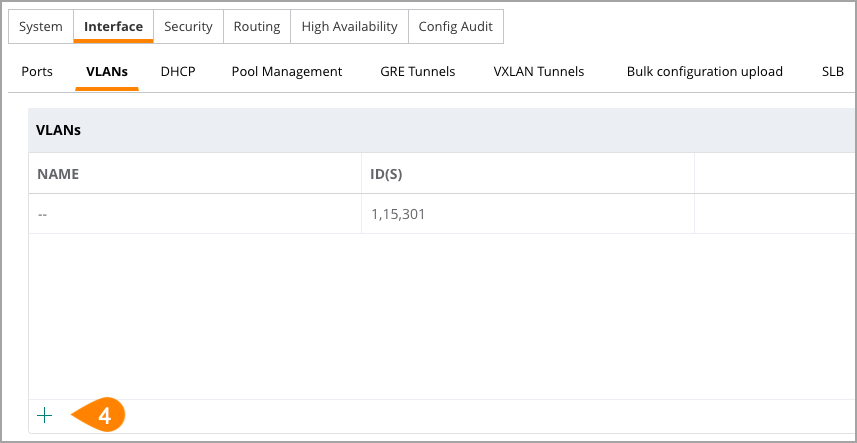

在 Global 下拉菜单中,选择交换机组。在此示例中,组为 HERCP-FAB。

在左侧菜单中,选择 Devices。

选择 Gateways,然后选择 Config。

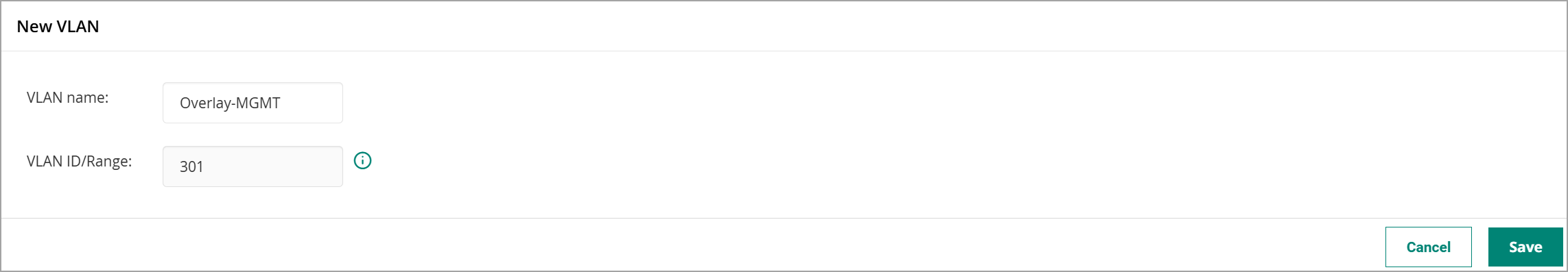

选择 Interface 选项卡,然后选择 VLANs。在左下角,点击 +(加号)。

- 在 New VLAN 窗口中,分配以下设置,然后点击 Save Settings。

- VLAN 名称: Overlay-MGMT

- VLAN ID/范围: 301

- 对 VLAN 102(Overlay-Fabric-Wireless)和 VLAN 201(Overlay-Fabric-Wireless-Guest)重复此操作。

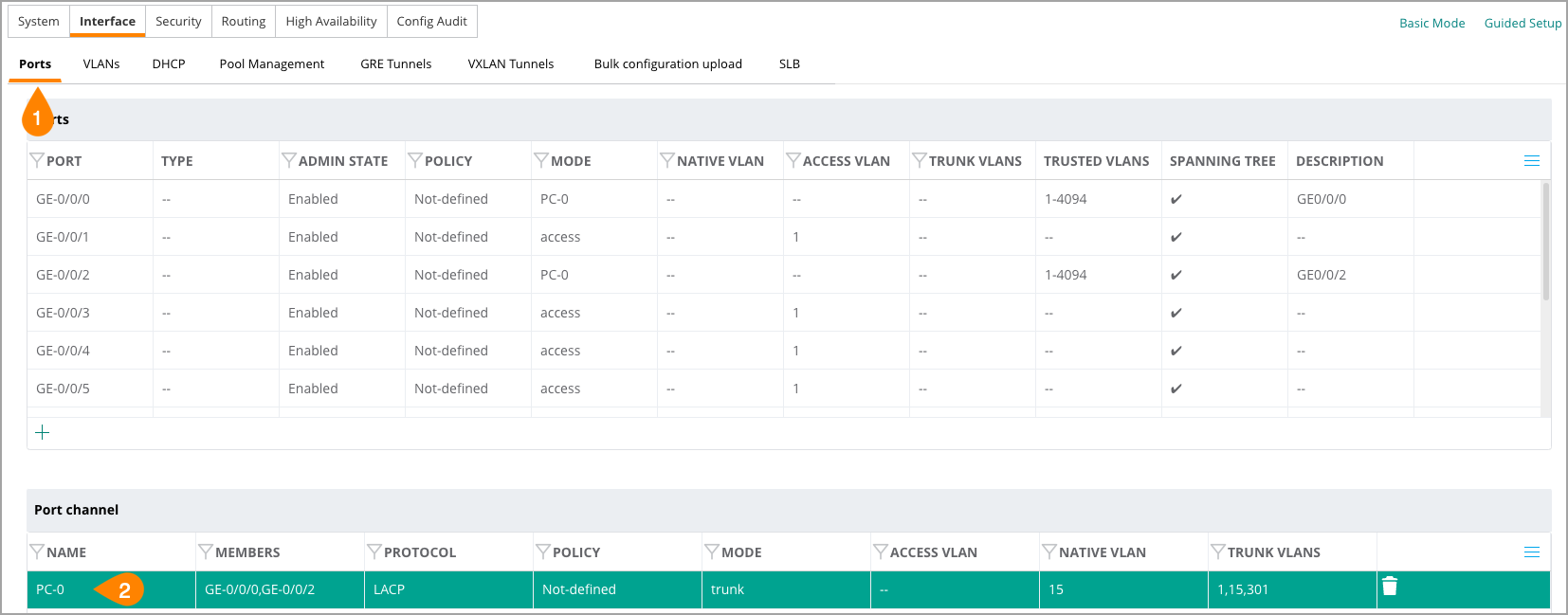

修改网关上的端口通道

- 在 网关 页面,选择 接口 标签,然后选择 端口 标签。

选择 PC-0。

- 滚动到端口通道配置。

- 从下拉菜单中,选择 VLAN 301 以添加它。

点击 保存设置。

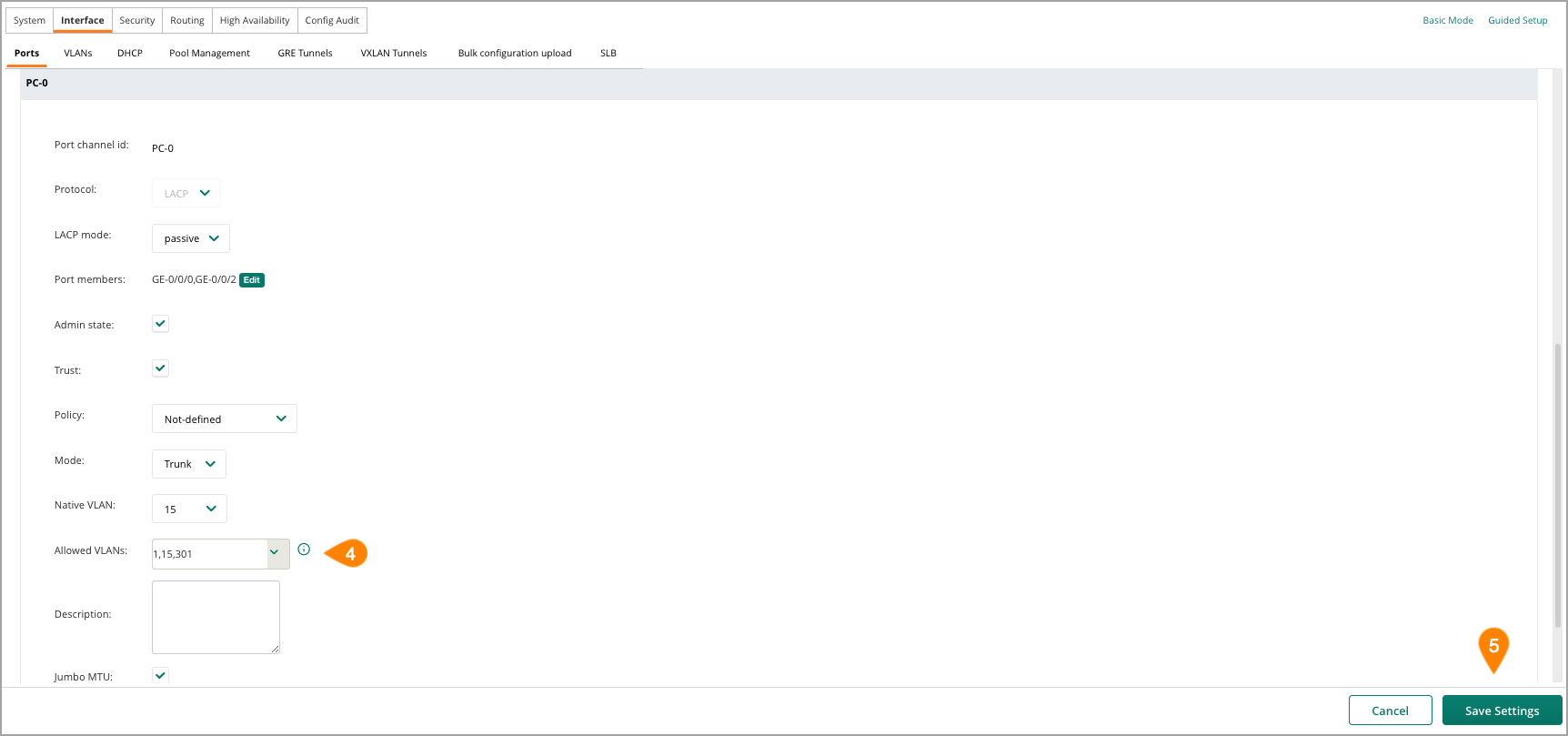

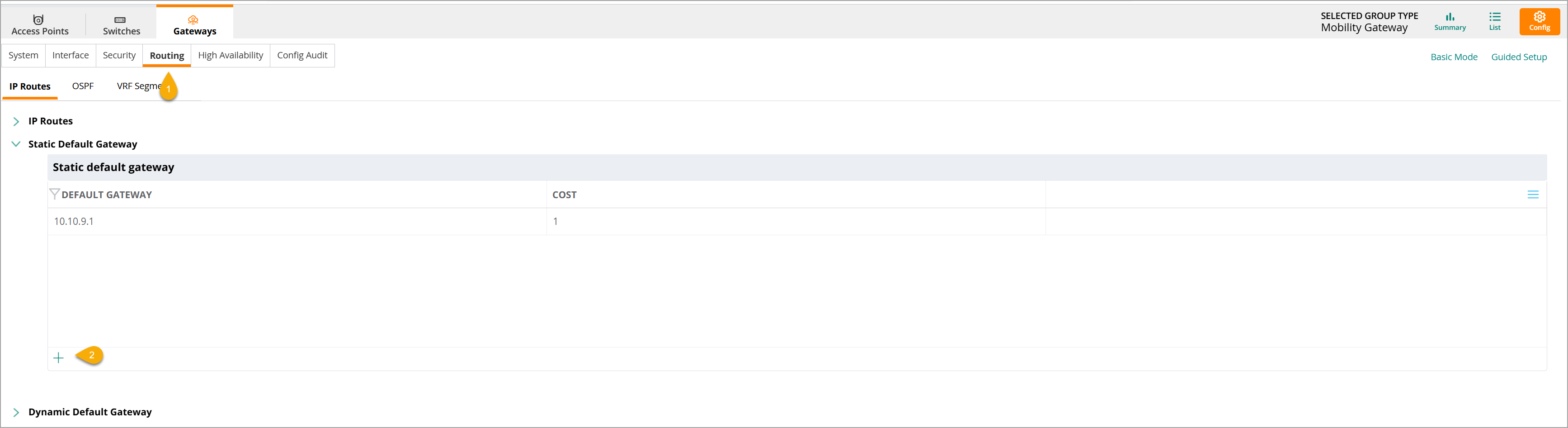

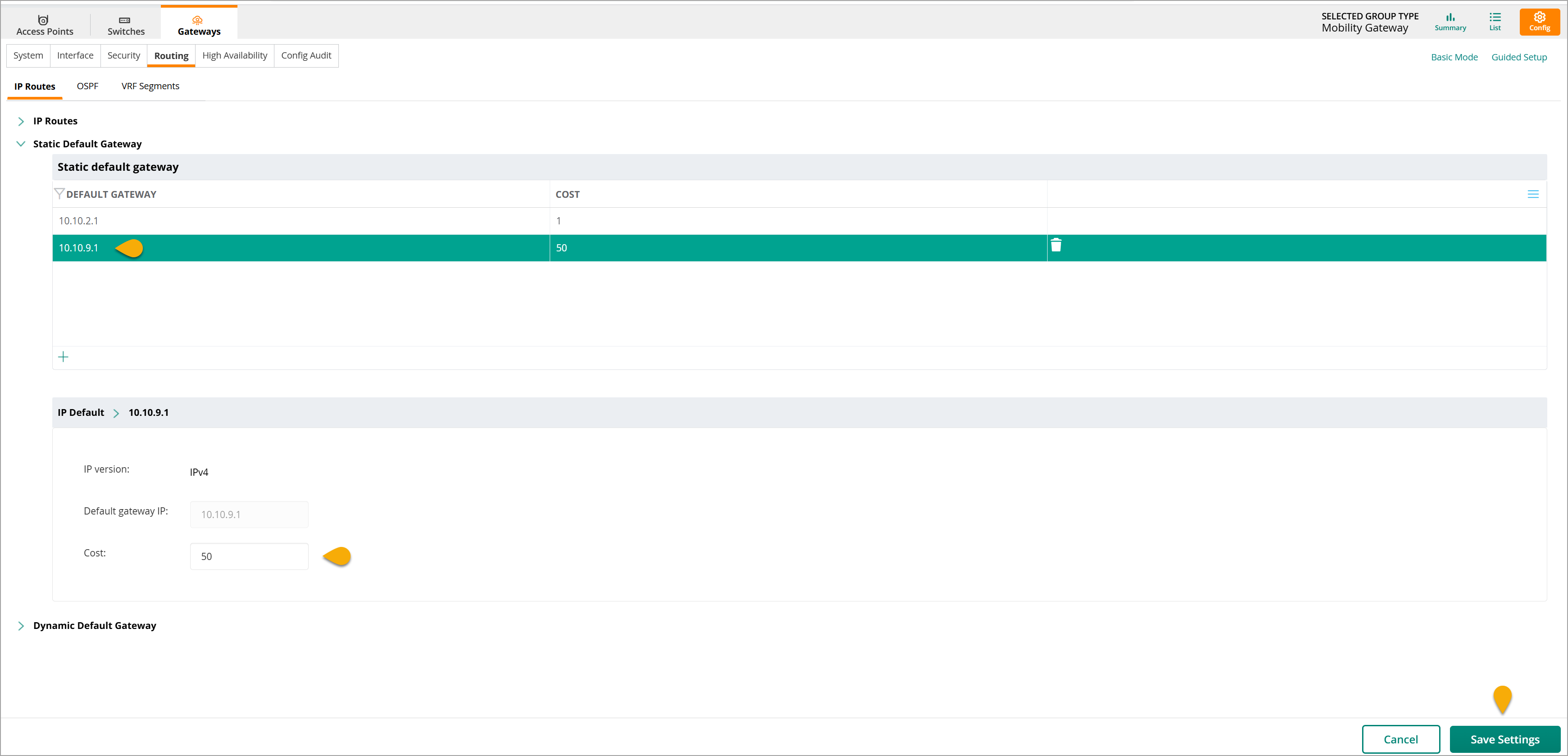

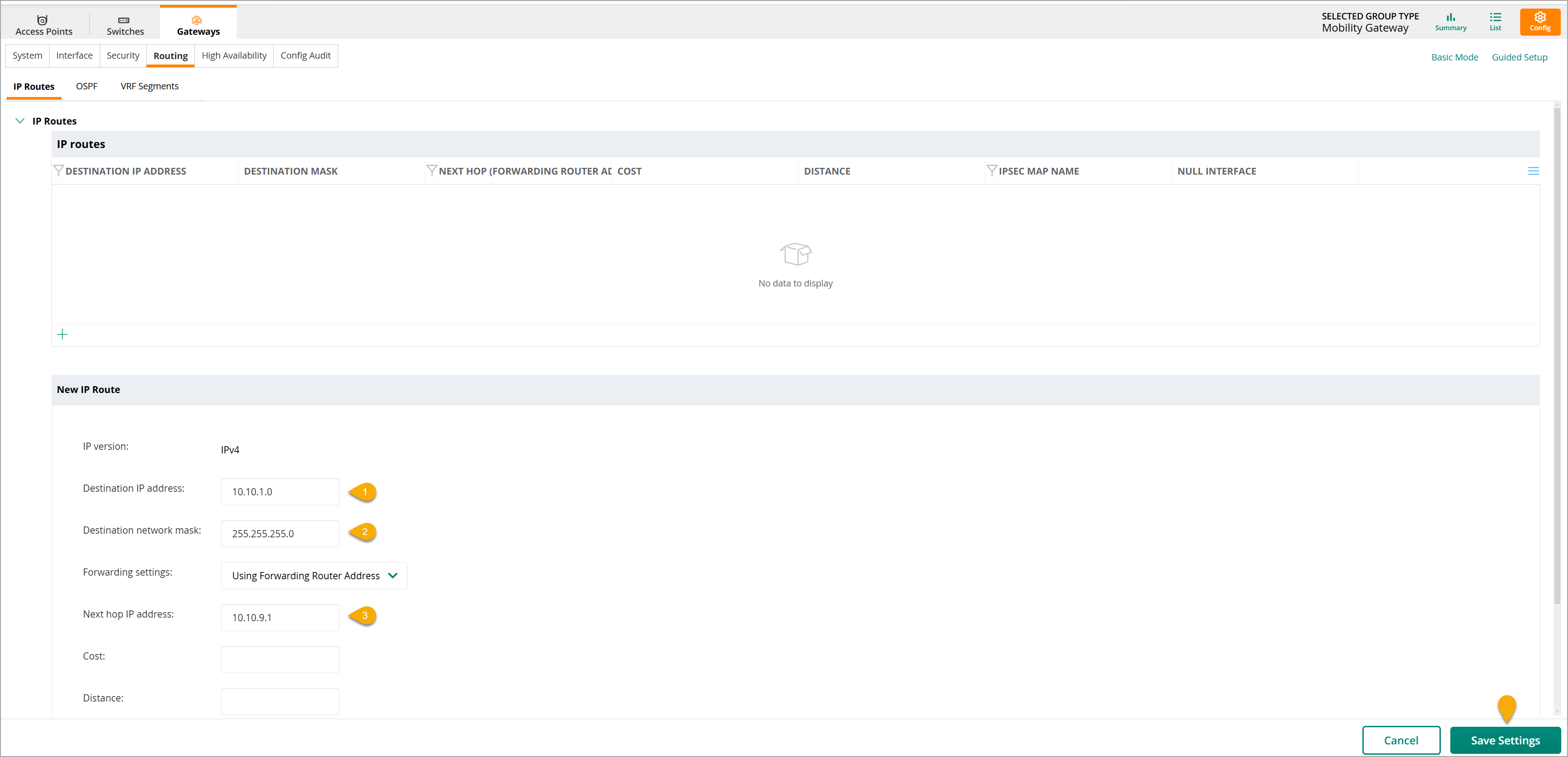

配置静态路由

按照以下步骤在网关上配置所需的路由。默认路由指向 VLAN 301,该 VLAN 位于 fabric 中。指向回环 IP 空间的静态路由指向 VLAN 15,用于建立静态 VXLAN 隧道。

- 在 网关 选项卡中,选择 路由 选项卡,然后选择 IP 路由 选项卡。

展开 静态默认网关 部分。在表格底部,点击 +(加号)。

在 新建默认网关 页面,输入 IP 地址,然后点击 保存设置。

- 默认网关 IP:10.10.2.1

选择原有的静态默认网关,并将 代价 设置为 50,使其成为备用路由。然后点击 保存设置。

验证在任何网关设备的静态默认配置中是否没有本地覆盖。本地覆盖可能在设备注册过程中设置。删除所有静态默认网关的本地覆盖。

展开 IP 路由 部分。在表格底部,点击 +(加号)。

在 新默认网关 页面,分配以下设置,然后点击 保存设置。

目标 IP 地址: 10.10.1.0

目标网络掩码: 255.255.255.0

下一跳 IP 地址: 10.10.9.1

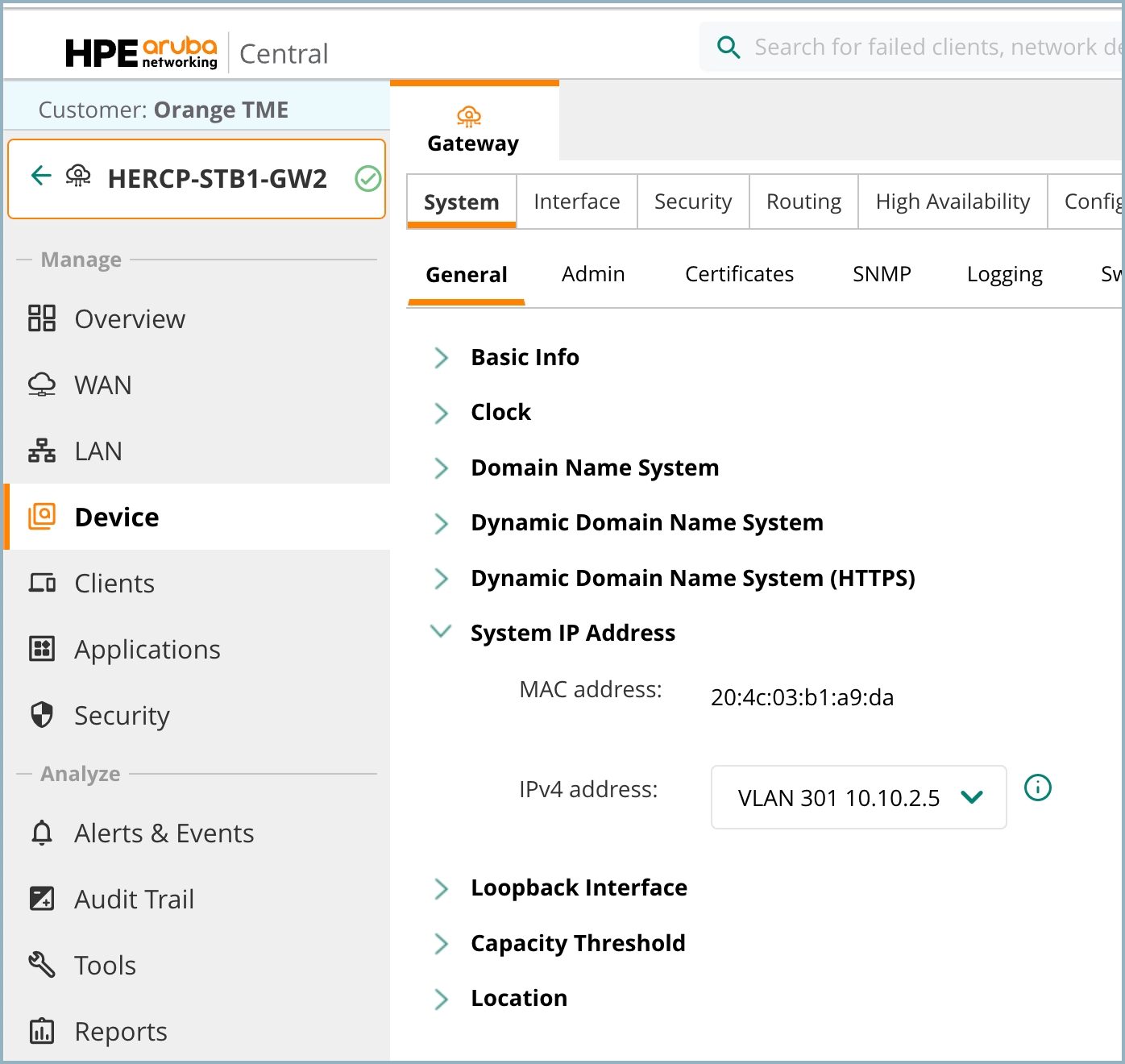

修改系统 IP 地址

使用以下步骤在每个网关的设备级别将系统 IP 地址从 VLAN 15 更改为 VLAN 301。这样做是为了确保 AP 在叠加层(VLAN 301)建立其控制平面和数据平面连接,而不是在底层(VLAN 15)。

如果AP在底层网络中部署,则无需执行此步骤,系统IP应保持在VLAN 15。

在左侧菜单中,选择菜单栏上的“设备”,然后选择“网关”。

从列表中选择一个网关。

在网关页面,选择系统标签,然后选择常规标签。

展开系统IP地址部分,使用IPv4地址下拉菜单选择VLAN 301,然后点击保存。

在其他网关上重复步骤1-4。

配置静态VXLAN隧道

使用以下步骤在网关和边界交换机之间配置静态VXLAN隧道:

在全局下拉菜单中,选择交换机组。在本例中,组为HERCP-FAB。

在左侧菜单中,选择设备。

选择网关,然后选择配置。

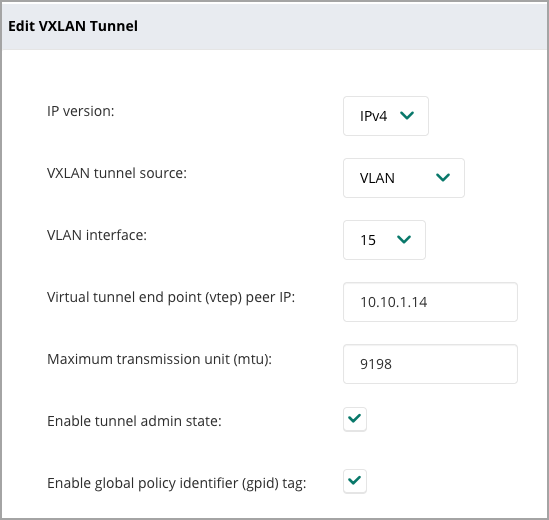

点击接口标签,然后点击VXLAN隧道。在左下角点击+(加号)。

在添加VXLAN隧道页面,分配以下设置:

- IP 版本: IPv4

- VXLAN 隧道源: VLAN

- VLAN 接口: 15

- 虚拟隧道端点(vtep)对端 IP: 10.10.1.14

- MTU:9198

- 启用隧道管理状态: 已选中

- 启用全局策略标识符(gpid): *已选中

上述 10.10.10.14 IP 地址是作为存根 VTEP 的 VSX 配对设备共享的 loopback1 IP 地址。使用 NetEdit 从其中一个边界交换机获取 IP 地址。

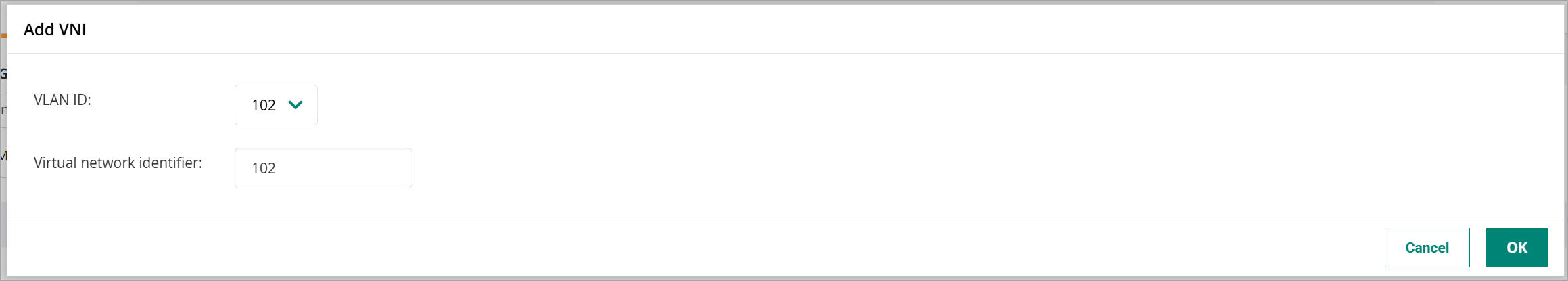

在 VLAN/VNI 映射中点击 +(加号),分配以下设置,然后点击 确定。

- VLAN ID: 102

- 虚拟网络标识符: 102

对所有 SSID VLAN 重复执行 VLAN 到 VNI 的映射。

名称 VLAN VNI 叠加层 fabric 无线 102 102 叠加层 fabric 无线 - 访客 201 201

在网关上修改角色策略

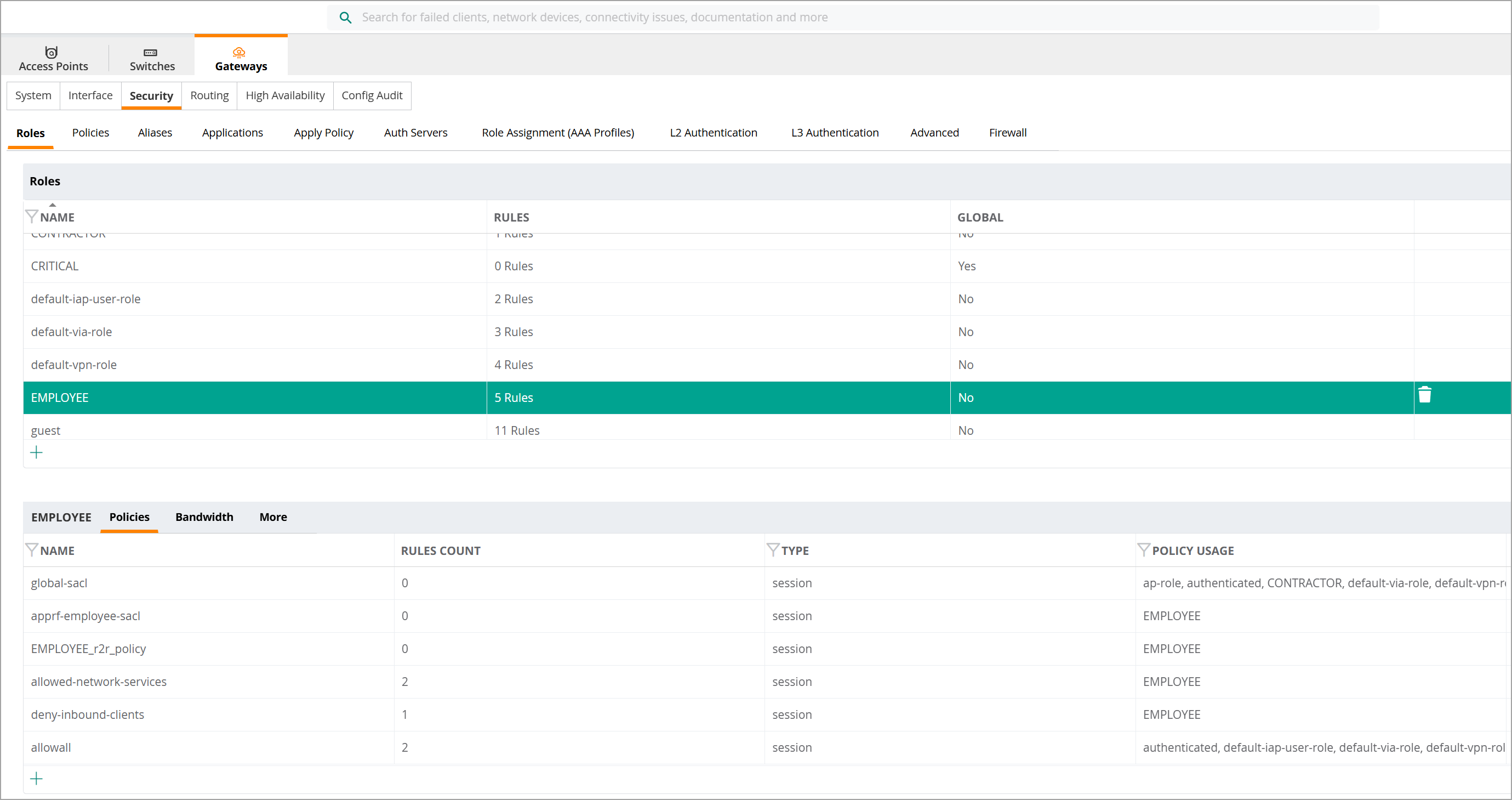

AOS-10 网关将所有流量通过 AOS-防火墙,依据用户角色强制执行策略。每个角色由一个 角色到角色 (r2r) 策略管理,该策略包含来自全球客户端角色的规则。虽然用户界面可能显示此策略为空,但实际上它包含了来自全球客户端角色的规则。

为了实现预期功能,必须创建并应用额外的策略到每个角色。以下策略被应用以确保流量的正常流动:

- 允许的网络服务:此策略启用 DNS、DHCP 及其他所需的网络服务。

- deny-inbound-clients:此策略阻止具有分配角色的用户与在 r2r 策略中未明确允许的其他角色的客户端进行通信,以及应分配角色但未分配的客户端。

- allowall:此策略允许所有其他流量。参考架构假设在 fabric 之外使用防火墙来执行 VRF 和非 fabric 资源之间的策略。如果需要更细粒度的过滤,可以对特定角色应用自定义策略,取代 allowall 策略。

| 每个角色在所有系统和用户定义的策略之后,都会有一项隐式拒绝策略。在设计角色策略时,确保考虑到此行为。 |

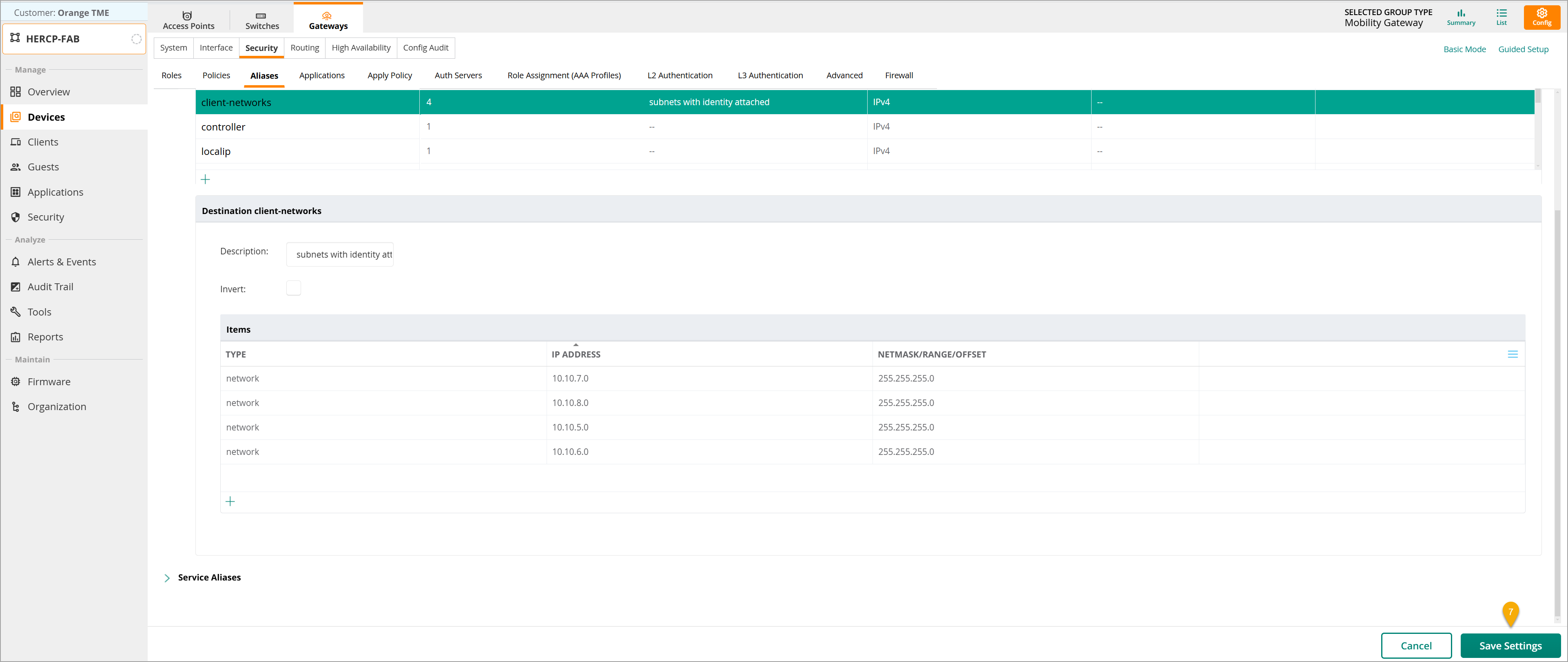

在 deny-inbound-clients 策略中,引用了一个名为 client-networks 的网络别名。该别名应包含所有预期具有身份信息的子网。在单一 fabric 环境中,这些子网将包括所有本地的有线和无线子网。然而,在多 fabric 或 SD-WAN 扩展中,这些扩展在数据包中保留身份信息,这些子网也应包含在内。

下表总结了应用到每个角色的策略。

| 位置 | 策略 | 备注 |

|---|---|---|

| 1 | global-sacl | 应用到所有角色的默认系统策略。 |

| 2 | apprf-sacl | 应用到所有角色的默认系统策略。 |

| 3 | r2r_policy | 由全球客户端角色管理,用于控制角色间的流量。 |

| 4 | 允许的网络服务 | 允许基本服务(例如 DNS、DHCP),同时防止客户端提供地址。 |

| 5 | deny-inbound-clients | 阻止已分配角色之间的通信,除非在 r2r 中明确允许或针对未分配的客户端。 |

| 6 | allowall | 允许所有剩余流量。 |

当源客户端和目标客户端都连接到同一网关,或当网关是目标客户端的出口VTEP时,角色到角色(r2r) 策略适用。allowall 策略在本地网关为入口VTEP时启用r2r 执行,确保策略在连接到目标客户端的远程设备上应用,例如出口VTEP或远程网关。

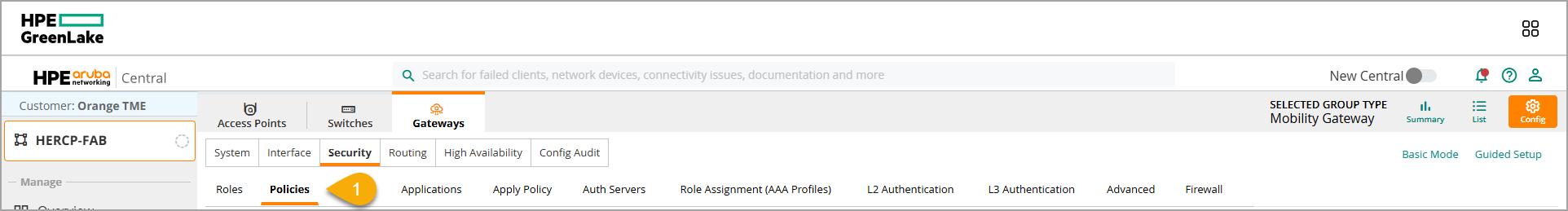

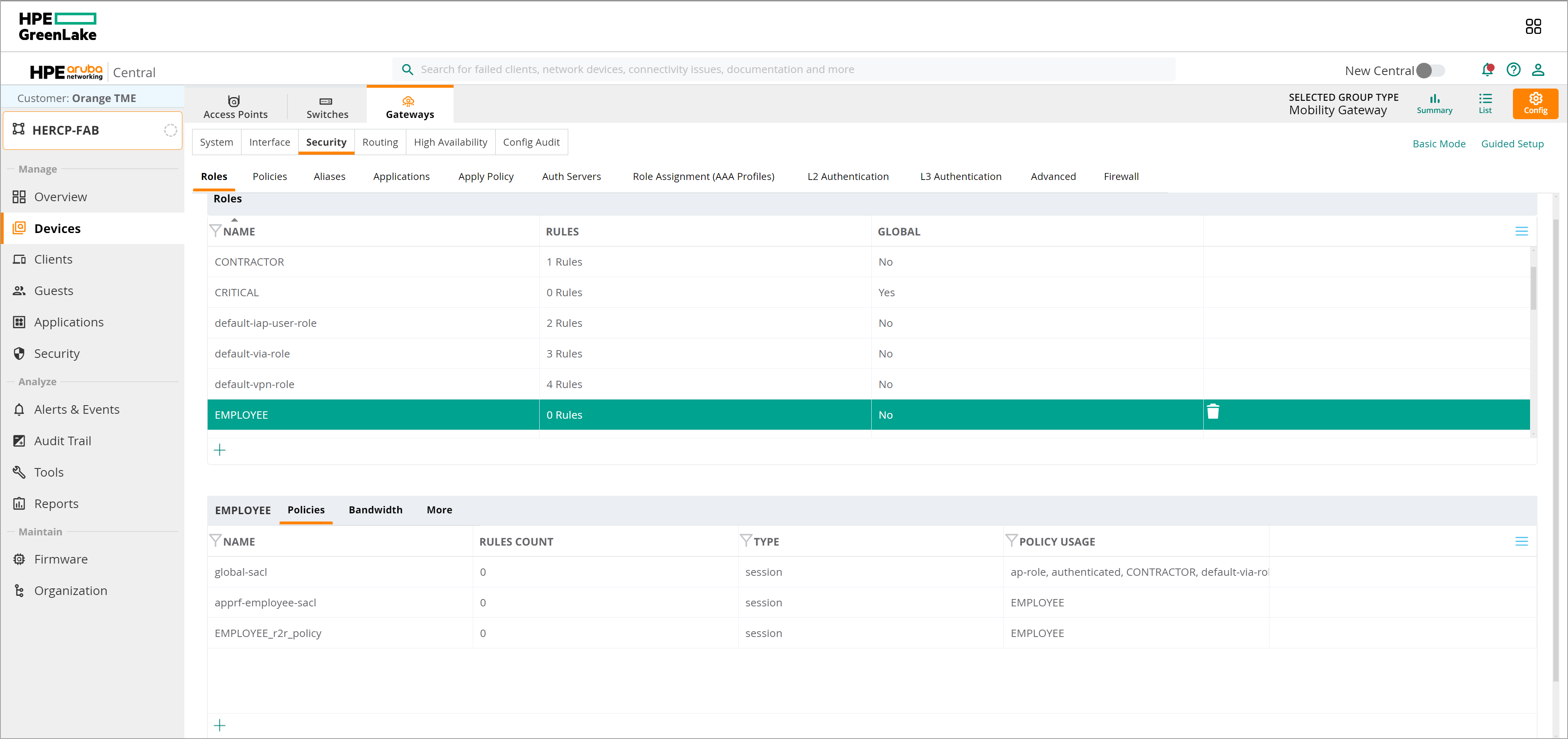

选择 HERCP-FAB 组。

在左侧菜单中,选择 设备。

选择 网关,然后选择 配置。

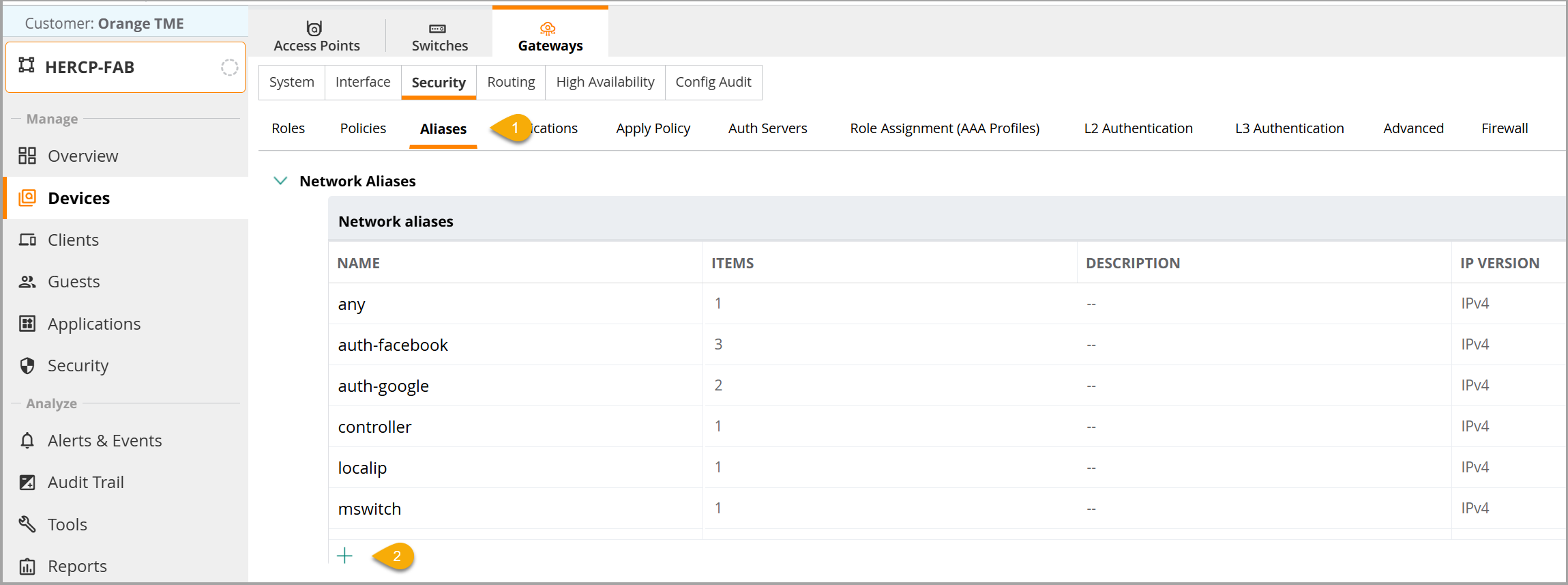

创建别名

导航到 安全 标签并选择 别名。

点击 +(加号)在 网络别名 下创建新别名。

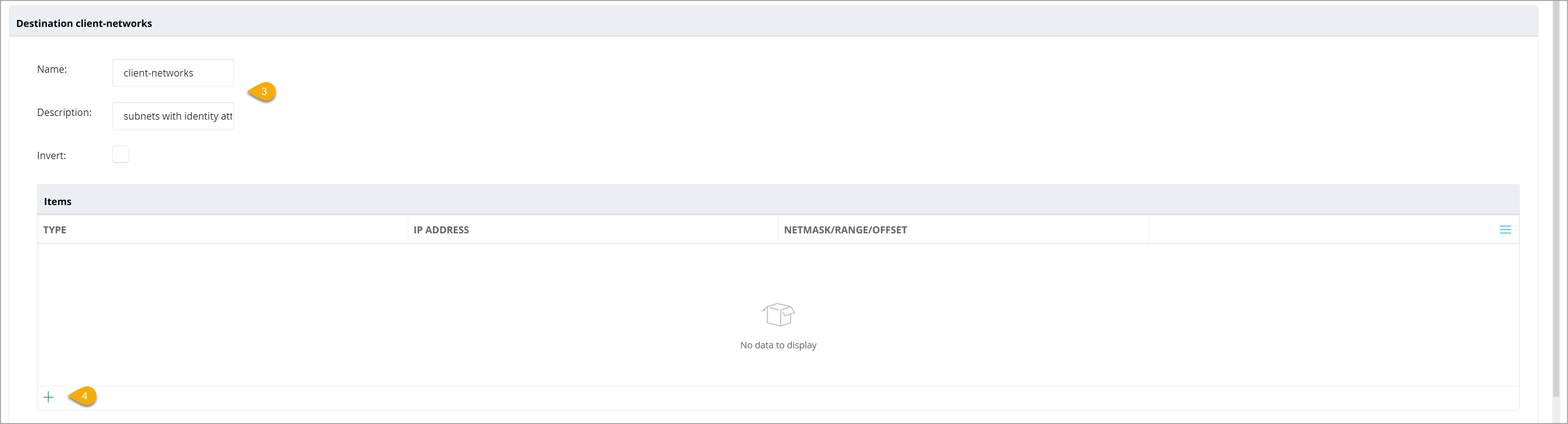

在 目标客户端网络 部分,配置以下设置:

- 名称:客户端网络

- 描述:附带身份的子网

在项目部分点击加号。

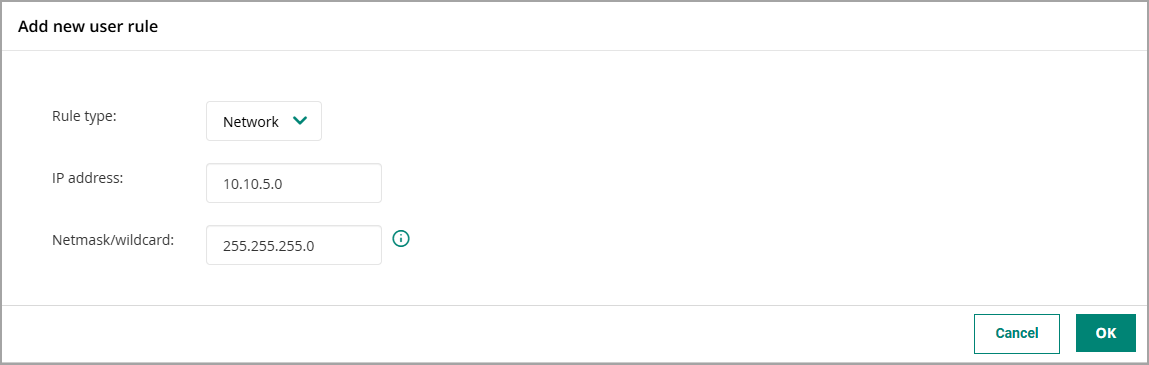

在添加新用户规则窗口中,配置以下设置:

规则类型:网络

IP 地址:10.10.5.0

子网掩码/通配符:255.255.255.0

对所有剩余的客户端子网重复这些步骤。对于Herndon,配置以下子网:10.10.6.0/24、10.10.7.0/24 和 10.10.8.0/24。

点击保存设置以应用更改。

创建策略

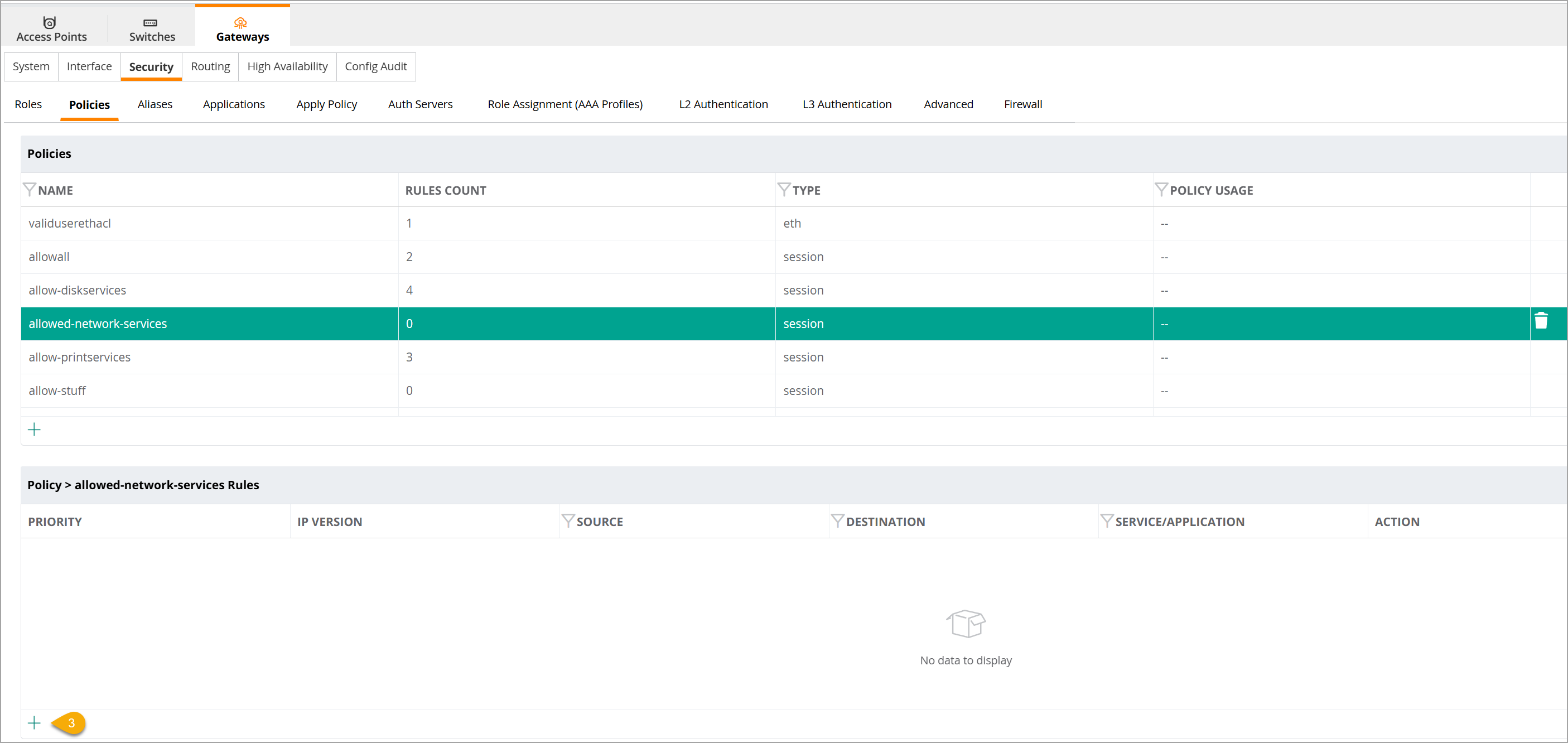

导航到安全标签并选择策略。

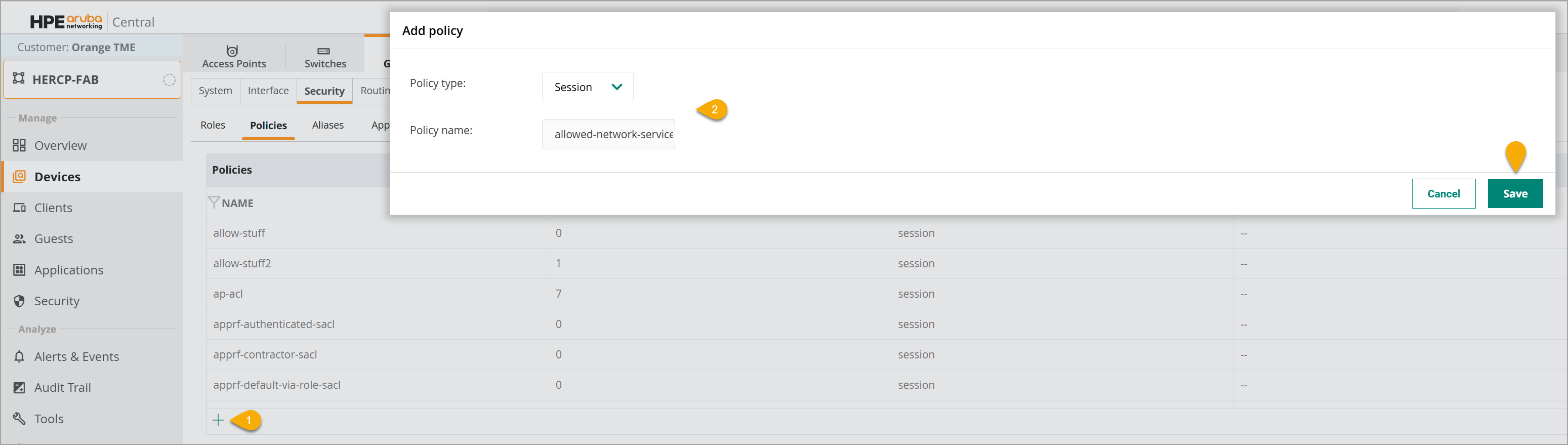

创建允许网络服务策略

点击策略下的+(加号)以创建新策略。

在添加策略部分,配置以下设置并点击保存。

- 策略类型:会话

- 策略名称:allowed-network-services

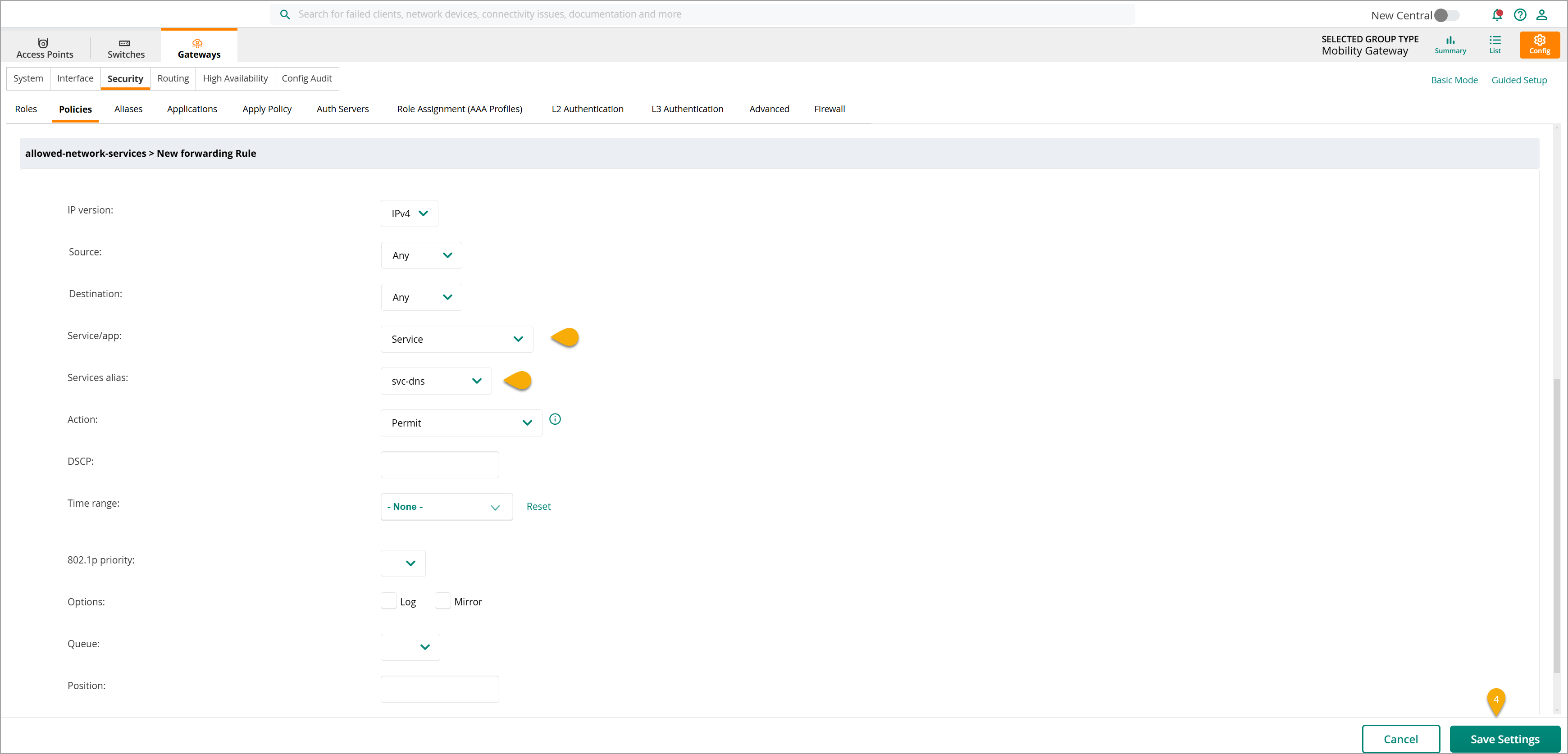

选择allowed-network-services策略,并点击+(加号)。

在策略 > allowed-network-services 规则部分,配置以下设置,其他设置保持默认,然后点击保存设置。

- 服务/应用:service

- 服务别名:svc-dns

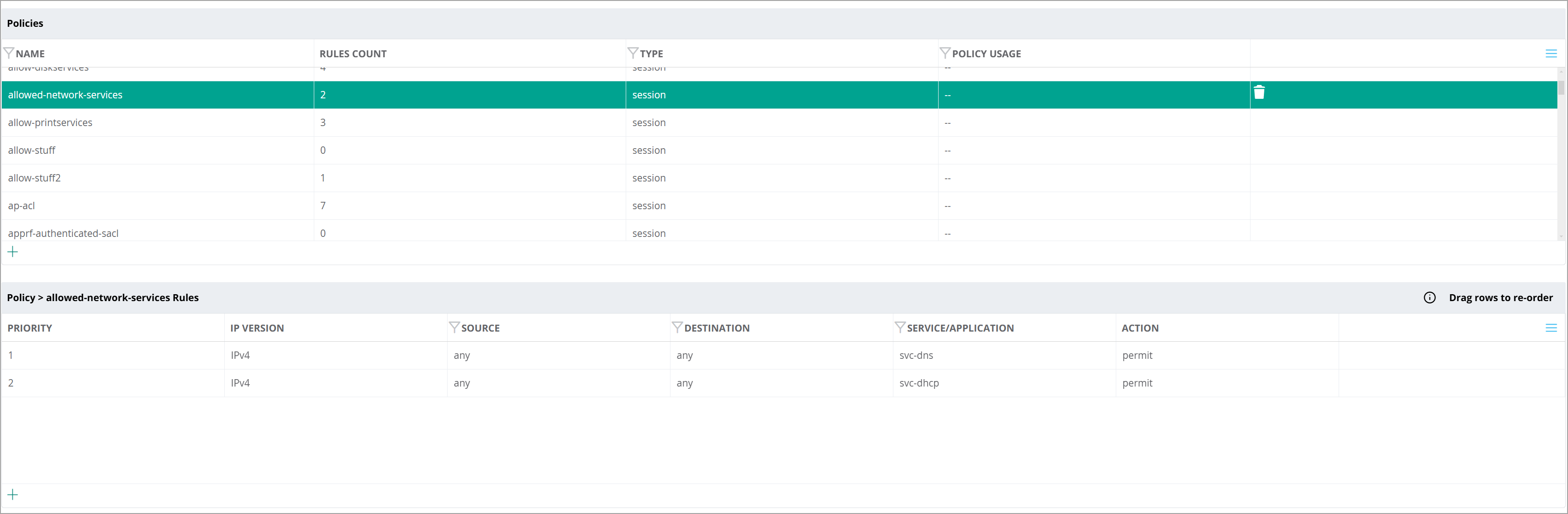

重复步骤4,为svc-dhcp创建规则。

以下是完整的策略。

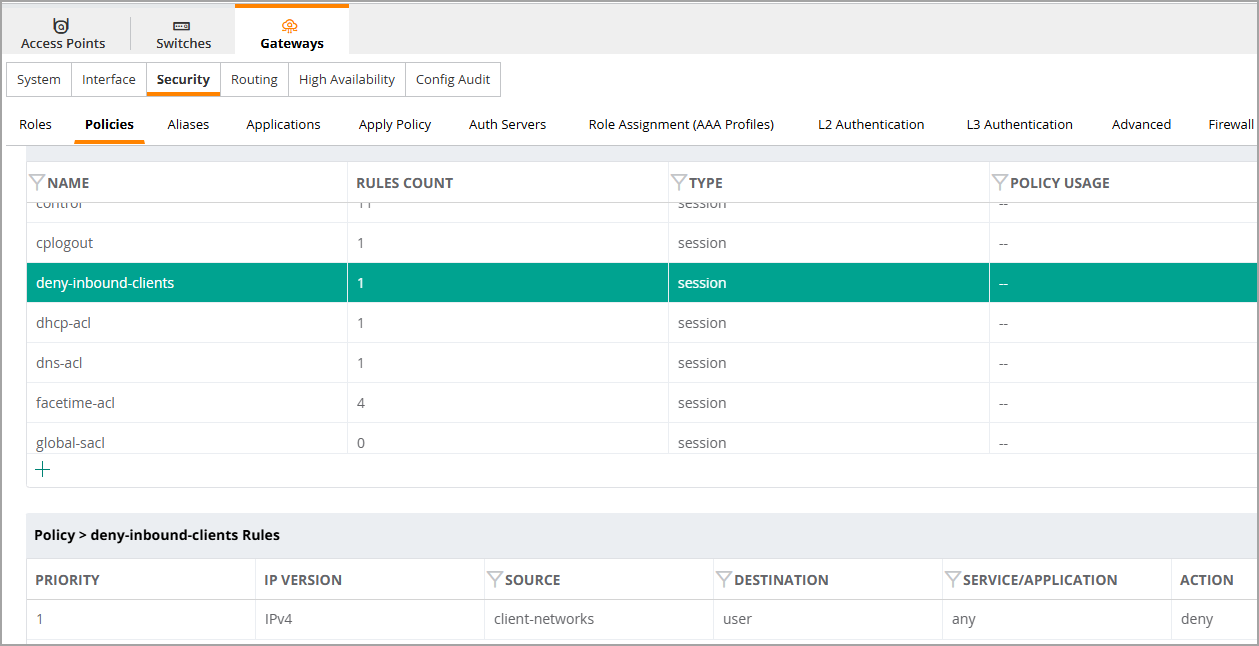

创建拒绝入站客户端策略

使用在允许网络服务策略中详细描述的相同步骤,创建拒绝入站客户端策略。

- 点击策略下的+(加号)以创建新策略。

- 在“添加策略”部分,配置以下设置:

- 策略类型:会话

- 策略名称:deny-inbound-clients

- 选择 deny-inbound-clients 策略。

- 在 Policy > deny-inbound-client-policy 规则部分点击 +(加号),并配置以下设置,其他所有设置保持默认:

- 来源:别名

- 源别名:client-networks

- 目的地:用户

- 操作:拒绝

- 点击 保存设置 以应用更改。

以下是完整的策略。

将策略应用于角色

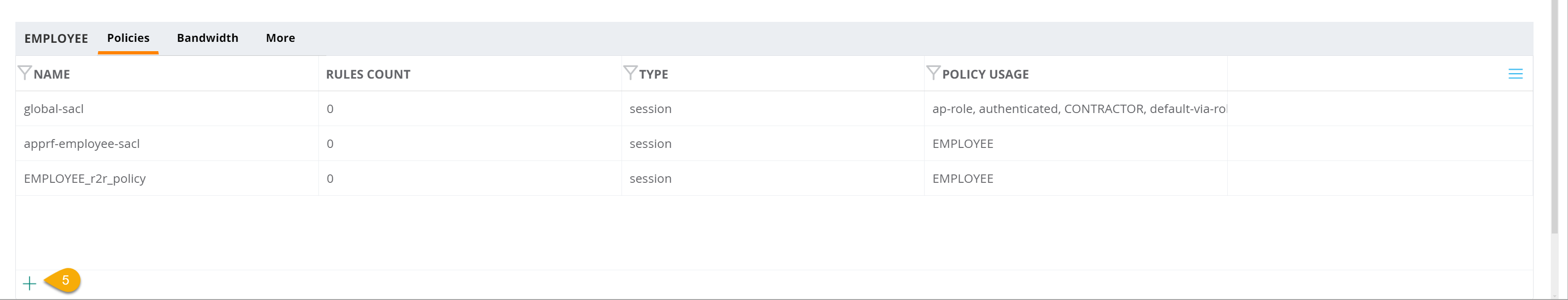

导航到 安全 选项卡。在 角色 部分,选择 员工 角色。

点击 +(加号)。

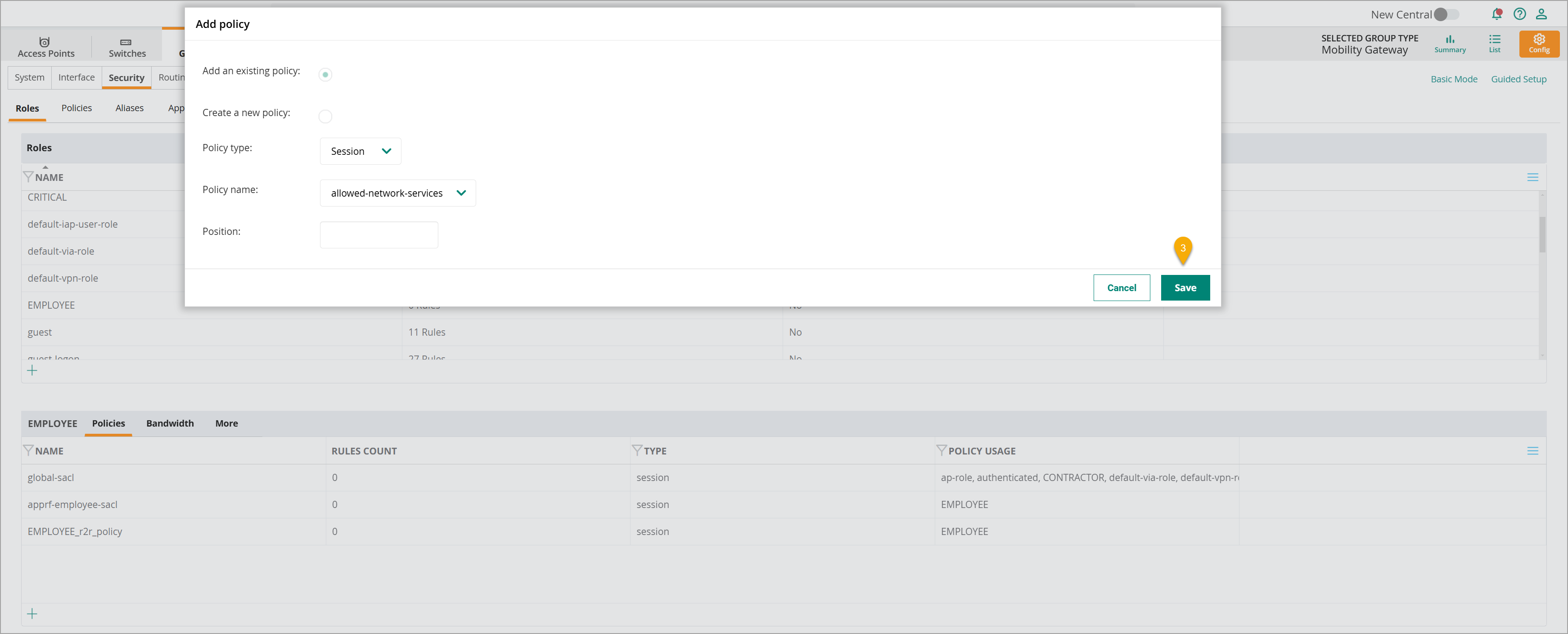

在添加策略窗口中选择以下项目并 点击保存。

- 选择 添加现有策略 按钮。

选择 allowed-network-services 策略。

重复步骤 3 以添加 deny-inbound-client 和 allowall 策略。

对每个使用中的角色重复执行 应用策略到角色 步骤。

以下是应用到 EMPLOYEE 角色的策略结果。

策略顺序对于正确执行策略至关重要。顺序错误将导致策略无法按预期应用。请确保上述示意的规则顺序完全按照显示的方式实施。

添加 allowall 策略后,还会出现额外的 global 和 apprf 策略。这些系统策略默认应用于所有角色。在使用默认策略时,应评估它们对分配角色内流量转发的影响。

创建 fabric SSID

请参考 Configuring Wireless Access,协助创建一个名为 SSID-HERCP-01 的 SSID,用于通过 ClearPass 进行认证。将此 SSID 配置为将用户放入 VLAN 301。

配置外部连接

外部连接可以通过两种不同方式进行配置。

VRF Lite 切换允许每个 fabric VRF 连接到具有多个区域的防火墙、具有扩展 VRF 的上游路由设备或全局路由表。虽然本指南未展示 VRF Lite 切换,但在 Data Center Deployment Guide 中提供了示例。当连接到不支持 EVPN-VXLAN 的设备时,此选项非常适用。

配置 EVPN-VXLAN 切换可以扩展 VRF 和角色信息。当与 HPE Aruba Networking SD-WAN 解决方案集成时,角色和 VRF 在整个 SD-WAN fabric 中保持一致。有关此配置的详细说明,请参阅 EdgeConnect SD-WAN Multi-Site chapter。

ClearPass 集成

所有参与 fabric 的边缘端口都需要基于 RADIUS 的认证。推荐使用 ClearPass 作为解决方案。

确保边缘交换机和边缘端口已配置支持 802.1x。请参考 Configure RADIUS and UBT 部分获取指导。

根据需要修改 ClearPass 服务,以确保 ClearPass 返回角色和 VLAN。

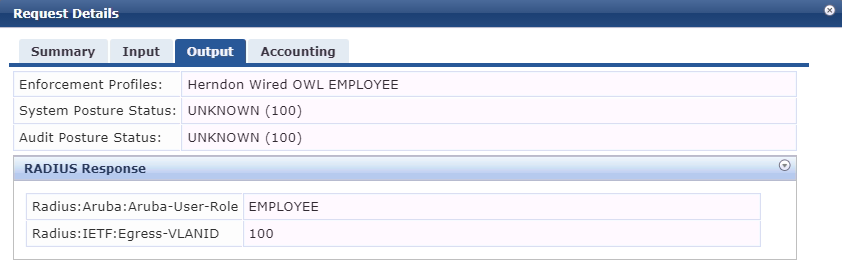

下方截图显示了 ClearPass 在认证成功后返回的 RADIUS 响应。

边缘端口配置

边缘端口应使用端口配置文件配置为无色端口。使用设备配置文件动态检测 AP 和 UXI 传感器,并将其放入正确的 VLAN。

下方显示的配置是边缘端口的示例。请参考 Example Configuration 部分,获取配置边缘端口和设备配置文件的指导。

interface 1/1/1

description ACCESS_PORT

no shutdown

no routing

vlan access 1

spanning-tree bpdu-guard

spanning-tree root-guard

spanning-tree tcn-guard

spanning-tree port-type admin-edge

aaa authentication port-access client-limit 5

aaa authentication port-access auth-precedence dot1x mac-auth

aaa authentication port-access critical-role CRITICAL

aaa authentication port-access reject-role REJECT

aaa authentication port-access dot1x authenticator

eapol-timeout 30

max-eapol-requests 1

max-retries 1

reauth

enable

aaa authentication port-access mac-auth

cached-reauth

cached-reauth-period 86400

quiet-period 30

enable

验证

以下步骤演示如何验证分布式 fabric 部署的功能。 Central 提供远程控制台,可在任何托管交换机上访问 CLI。请参阅 Verify OSPF Operation 部分,获取更详细的概述。

验证底层网络

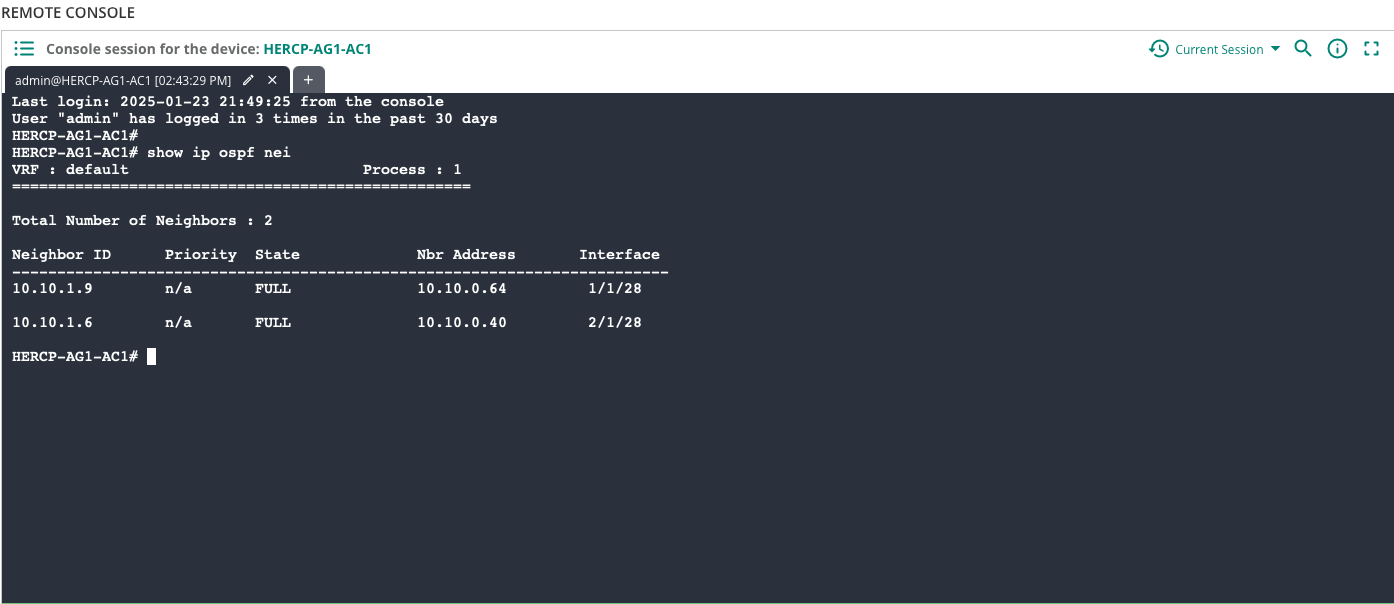

在 Remote Console 窗口中,输入命令

show ip ospf neighbors,然后按 ENTER。确认所有适用的 OSPF 对等体的状态为 “FULL”。

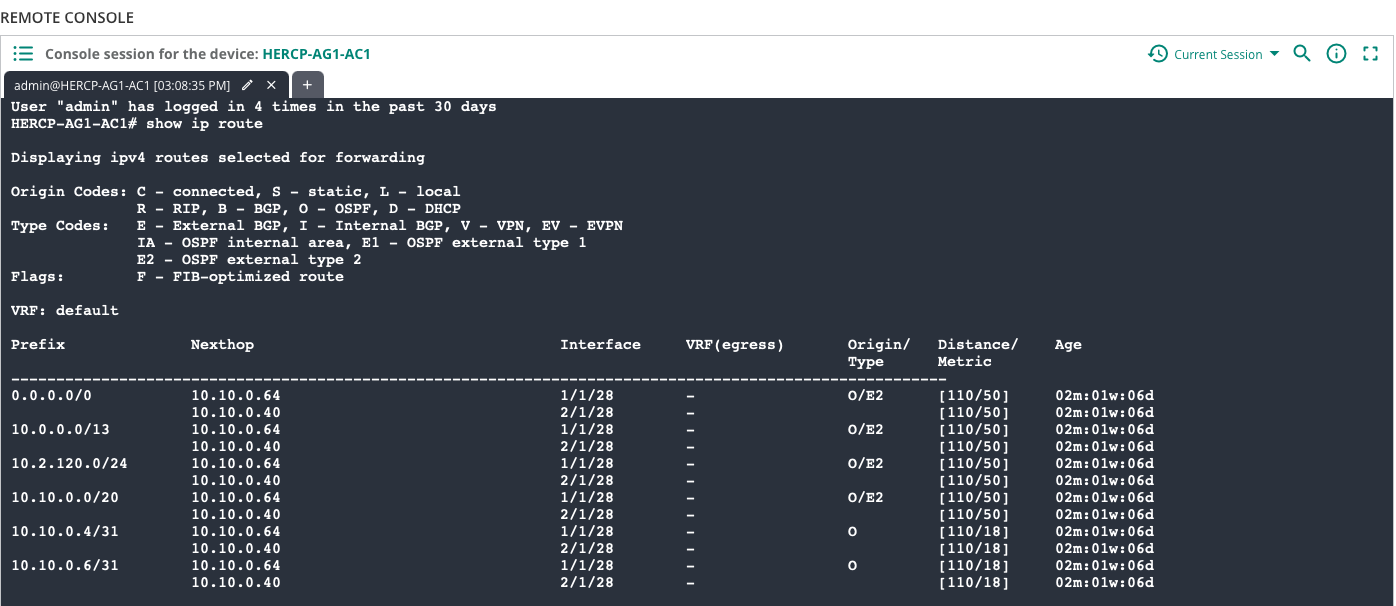

在 Remote Console 窗口中,输入命令

show ip route,然后按 ENTER。确认列出了所有 loopback0 和 1 /32 路由。

验证叠加层

建议对所有 fabric 交换机执行以下 EVPN 验证。建议对边缘、边界和 stub 设备执行 VXLAN 验证。建议对边缘交换机执行端点验证。

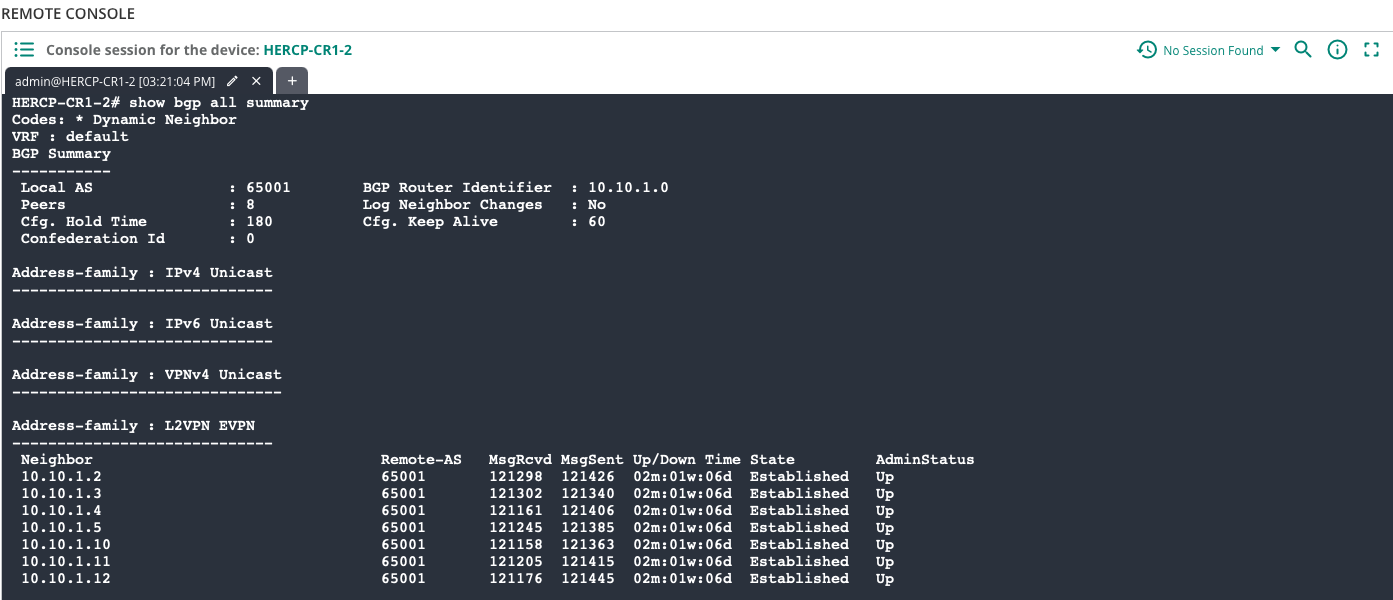

在 Remote Console 窗口中,输入命令

show bgp all summary,然后按 ENTER。确认路由反射器与所有 fabric 设备之间的 BGP 对等关系处于激活状态。

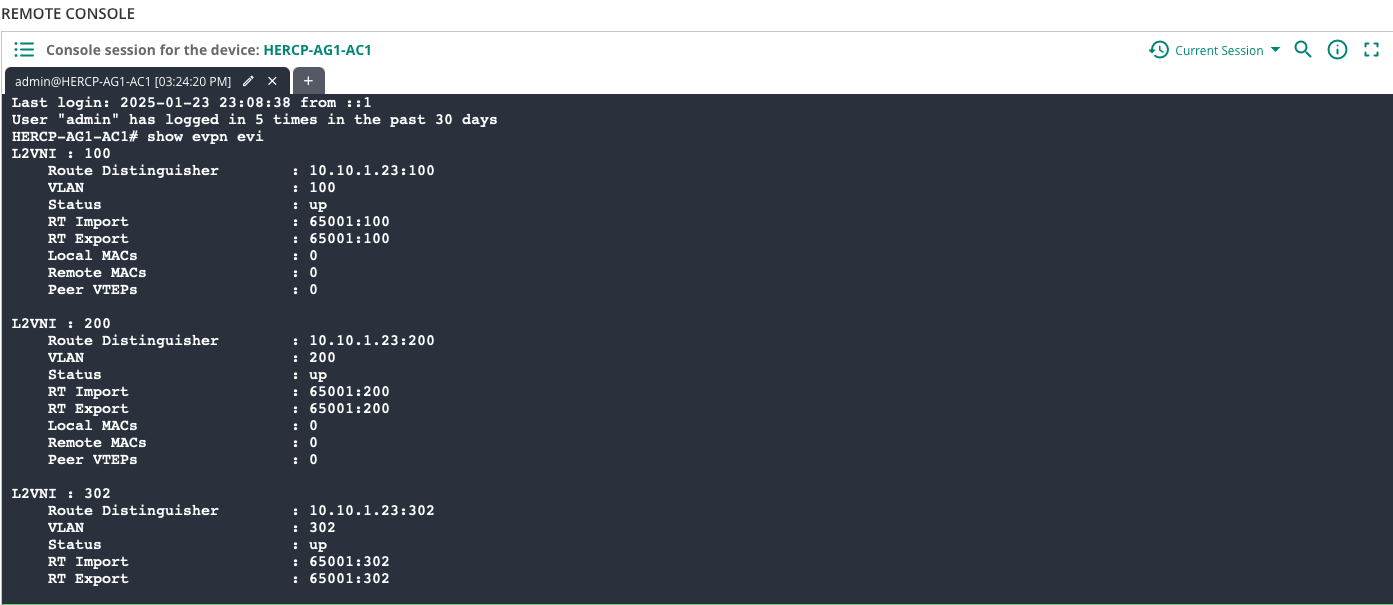

在 Remote Console 窗口中,输入命令

show evpn evi,然后按 ENTER。验证 EVPN 配置和运行状态。

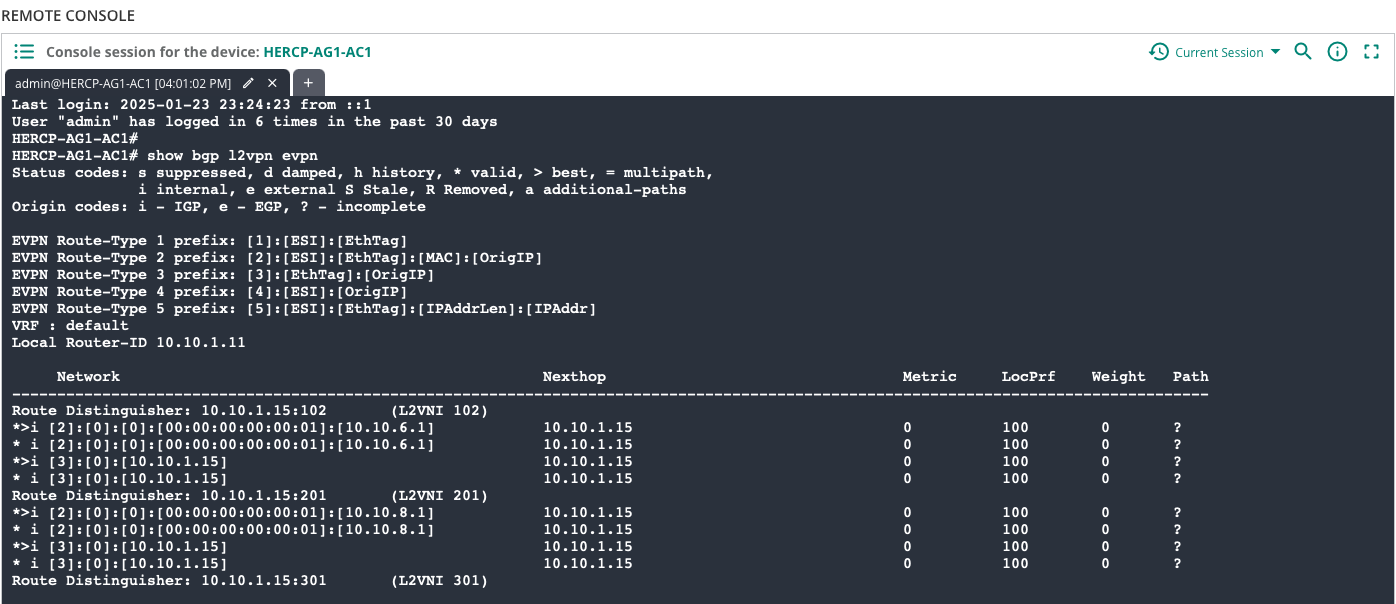

在 Remote Console 窗口中,输入命令

show bgp l2vpn evpn,然后按 ENTER。验证 EVPN 叠加路由。

在 Remote Console 窗口中,输入命令

show evpn mac-ip,然后按 ENTER。验证从 EVPN 学习到的叠加 MAC/IP 地址信息。

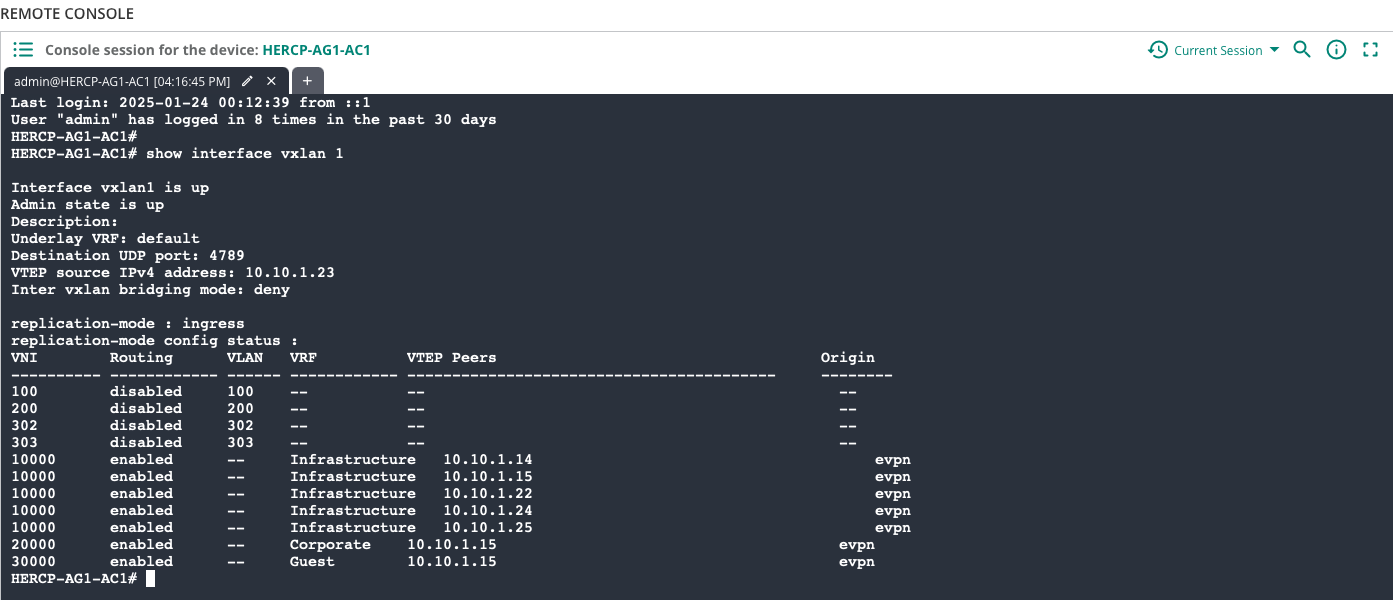

在 Remote Console 窗口中,输入命令

show interface vxlan 1,然后按 ENTER。验证 VXLAN 隧道是否已建立。

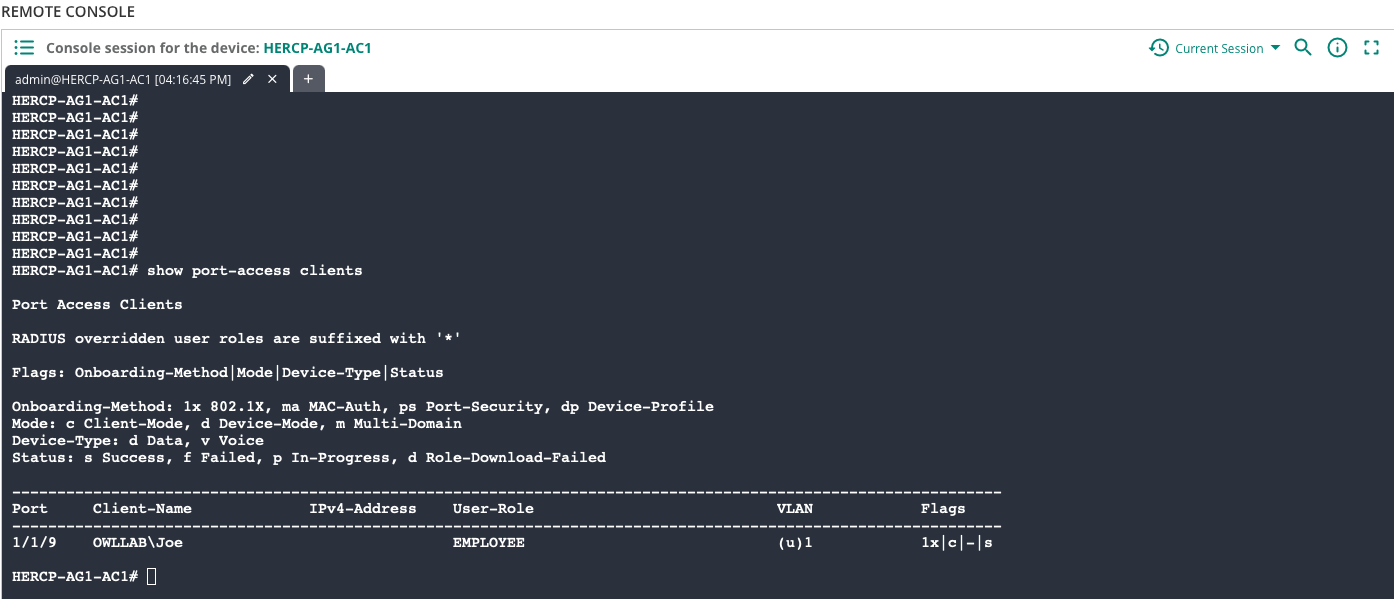

在 Remote Console 窗口中,输入命令

show port-access clients,然后按 ENTER。验证端点的认证状态,并确认角色分配正确。

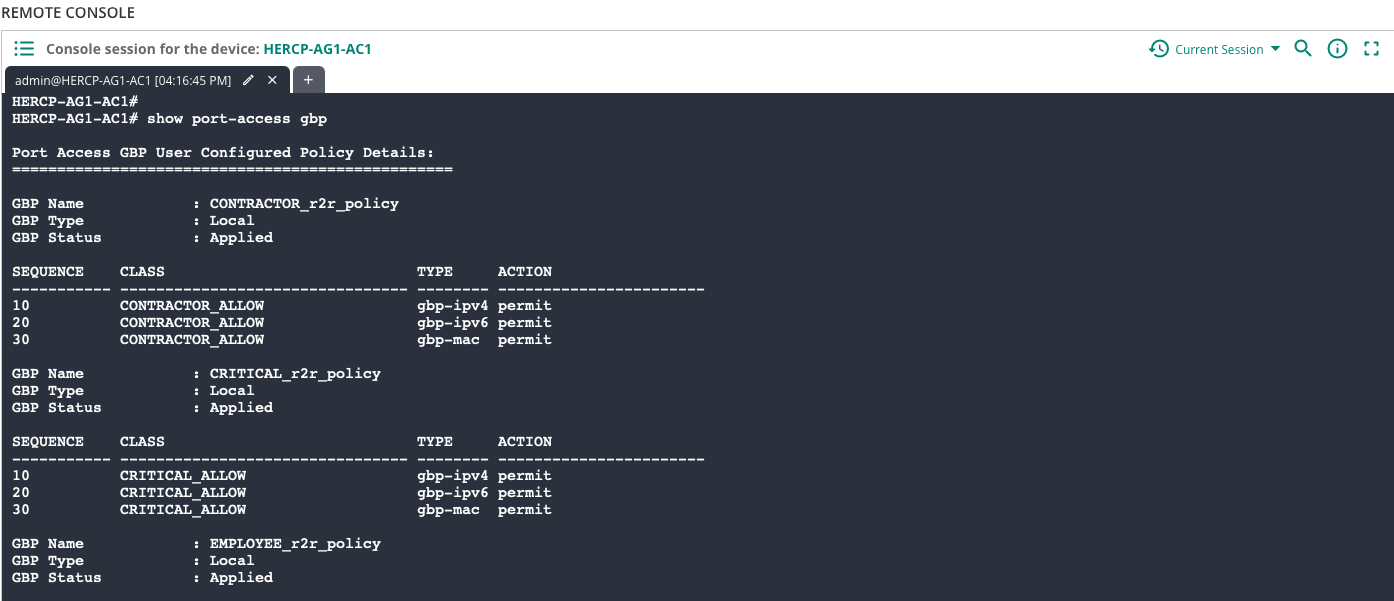

在 Remote Console 窗口中,输入命令

show port-access gbp,然后按 ENTER。验证已配置的 GBP 策略是否已应用。

验证网关

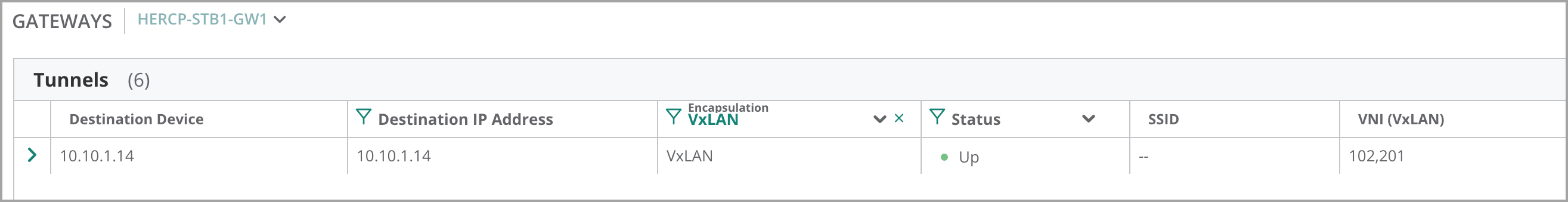

VXLAN 验证确认静态 VXLAN 隧道的运行状态。建议对所有网关执行此操作。

- 在 Global 下拉菜单中,选择交换机组。在此示例中,组为 CP-HER-FAB。

- 在左侧菜单中,选择 设备。

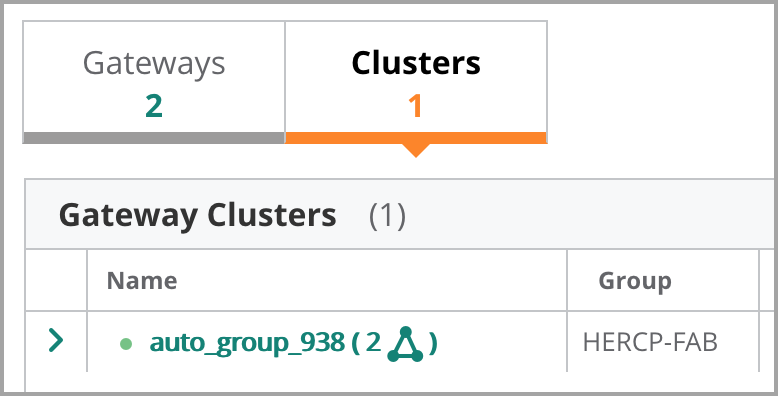

选择 Gateways,然后选择 Clusters。

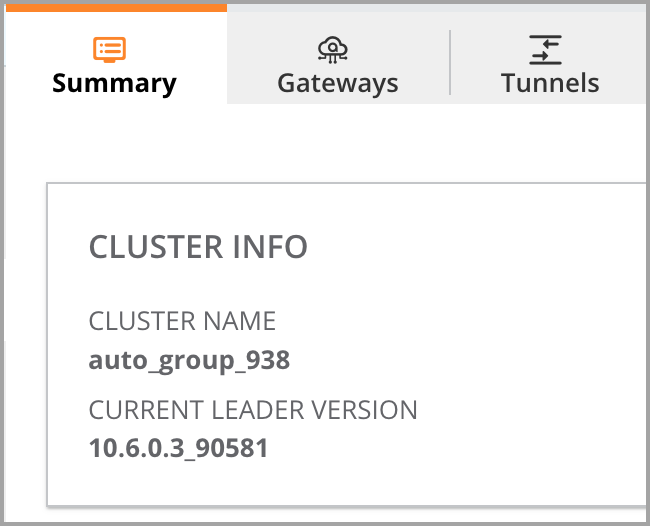

在 名称 列中,点击连接的 fabric 集群的名称。

选择 Tunnels 页面。

在 Tunnels 表中,在 Destination Device 列找到 stub 交换机 VTEP 地址,并确认 Status 列显示为“Up”。

旧场景考虑因素

NetConductor fabric 可以通过 fabric 工作流部署在现有的 OSPF 底层之上。这在底层为 Layer 2 或 Layer 3 配置到接入层的情况下得到支持。成功部署需要满足某些要求。

所有将包含在 fabric 中的 Aruba CX 交换机必须位于同一 Central UI 组中。Gateways 和接入点不需要在同一组中。

使用 保留 CX 交换机配置 选项,将已配置底层的交换机迁移到 Central 中的 fabric 组,以保留现有的底层。

将 loopback0 配置为 OSPF 路由器的接口。创建 loopback1 以供 fabric 工作流的 VXLAN 配置使用。

在现有的二层接入部署上部署 EVPN fabric 时,从汇聚交换机到接入交换机创建一个中继 VLAN,用于运行 OSPF 并启用对接入层交换机的环回接口的三层接入。

配置所有底层交换机接口的 MTU 为 9198 字节,以确保 VXLAN 数据包在网络中不被分段传输。