远程员工接入

本章介绍如何利用现有企业资产为远程员工提供接入

零信任网络访问(ZTNA)与传统VPN

三十年前,VPNs(虚拟专用网络)出现,用于连接少数远程员工与本地应用。信任被假设,扩展性不是问题,威胁环境相对较小。如今,威胁环境已成为IT行业面临的最大挑战之一。

虽然VPN仍有其优势,但为了维护业务弹性、网络安全以及企业和客户数据的完整性,提升系统安全性变得至关重要。如今,VPN将网络级权限扩展到在家、咖啡店、机场及其他不安全Wi-Fi环境中工作的远程用户。许多技术(NAC、ACLs、VDI、PAM、跳板机等)已被开发用以增强安全性,但由于管理负担、配置与部署复杂性以及用户体验问题,生产力受到影响,可能导致生产力损失和安全水平降低。

对于现代企业而言,ZTNA(零信任网络访问)引入了一种简化且无摩擦的云端安全远程访问解决方案,连接员工、承包商和第三方到他们需要的特定应用和资源,同时提供无与伦比的安全性、弹性和扩展性。

本节重点介绍HPE Aruba Networking ZTNA方案与传统VPN解决方案的差异。它描述了使用HPE Aruba Networking SSE帮助企业繁荣的优势。

传统VPN

VPN带来显著的安全风险,因为它暴露IP地址,基本上成为潜在攻击者可以轻易检测到的信标,从而形成可被利用的攻击面。此外,VPN将网络访问扩展到未知用户和设备,进一步增加攻击面并提高未授权访问的风险。这种网络访问的扩展可能导致严重后果,因为它允许用户在网络内横向移动,可能促进恶意软件的传播或未授权访问敏感数据。此外,VPN常常赋予用户过高权限,若发生安全漏洞,可能造成重大损失,原因在于缺乏分段和无限制的网络内移动。如上所述,传统VPN未能实现零信任的许多关键原则。

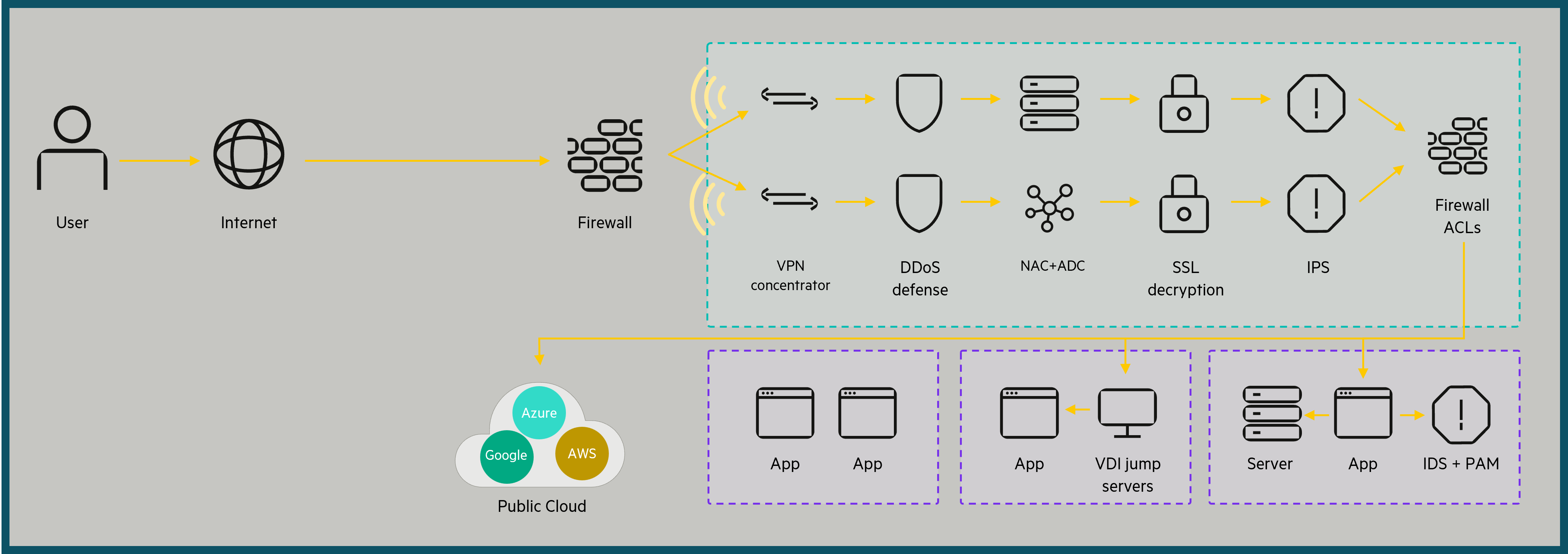

下图展示了传统VPN的复杂性。

零信任网络访问(ZTNA)

通过HPE Aruba Networking SSE,无形网络的概念得以实现,通过内外连接,确保应用完全隐藏且无法从互联网访问。这种方法保护关键应用免受潜在的网络威胁,使其对外部攻击者几乎不可见。此外,该模型强调应用访问优于网络访问,允许远程用户在不将设备或用户身份置于企业网络中的情况下,与授权的应用进行交互。通过实施细粒度、最小权限的访问控制,确保用户仅能访问所需的特定应用,最大限度地减少未授权访问或数据泄露的风险。应用到用户的连接引入了固有的应用分段,消除了复杂网络分段策略的需求。这种一对一的连接框架有效防止未授权用户在网络内横向移动,增强整体安全态势,防范潜在威胁。

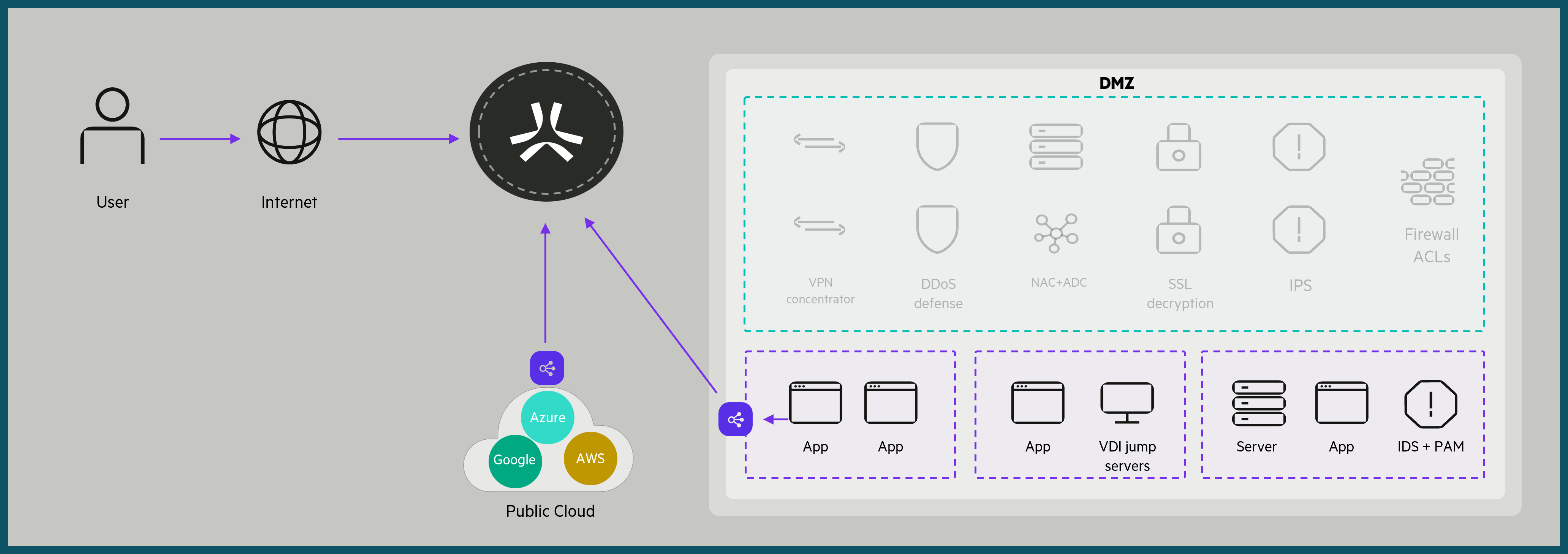

下图显示了简化后的架构,减少了大量本地DMZ堆栈,采用HPE Aruba Networking SSE。

状态检查

代理可以使用OSQuery执行设备状态检测,并在端点收集数据。状态检查可以验证证书是否已安装、磁盘是否加密、MDM安装状态等。详见Client Device Posture,获取支持的状态检查完整列表。

状态检查通常在ZTNA策略中用于对访问要求更严格的应用,以确认设备是企业资产且符合组织的安全要求。

服务器发起的流程

服务器发起的流程(SIFs)允许服务器和服务向已安装Atmos代理的设备发起会话。这对于需要服务器到客户端发起通信的私有托管应用非常有用,例如本地VoIP应用(接听电话)、补丁分发和主动FTP(从服务器向客户端传输文件)。它还允许Atmos代理之间进行通信,用于VoIP通话、文件共享或屏幕共享应用。

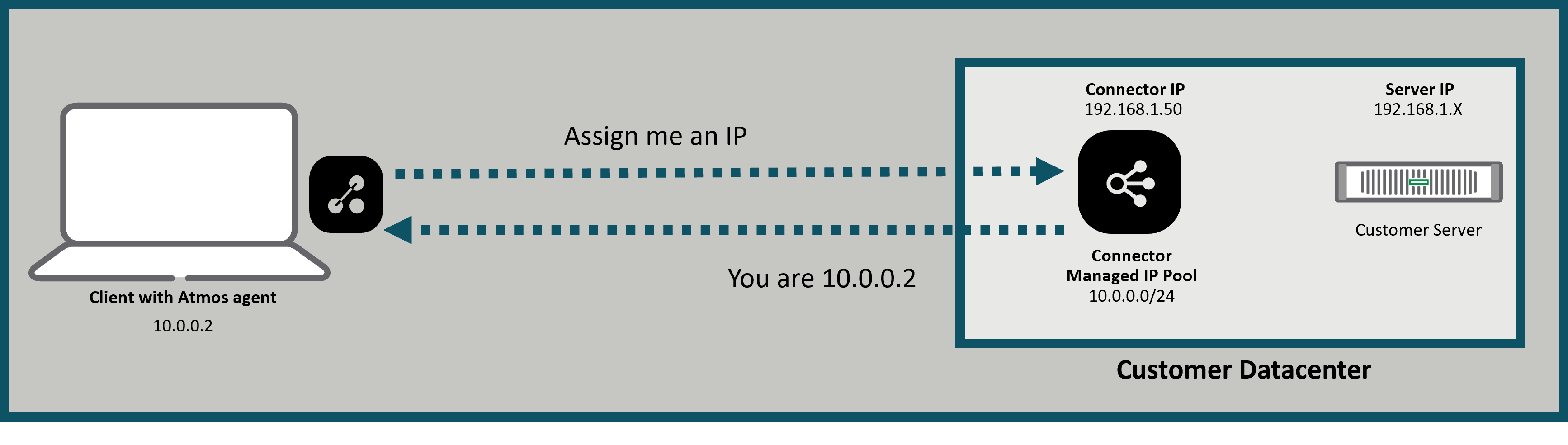

SIFs为每个Atmos代理从连接器管理的IP池中分配静态IP,使服务器能够通过该IP地址访问客户端。

采用此方法,服务器仅与连接器通信,Atmos代理用户仅与云端通信,如下图SIFs示意图所示。

HPE Aruba Networking SSE通过中介访问应用,完全隔离用户与企业网络。它在用户与HPE Aruba Networking SSE云之间建立加密连接,从云到应用服务器也采用加密连接。这样,用户从不直接连接到网络,提供更安全的访问方式。Axis Cloud仅将这些IP地址分配给被策略授权访问应用的客户端。

SIFs为每个Atmos代理在私有网络中分配唯一IP地址,以允许服务器发起会话到Atmos代理的用户,以及代理之间的通信。

关键考虑因素

- 用户可以根据需要访问多个服务器发起的流程应用,但必须使用相同的连接器区域。

- 如果需要大型的 SIF 用例,建议部署一个单独的连接器用于 SIF。

- 同一区域内的每个连接器需要一个不重叠的唯一 IP 池。例如,区域内的两个连接器不能都使用 10.50.50.0/24 IP 池。

活动目录和 DNS 应用

ZTNA 部署使用 DNS application 和 Active Directory application。通过 DNS 应用,可以将真实的 IP 地址返回给用户。许多网络管理员启用 DNS 应用以进行远程支持,允许他们看到真实的 IP 地址,而对其他所有用户则隐藏 IP。活动目录应用允许用户通过活动目录进行身份验证并访问其服务。在制定零信任网络访问策略时,建议同时使用这两种应用。