有线接入配置

接入层为有线和无线设备提供到网络的2层连接。它在保护用户、应用资源和网络本身免受人为错误和恶意攻击方面发挥着重要作用。这种保护措施包括控制允许接入网络的设备,确保连接的设备不能向终端用户提供未授权的服务,以及防止未授权设备接管网络中其他设备的角色。

目录

配置接入交换机组

以下流程描述了使用 UI 组配置单个和堆叠接入层交换机的方法。交换机的基础配置在本指南的 Switch Group Configuration 部分已有说明。

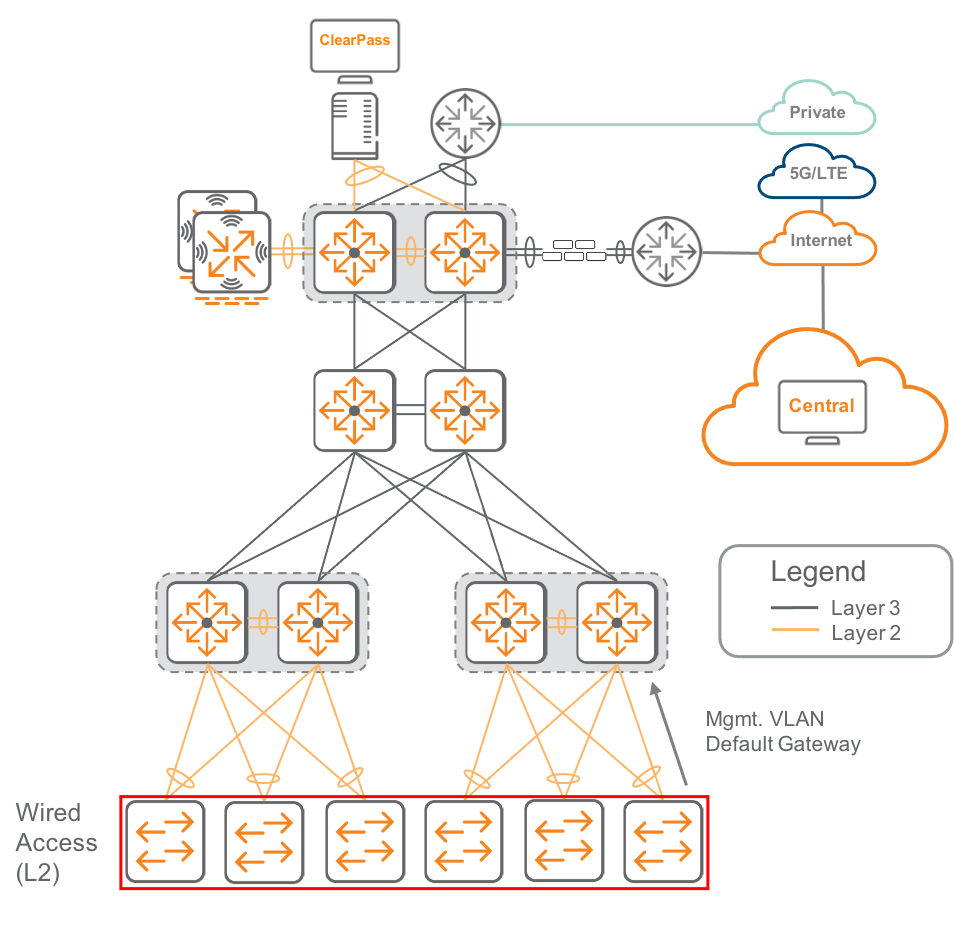

以下流程通过使用中央 UI 组完成交换机配置。下图显示了园区中的接入交换机。

有线接入

配置独立交换机

将独立交换机连接到一个网络段,在该网络段中它可以获得 DHCP 租约,包括 DNS 服务器和通向互联网的有效路由。CX 6000 系列交换机出厂时配置为在任何前面板接口或专用管理端口请求 DHCP。新交换机能够连接到中央后,会根据购买时的信息自动关联到正确的组织。

配置交换机堆叠

按照此流程配置一组交换机以进行 VSF 堆叠。首先将堆叠端口布线成环形或串联拓扑。对于 24 端口型号,推荐的堆叠端口为 25 和 26,或 48 端口型号的端口 49 和 50。要使用中央进行自动堆叠,将堆叠中的一台交换机连接到提供互联网可达性的 DHCP 服务网络。该交换机在堆叠形成后充当堆叠导体。

VSF 堆叠仅支持 CX 6300 和 6200 型号交换机。

必须在继续配置 VSF 之前,将交换机添加到一个组中。

在自动堆叠之前,确保交换机处于出厂默认状态。

登录到HPE Greenlake并导航到Central.

在筛选器下拉菜单中,选择Global,如果尚未选择。在左侧菜单中,选择Organization.

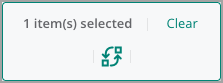

展开未配置设备组,突出显示直接连接到网络的交换机,然后点击窗口右下角的移动设备按钮。

在目标组下拉菜单中,选择堆叠的正确接入交换组,然后点击移动。

在筛选器下拉菜单中,选择接入交换机组名称。在左侧菜单中,选择设备。

选择新交换机,如果添加多个新交换机,则使用序列号。在左侧菜单中,选择设备。

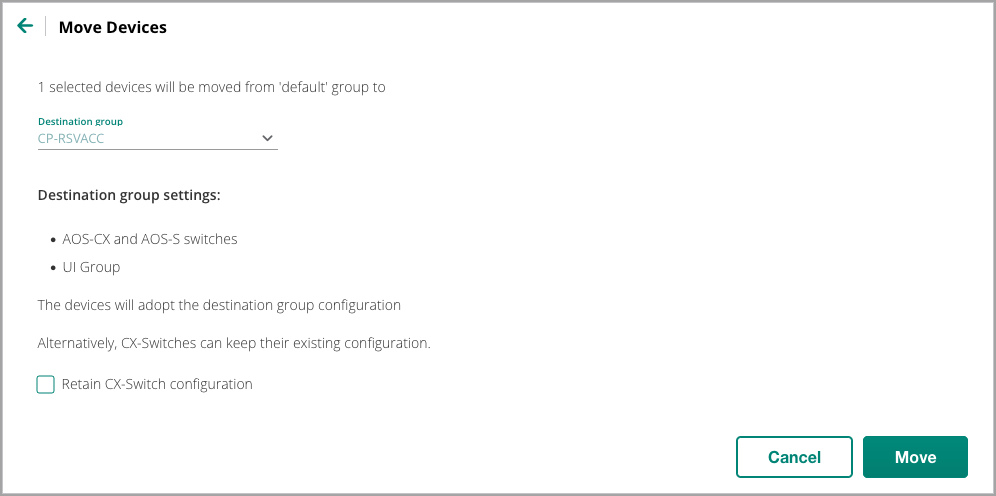

在系统块中的交换机页面,选择属性。

在编辑属性页面,为新交换机输入名称,保持继承的组属性不变,然后点击保存。

使用筛选菜单上的绿色左箭头返回交换机页面。

在交换机页面右上角,选择配置。

在系统块中的交换机页面,选择堆叠。

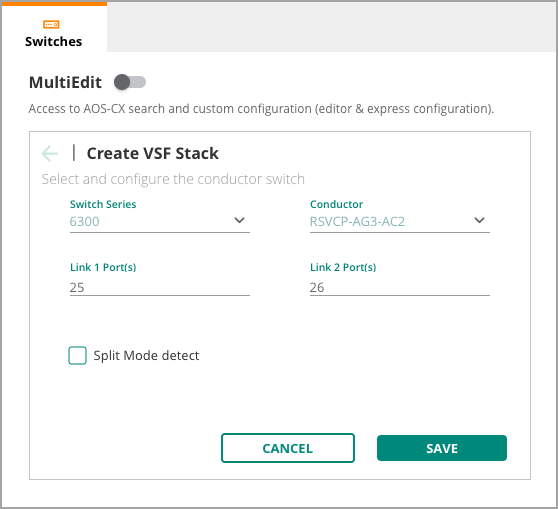

通过点击表格右上角的+(加号)创建新的VSF堆叠。

在创建VSF堆叠窗口中,分配以下设置,然后点击保存。

- 交换机系列: 6300

- 编排器: RSVCP-AG3-AC2

- 链路 1 端口: 25

- 连接到端口: 26

- 拆分模式检测: 未选中

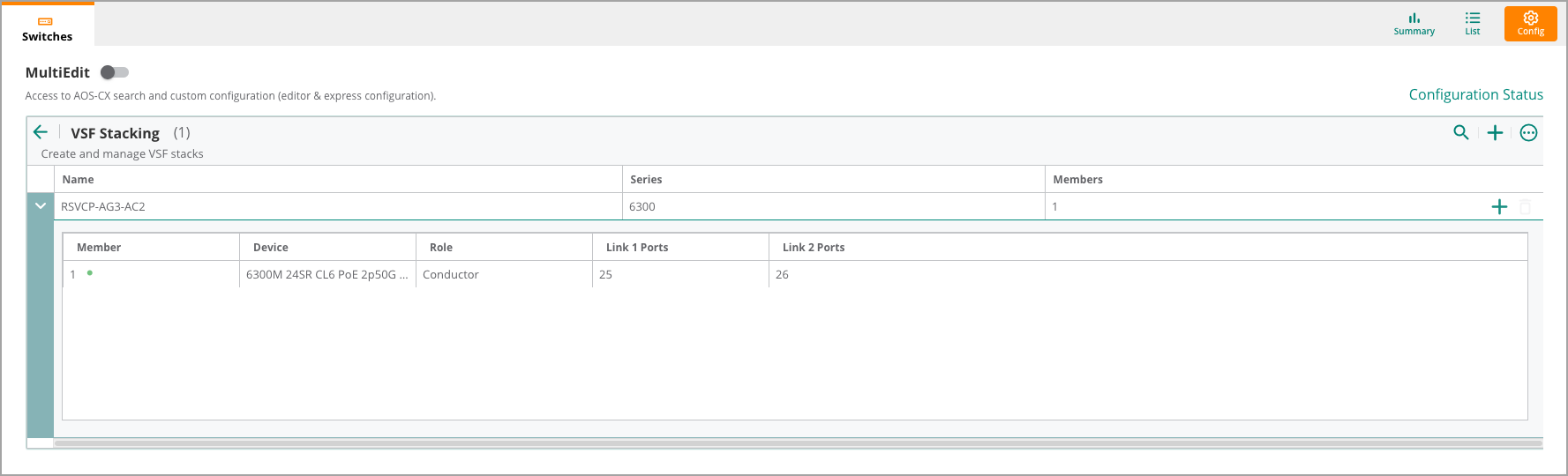

一个以上述选择的交换机序列号命名的 VSF 堆叠现在已在 VSF 堆叠 中列出,并且只有一根导体。

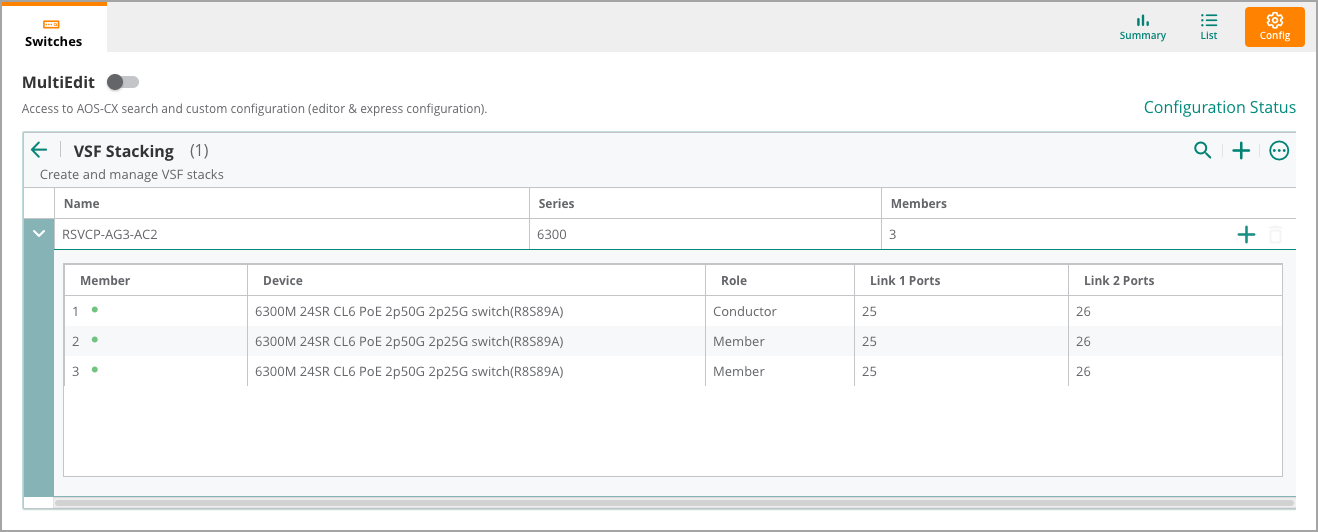

等待大约五分钟,让堆叠自我配置,然后刷新 VSF 堆叠 页面,确认所有堆叠成员都已存在。

在成员行的右侧,点击 编辑 图标,勾选 备用导体 复选框,然后点击 保存。

配置上行 LAG 接口

在冗余链路上配置链路聚合组(LAGs)到汇聚交换机,以实现容错和增加容量。默认情况下,上行干线使用源和目标 IP 地址、协议端口号以及设备 MAC 地址在分组的物理链路之间进行负载均衡。使用 Central 的端口配置文件功能,将相同的端口级配置应用到多个交换机或交换机堆叠中,同时进行。

- 将第二个链路连接到独立交换机或 VSF 堆叠。

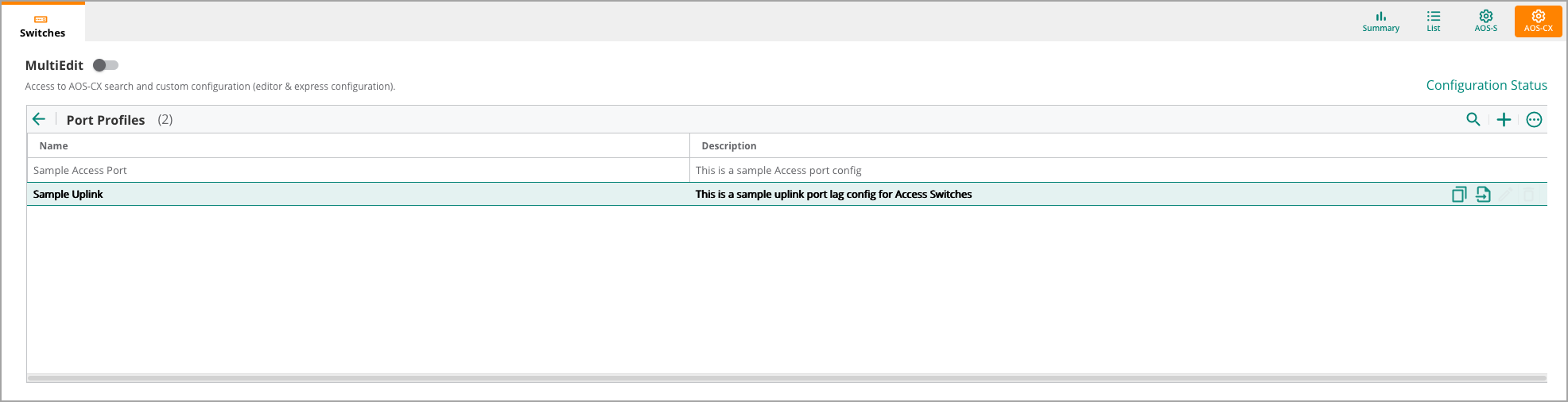

在设备表中,点击左上角的左箭头返回到交换机页面。在接口面板中选择端口配置文件。

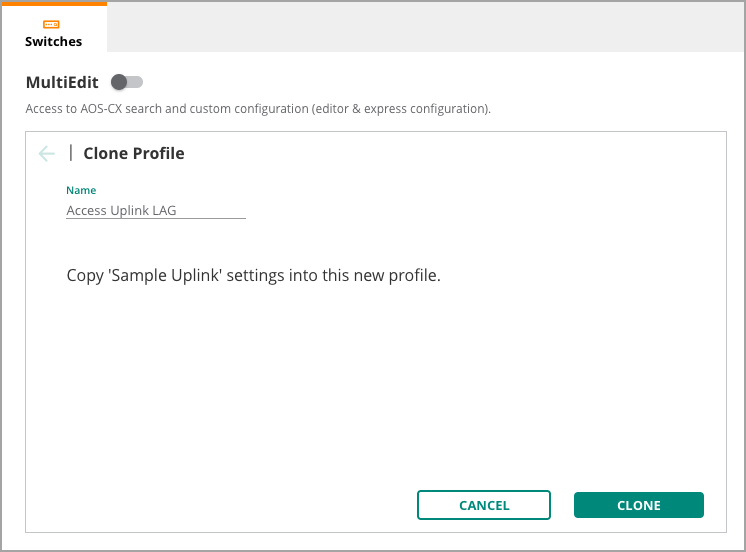

要克隆Sample Uplink配置文件,点击在行高亮时显示的克隆图标。

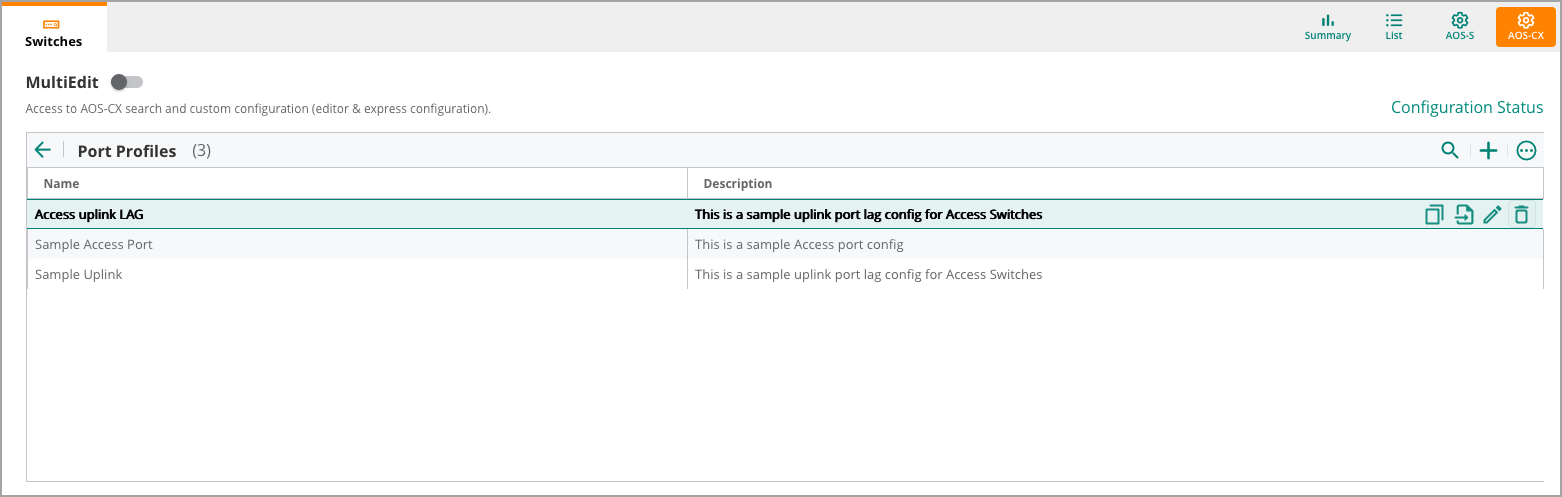

为新端口配置文件命名,然后点击克隆按钮。

要编辑新配置文件,选中新行并点击编辑(铅笔)图标。

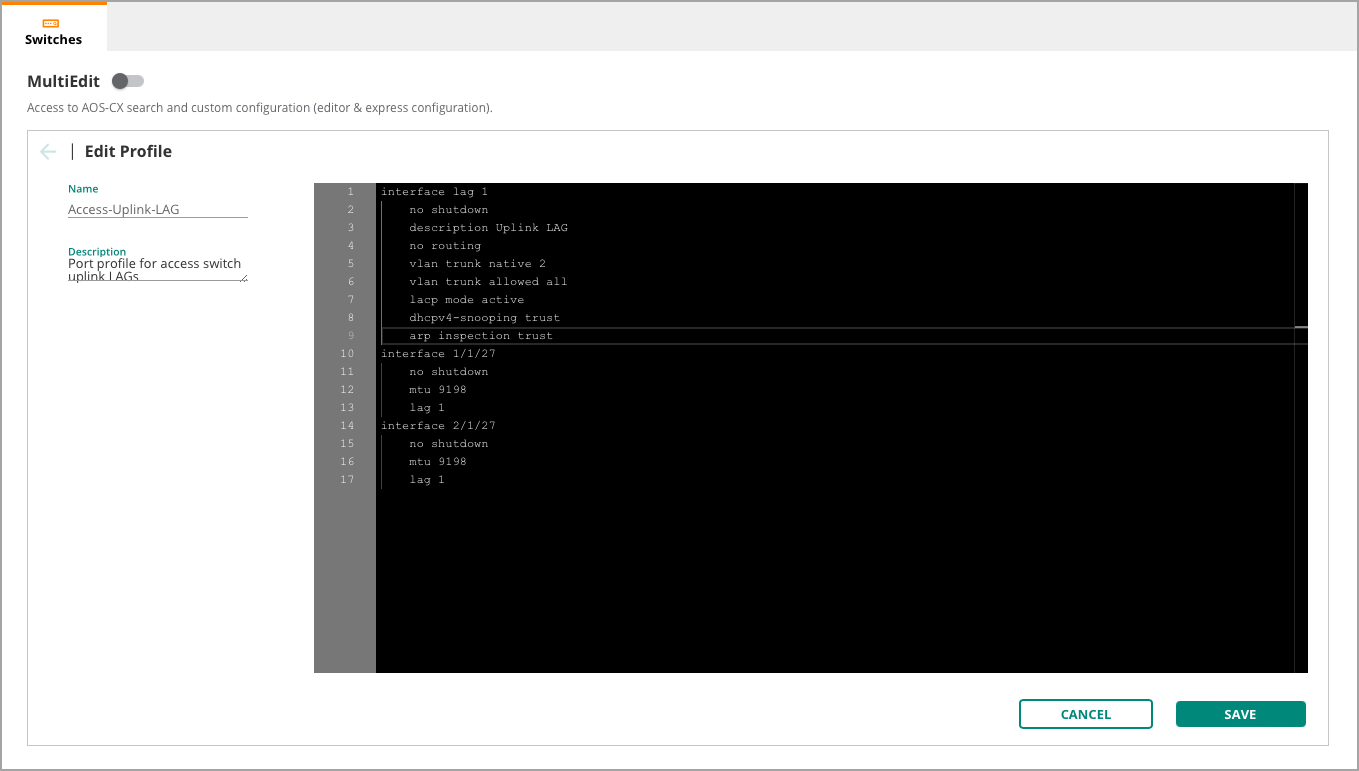

在编辑配置文件窗口中,输入以下LAG配置,然后点击保存。

- 名称: Access uplink LAG

- 描述: 接入交换机上行链路 LAG 的端口配置文件

- CLI:

interface lag 1 no shutdown description Uplink LAG no routing vlan trunk native 2 vlan trunk allowed all lacp mode active arp inspection trust dhcpv4-snooping trust interface 1/1/27 no shutdown mtu 9198 lag 1 interface 2/1/27 no shutdown mtu 9198 lag 1

DHCP 监听和 ARP 检查必须在 LAG 接口上设置为受信任,以允许客户端从网络中的集中式 DHCP 服务器获取 DHCP 地址。

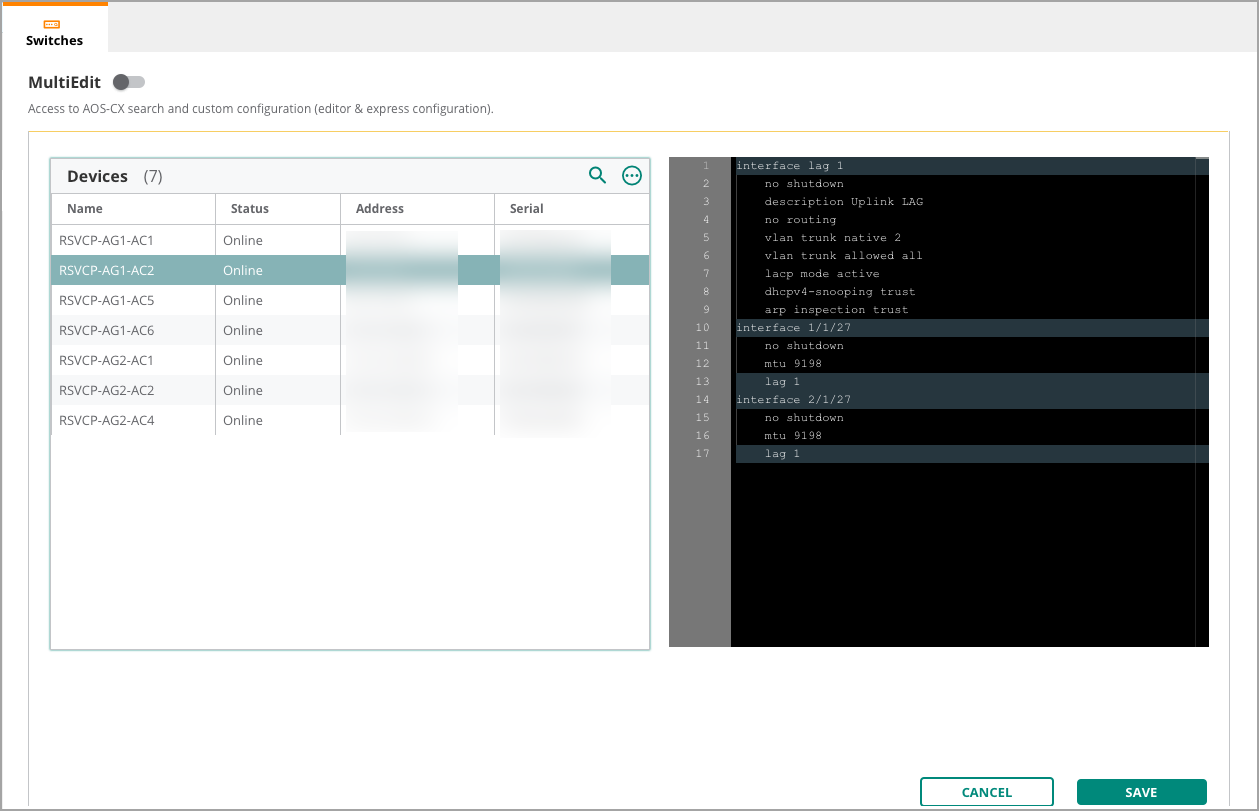

要应用配置文件,突出显示配置文件行,然后点击 应用 图标。

在 应用 屏幕上,选择用于 LAG 配置的交换机,然后点击 保存。

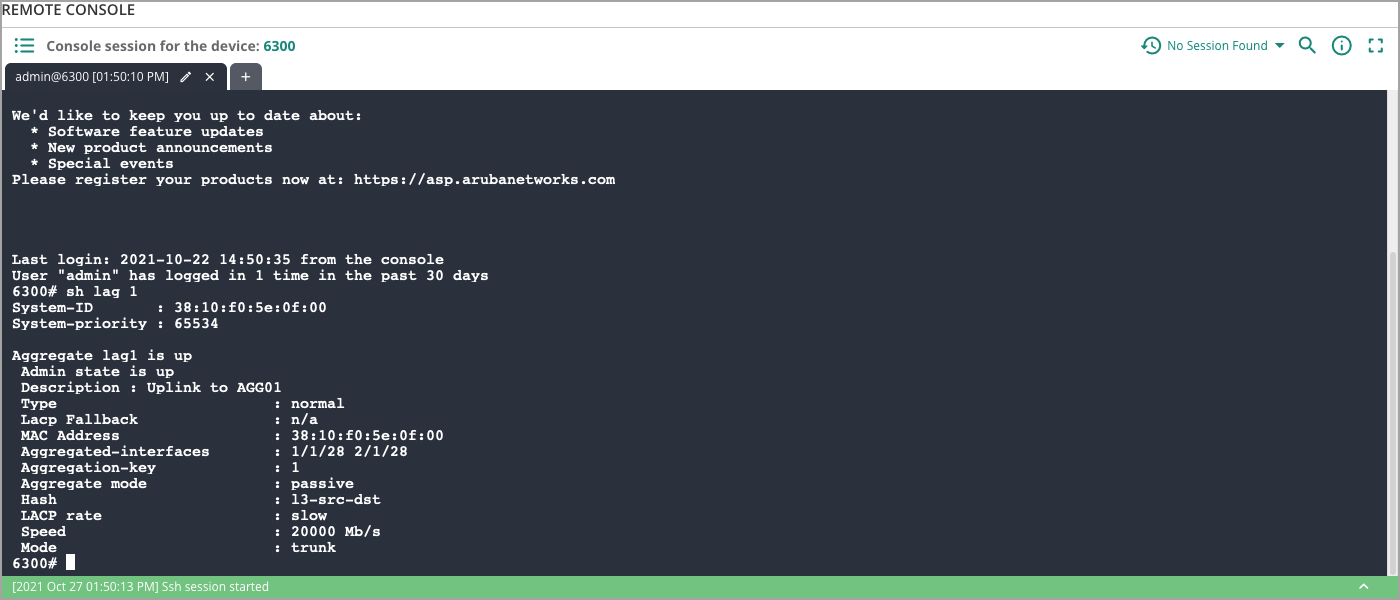

#### 验证 LAG 运行状态

打开远程控制台窗口,输入命令

show lag 1,然后按 ENTER。下方显示的输出表明一个健康的双端口 LAG。

为组启用 MultiEdit

在 交换机 页面左上角,将滑块向右移动以启用 MultiEdit。

选择要编辑的设备。在右下角窗口中,点击 编辑配置。

以下步骤提供可以粘贴到 MultiEdit 窗口的配置文本。粘贴后,右键点击任何设备特定的值。右侧会出现一个 修改参数 窗口,允许输入单个设备的值。

接口配置可以选择使用本指南后续记录的 Port Profiles feature 进行。此方法特别适用于端口配置在交换机之间复制的大型部署。

配置访问VLAN

访问交换机除了配置与汇聚交换机相同的VLAN外,还应配置带内管理接口和用户基础隧道(UBT)VLAN。

必须启用DHCP嗅探和ARP检测,以检测流量、防止常见攻击,并促进跨子网的DHCP服务。启用IGMP嗅探,这是实现动态多播优化(DMO)所必需的。

DHCP 监控必须在全局和每个 VLAN 下都启用。ARP 检查仅在 VLAN 下启用,但除非同时启用 DHCP 监控,否则不会生效。

示例:接入 VLAN

| VLAN 名称 | ZTP_NATIVE | 员工 | 摄像头 | 打印机 | 拒绝认证 | 关键认证 | 管理 | UBT_客户端 |

|---|---|---|---|---|---|---|---|---|

| VLAN ID | 2 | 3 | 5 | 6 | 13 | 14 | 15 | 4000 |

在组级别启用 DHCP 监控并创建 VLANs。

全局启用 DHCP 监控。

dhcpv4-snooping在每个 VLAN 上启用 DHCP 监控、ARP 检查和 IGMP 监控。

vlan 2 name ZTP_NATIVE dhcpv4-snooping arp inspection ip igmp snooping enable ... vlan 4000 name UBT_CLIENT dhcpv4-snooping arp inspection ip igmp snooping enable访问交换机的 VLAN 必须与汇聚交换机的 VLAN 匹配,以使接入设备能够到达其默认网关。

在每个 VLAN(除 UBT_CLIENT VLAN 外)创建一个 Layer 3 接口,并配置与汇聚层相同的 MTU 大小。

interface vlan 2 description ZTP_Native ip mtu 9198 ip address 10.2.15.5/24 ... interface vlan 15 description MGMT ip mtu 9198 ip address 10.15.15.5/24在组级别使用 MultiEdit 时,右键单击设备特定值以为组中的单个设备设置值。

在管理 VLAN 中配置默认路由。为 VLAN 15 中的活动网关 IP 地址添加静态路由。

ip route 0.0.0.0/0 10.2.15.1访问交换机必须在管理VLAN中配置默认路由,以实现与网络服务的连接,如Central、TACACS、RADIUS和NTP服务器。

配置生成树

生成树在6xxx系列CX交换机上默认启用。以下流程说明了在需要时如何启用它。诸如管理边缘、根保护、BPDU保护和TCN保护等补充功能会在适当的接口上启用,以确保生成树的有效运行。

在组级别,添加以下配置:

全局配置生成树。多重生成树协议(MSTP)默认启用。

spanning-tree在每个接入接口上配置生成树功能和环路保护。

interface 1/1/1 description ACCESS_PORT no shutdown no routing vlan access 1 spanning-tree bpdu-guard spanning-tree port-type admin-edge spanning-tree root-guard spanning-tree tcn-guard loop-protect loop-protect action tx-disable### 验证生成树

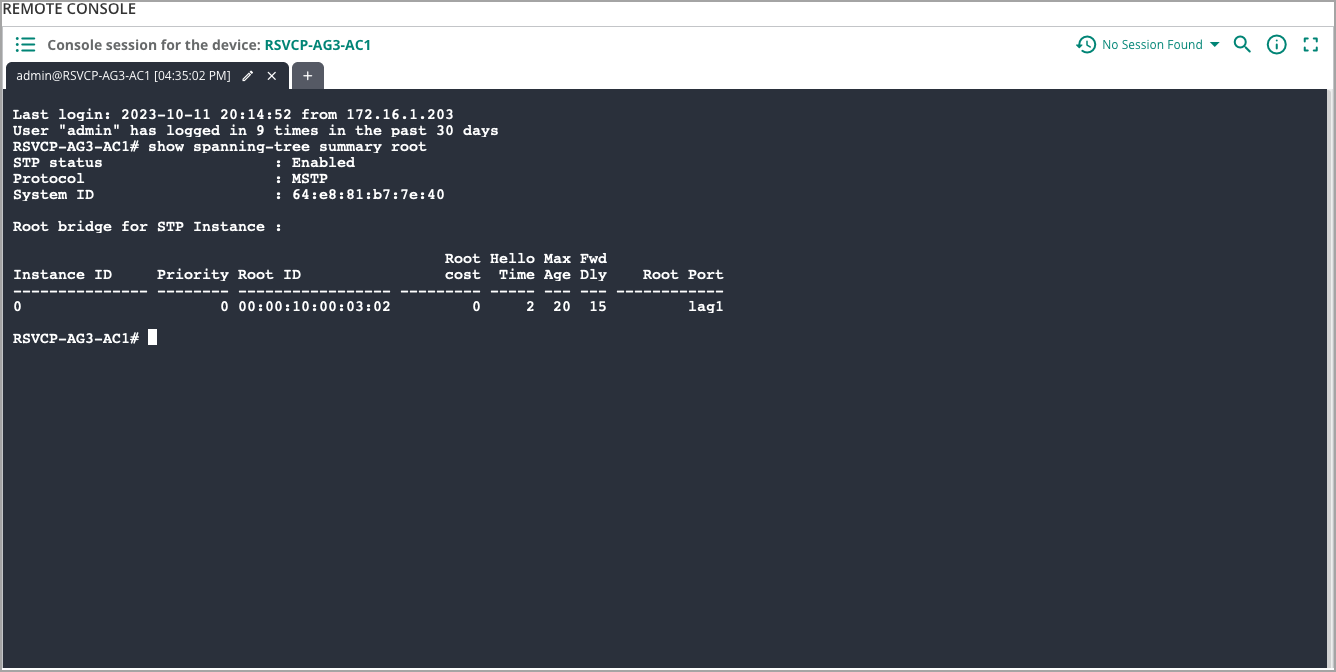

打开远程控制台窗口,输入命令

show spanning-tree summary root,然后按 ENTER。下图显示的输出表明MSTP配置状态良好。

配置 RADIUS

使用此流程配置接入交换机的RADIUS服务器和UBT。

接入交换机用于验证试图连接网络的设备。验证用户的两种常用方法包括802.1X supplicant或基于MAC的验证。此设计支持两者,以及动态授权,允许AAA服务器更改连接到交换机的设备的授权级别。

启用RADIUS跟踪以验证客户端和服务器的状态。配置还采用用户角色,用于拒绝的客户端和RADIUS失败的情况。

配置RADIUS服务器。启用RADIUS动态授权,并通过探测器跟踪客户端IP地址。

radius-server host 10.2.120.94 key plaintext <Password> radius-server host 10.2.120.95 key plaintext <Password> radius dyn-authorization enable client track ip update-method probe配置802.1X和MAC验证的AAA。

aaa authentication port-access dot1x authenticator enable aaa authentication port-access mac-auth enable在接入端口配置AAA验证,通过定义客户端限制、启用802.1X和MAC验证,以及指定验证顺序。将关键和拒绝角色分配给使用本地VLAN的系统定义用户角色。根据需要调整EAPOL超时、最大请求数和重试限制。

interface 1/1/1

description ACCESS_PORT

no shutdown

no routing

vlan access 1

aaa authentication port-access client-limit 5

aaa authentication port-access auth-precedence dot1x mac-auth

aaa authentication port-access critical-role CRITICAL_AUTH

aaa authentication port-access reject-role REJECT_AUTH

aaa authentication port-access dot1x authenticator

eapol-timeout 30

max-eapol-requests 1

max-retries 1

reauth-peroid 300

enable

aaa authentication port-access mac-auth

enable

配置本地用户角色

使用此流程配置接入交换机的本地用户角色。

当RADIUS服务器在首次验证或重新验证期间不可达时,关键角色会应用于设备。此角色有助于确保设备即使在验证未完成时也有限制地访问网络。当RADIUS服务器可用进行验证时,设备会被验证并应用最终角色。

当RADIUS服务器在验证过程中拒绝设备时,会应用“拒绝”角色。拒绝角色为设备提供有限的访问权限,而非完全访问权限。

port-access role CRITICAL_AUTH

reauth-period 120

auth-mode client-mode

vlan access 14

port-access role REJECT_AUTH

reauth-period 120

auth-mode client-mode

vlan access 13

配置设备配置文件

创建一个设备配置文件,动态检测HPE Aruba Networking接入点(AP),将其放入管理VLAN,并允许本地桥接VLAN。

如果使用 ClearPass 进行 AP 认证,则此步骤为不必要。

配置 ARUBA-AP 角色。创建角色,设置认证模式,设置本地VLAN,并定义允许的VLAN。

port-access role ARUBA-AP auth-mode device-mode vlan trunk native 15 vlan trunk allowed 1-3,5-6,13-15ARUBA-AP 角色标识 AP 的 VLAN 以及哪些 VLAN 在本地桥接。

配置 LLDP 组。创建该组并识别 AP 的 OUIs。

port-access lldp-group AP-LLDP-GROUP seq 10 match vendor-oui 000b86 seq 20 match vendor-oui D8C7C8 seq 30 match vendor-oui 6CF37F seq 40 match vendor-oui 186472 seq 50 match sys-desc ArubaOSLLDP 组识别接入点(AP)并在最后设置 system-description 作为未来接入点的总括。

配置设备配置文件。创建配置文件,启用它,然后将其与之前创建的角色和 LLDP 组关联。

port-access device-profile ARUBA_AP enable associate role ARUBA-AP associate lldp-group AP-LLDP-GROUP组中的设备会自动同步新配置。同步状态会在 配置状态 页面更新。点击左侧菜单中的 审计追踪 以观察步骤执行情况。

配置基于用户的隧道

基于用户的隧道(UBT)允许选择性地将流量隧道到 AOS-10 网关集群,以实现集中策略执行。关于 UBT 的设计考虑详见 UBT Design Chapter。许多部署 UBT 的园区环境会选择性地将某些客户端隧道到网关,以应用集中策略。本流程演示如何使用预留 VLAN 模式,将带有 IOT-LIMITED 角色的有线 IoT 设备隧道到网关。可以按照此流程隧道其他角色的设备。

创建 UBT 客户端 VLAN 和 UBT 区域。UBT 客户端 VLAN 作为边缘交换机上客户端的本地占位符。UBT 区域提供网关集群的详细信息并启用 UBT。主控制器 是网关集群成员的系统 IP。交换机连接到主控制器,主控制器为交换机提供建立隧道所需的详细信息。

UBT 客户端 VLAN: 4000

UBT 区域: Aruba

ubt-client-vlan 4000 ubt zone OWL vrf default primary-controller ip 10.6.15.11 enable除非为备份指定了单独的集群,否则不要使用

backup-controller命令。primary-controller建立交换机与集群内所有网关之间的连接。将所有服务的源 IP 地址设置为管理 VLAN IP 地址。

ip source-interface all interface vlan15定义所需的本地用户角色及其相关参数。对于隧道 VLAN,指定网关区域及相应的网关角色。建议在交换机和网关之间匹配角色名称以保持一致。以下示例说明了 IOT-LIMITED 角色。根据需要添加其他角色。

port-access role IOT-LIMITED auth-mode client-mode gateway-zone zone OWL gateway-role IOT-LIMITED#### 修改网关配置

当用户流量从启用 UBT 的交换机隧道传输到网关时,网关会分配一个定义策略执行的用户角色。每个角色必须映射到一个 VLAN,以确保客户端被放置在适当的网络段中。

多个角色可以映射到单个 VLAN。在此模型中,VLAN 提供宏观层级的分段,而网关强制的策略则提供微观层级的分段,基于分配的角色。此设计支持集中式、基于角色的策略执行,同时在网络的其他点保持基于 IP 子网的过滤能力。

此过程扩展了在 WLAN deployment guide 中定义的现有隧道 WLAN 配置。WLAN 不使用角色。网关上创建了一个新角色 IOT-LIMITED。应用了相应的策略,并将该角色映射到与 WLAN 配置文件相同的 VLAN(VLAN 103)。如果设计需要,也可以为有线 UBT 流量配置专用 VLAN,以保持与无线 WLAN 段的隔离。

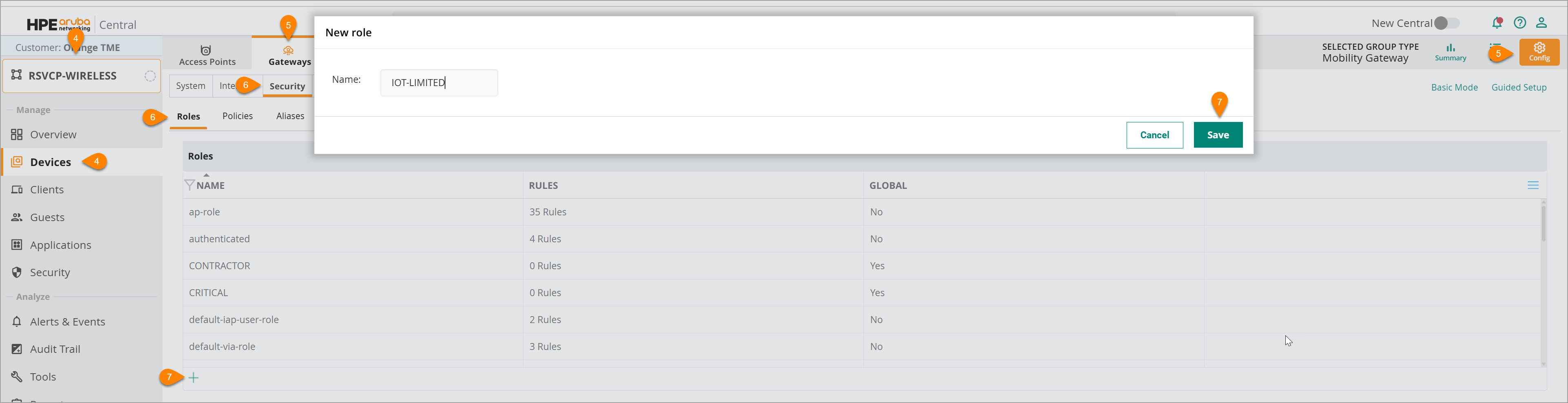

在 Aruba Central 中,导航到包含启用 UBT 的网关的组(本例中为 RSVCP-WIRELESS),然后点击 设备。

选择 网关 标签,然后点击 配置。确保选择了高级模式。

在 安全 下,选择 角色。

点击 + 图标,输入 IOT-LIMITED 作为角色名称,然后点击 保存。

创建并为 IOT-LIMITED 角色分配策略。参考 Configuring Network Policy with User Roles 部分。

将 VLAN 103 映射到 IOT-LIMITED 角色。参考 Associating VLANs to User Roles 部分。

根据需要为每个额外角色重复这些步骤。

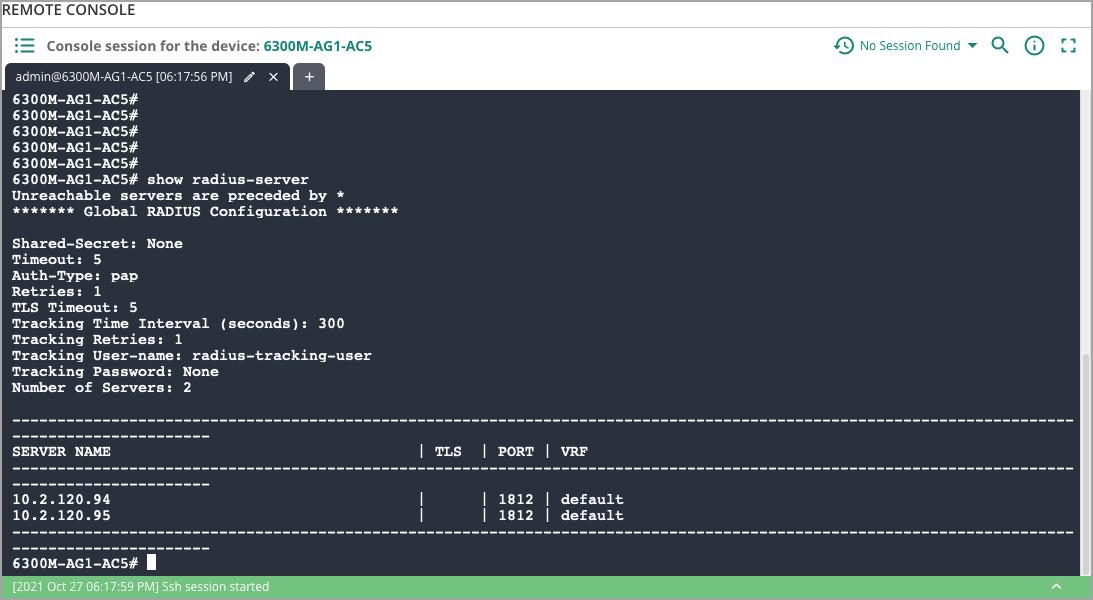

验证 RADIUS

打开远程控制台窗口,输入命令

show radius-server,然后按 ENTER。下方显示的输出表明 RADIUS 服务器配置正常。

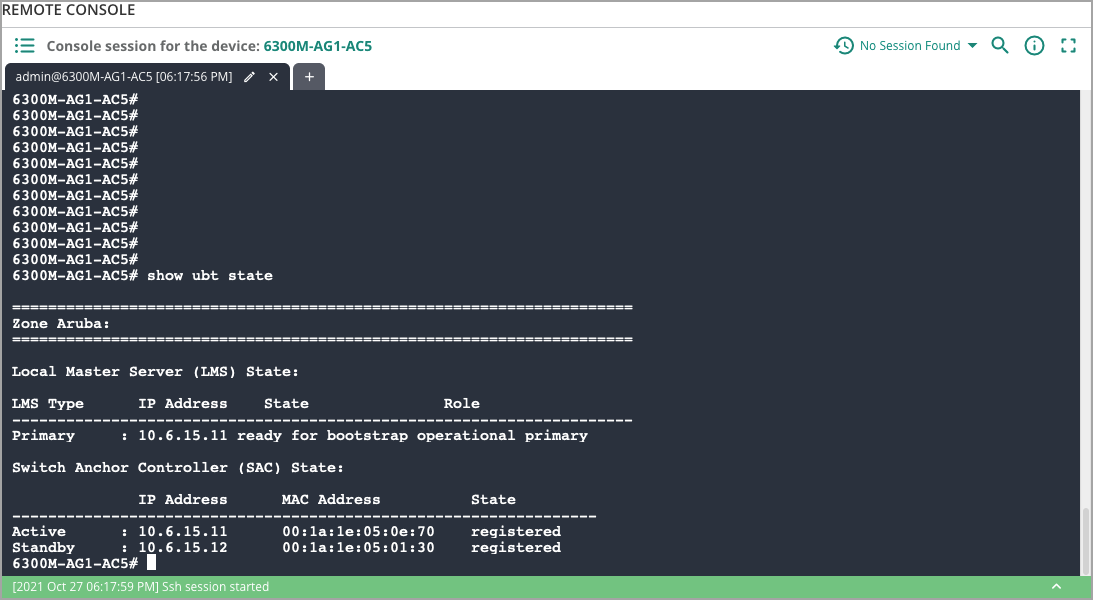

验证 UBT

打开远程控制台窗口,输入命令

show ubt status,然后按 ENTER。下方显示的输出表明 UBT 配置状态正常。

使用端口配置文件配置接口

作为前述 MultiEdit 示例的替代方案,可以使用端口配置文件功能完成接口配置。Central 的此功能将相同的端口级配置同时应用于多个交换机或交换机堆栈。使用前一节中的跨接树和 RADIUS/UBT 部分的接口级配置创建端口配置文件。

在继续之前,确保启用了跨接树,配置了 RADIUS 认证,并创建了本地用户角色。参考前述的配置示例。

在左侧菜单中,选择 设备。

在 交换机 页面左上角,取消选择 MultiEdit(如果已启用)。

在 接口 面板中选择 端口配置文件。

要克隆 示例接入端口 配置文件,点击在行高亮时显示的 克隆 图标。

为新端口配置文件命名,然后点击 克隆 按钮。

在 编辑配置文件 窗口中,输入以下接入端口配置,然后点击 保存。

名称: 接入端口

描述: 接入交换机端口的端口配置文件

CLI:

interface 1/1/1-1/1/12 description ACCESS_PORT no shutdown no routing vlan access 1 spanning-tree bpdu-guard spanning-tree port-type admin-edge spanning-tree root-guard spanning-tree tcn-guard loop-protect loop-protect action tx-disable port-access onboarding-method concurrent enable aaa authentication port-access allow-cdp-bpdu aaa authentication port-access allow-lldp-bpdu aaa authentication port-access client-limit 5 aaa authentication port-access auth-precedence dot1x mac-auth aaa authentication port-access critical-role CRITICAL_AUTH aaa authentication port-access reject-role REJECT_AUTH aaa authentication port-access dot1x authenticator eapol-timeout 30 max-eapol-requests 1 max-retries 1 enable aaa authentication port-access mac-auth enable确保缩进级别在端口配置文件编辑器中正确复制。

要应用配置文件,突出显示配置文件行并点击 应用 图标。

在 应用 界面中,选择用于接入配置的交换机,然后点击 保存。