执行模型

策略执行涉及根据角色分配、额外的用户或设备属性以及流量类型,允许或拒绝连接用户或设备的流量。

虽然 ClearPass 或 Central 全球策略管理器定义策略并执行身份验证服务,但策略执行是在交换机、网关和接入点(桥接模式或微型分支)等网络设备上进行的。

NetConductor 执行模型

本节讨论园区内的两种主要 NetConductor 执行模型,以及策略在广域网中的传播和执行方式。

集中式执行

在构建采用集中策略架构的网络时,接入点(AP)和交换机会形成 GRE 隧道连接到网关集群,所有用户流量都通过该集群隧道传输。集中式设计对于客户端发起的南北向流量(如目的地为数据中心或互联网的流量)非常有效且高效。所有策略执行都在网关上执行,网关负责角色和 VLAN 分配。

在 802.1X 认证交换中,认证服务器会响应分配的角色和 RADIUS 属性,网关根据角色应用相关策略,管理由客户端发起的所有会话。

集中式 fabric 通常部署在分支或园区环境中。更多信息请参见 园区设计指南。

无线

Aruba 网关集群通过 Aruba 的高吞吐策略执行防火墙和深度包检测功能,提供高性能、可扩展的集中策略执行解决方案。

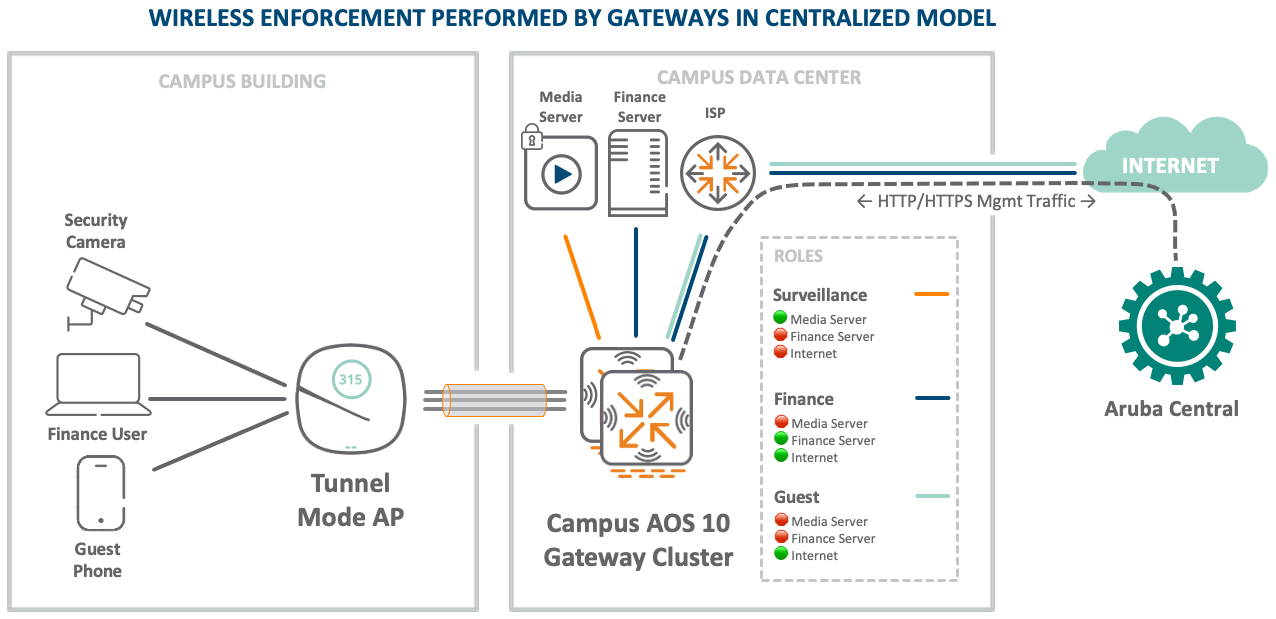

下图展示了由 AOS 10 网关集群执行的集中式无线策略执行的高层示例。

Wi-Fi 客户端连接到隧道模式的接入点(AP),该接入点通过 GRE 隧道将流量转发到网关集群。网关对流量进行解封装和分析,执行业务角色策略,然后将流量转发到目的地:

- 安防摄像头被分配为监控角色,只允许与媒体服务器通信。

- 与财务部门用户的登录关联的笔记本电脑被分配了财务角色,该角色允许与财务服务器和互联网通信。

- 来宾角色被分配给来宾手机流量,并且仅发送到互联网。

所有角色由 Aruba ClearPass 或 Cloud Auth 在网关上动态分配。

有线

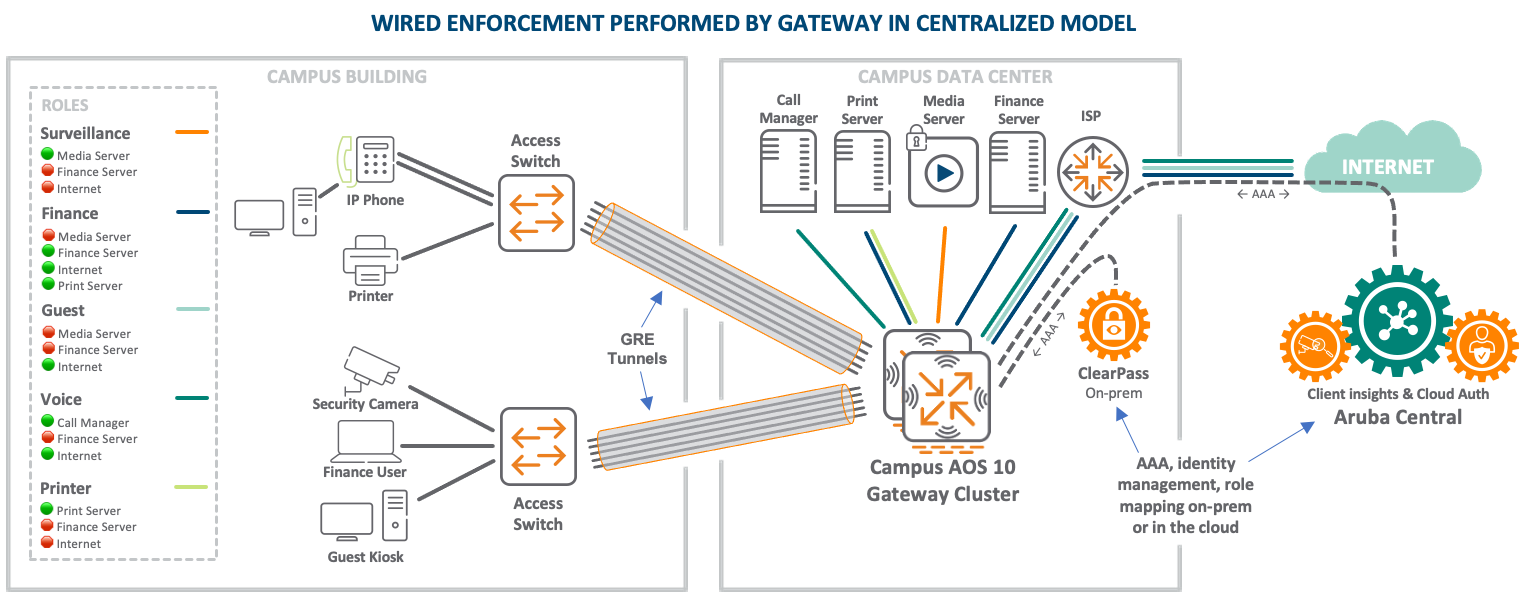

与集中式无线执行图类似,下面的图展示了由 AOS 10 网关集群执行的集中式有线策略执行的高层示例。

通过集中式有线执行,用户基隧道(UBT)在 Aruba 交换机和 AOS 10 网关集群之间提供隧道。基于角色的细粒度策略被应用,以优先处理应用流量并规定可以访问的网络资源,作为 Aruba 的动态分段的一部分。这些角色可以由 ClearPass 或 Cloud Auth 分配。

分布式执行

在分布式策略架构中,Aruba CX 交换机形成 EVPN-VXLAN 叠加网络。数据流量被封装在包含组策略 ID(GPID)的 VXLAN 包中。这使得在任何配置了相应角色和策略的 VXLAN-GBP 感知设备上都可以进行策略执行。

在 Aruba Central NetConductor 中实现的分布式策略执行,确保在所有流量方向上进行一致且高效的策略执行。

在交换机上执行的策略是在 Aruba Central 中配置的,并在将其加入叠加网络时下载到交换机。连接到 NetConductor 网络的网关也执行相同操作。

分布式网络通常部署在分支或园区环境以及数据中心。在数据中心,EVPN-VXLAN 网络使用 Aruba Fabric Composer(AFC)部署,目前不使用 Aruba 角色进行策略执行。关于分布式网络设计的更多信息,请参见 园区设计指南 和 数据中心设计指南。

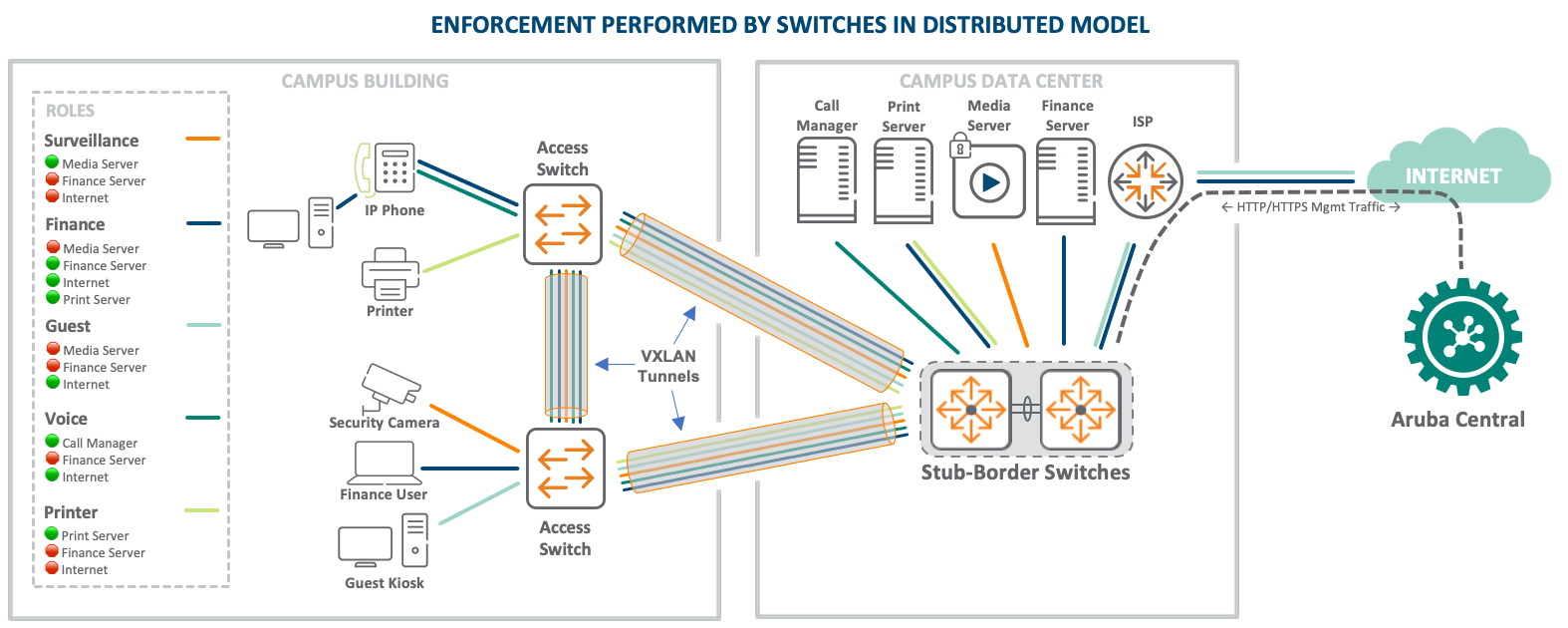

有线

Aruba CX 交换机操作系统提供了一套复杂的第 3 层功能,支持基于 EVPN-VXLAN 构建高弹性的叠加网络,利用 VXLAN 头中的基于组策略的字段携带组策略 ID。通过网络中的每个用户或设备会话被分配角色 ID,使网络中的每个交换机都能执行基于角色的策略。

在上述示例中,流量在每个交换机或交换机堆栈上进行本地检查和策略执行,以实现源和目的地之间更高效的数据路径。

- 用户角色被应用于每个会话,允许根据组织的 IT 安全策略定义的设备流量。

- 监控流量仅允许在摄像头和媒体服务器之间传输。

- 财务用户被允许与其财务服务器、打印服务器和互联网进行通信。

- 客人仅限于互联网访问。

该模型由Aruba Central的全面界面配置和支持。

无线

对于无线局域网,网关和叠加 fabric 通过在网关集群与其连接的汇聚交换机之间配置的静态 VXLAN 隧道相连。此静态隧道确保通过保留 VXLAN 头部在 WLAN 和 EVPN fabric 之间传递角色 ID。

基于角色 ID,网关通过集成的策略执行防火墙(PEF)对流量强制执行策略。

上方的动画图示演示了在分布式执行部署中客户端流量的处理方式。首先,注意 EVPN-VXLAN 隧道在交换机堆栈之间建立,静态 VXLAN 隧道在网关与叠加 fabric 中的交换机之间建立。AP 与网关之间形成 GRE 隧道。客户端流量在 AP 端被 GRE 封装,并通过底层转发到网关集群,而不是通过叠加 fabric。

当监控摄像头与 AP 关联时,其流量通过 GRE 隧道发送到网关,在那里进行解封装和检查。然后,它被 VXLAN 封装,并分配与监控角色相关联的 GPID。之后,网关使用静态 VXLAN 隧道将流量转发到本地局域网,随后转发到媒体服务器。

财务用户的处理方式相同,但流量根据分配给财务角色的安全策略进行转发,该策略允许三个可能的目的地。

访客电话的处理类似,但仅允许根据访客角色策略访问互联网。

目前,在分布式模型中仅支持隧道模式。

WAN 执行:EdgeConnect SD-Branch

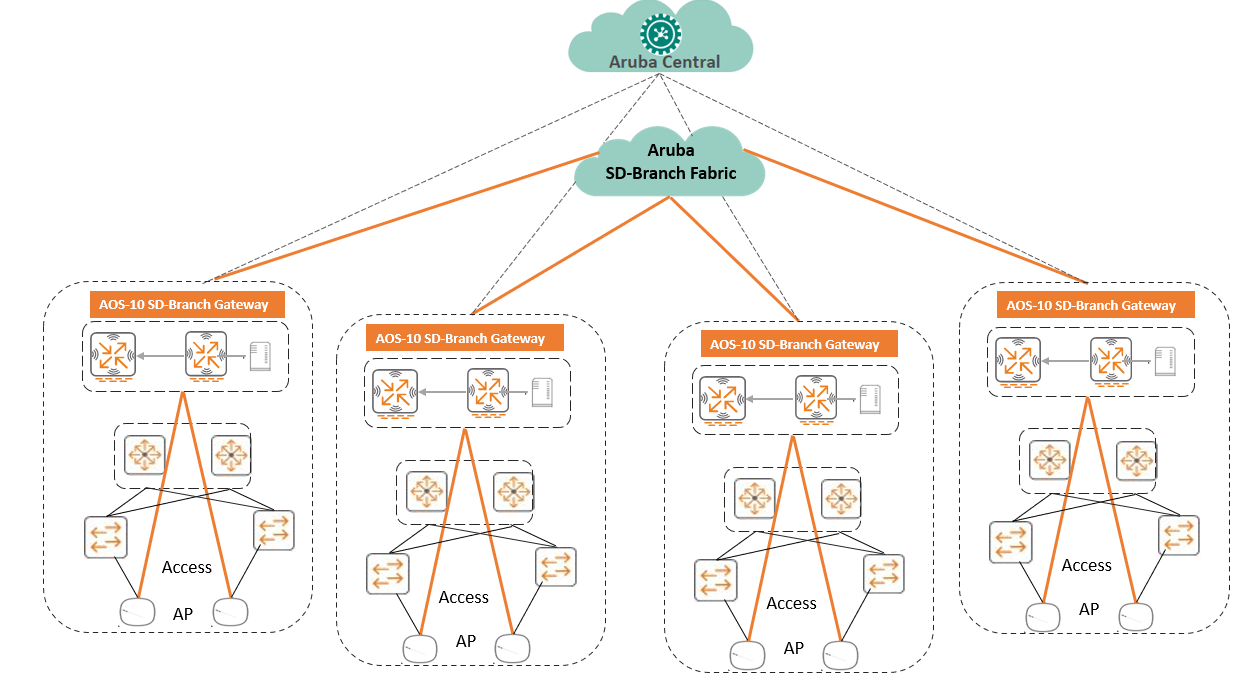

在采用 Aruba SD-Branch 的集中式多站点 fabric 部署中,ArubaOS 10 Aruba 网关充当 WLAN 和基于用户的隧道网关,并在 SD-Branch WAN 网络上传播连接和角色。以下示例说明了使用 ArubaOS 10 Aruba 网关的集中式多站点 fabric 部署。

在集中式多站点 fabric 部署中,客户可以在多个通过 Aruba SD-Branch fabric 连接的站点之间传播角色信息并强制执行基于角色的策略。ArubaOS 10 网关作为有线和无线客户端的 WLAN 和基于用户的隧道网关,并作为站点内客户端的策略执行点。为了在 fabric 中强制执行面向客户端的基于角色的策略,ArubaOS 10 网关使用 VXLAN 和 IPsec 封装客户端流量,VXLAN 头中的 GPID 字段包含角色信息。目的地站点的 ArubaOS 10 网关随后执行客户端流量的基于角色的策略。角色传播也可以在 SD-Branch 部署中按组选择性启用。

关于 SD-Branch WAN 策略执行的更多信息,请参见 分支设计指南。

CX 10000 和 Pensando 策略服务管理器

Aruba ESP 数据中心策略层的实现取决于所选的网络架构。EVPN-VXLAN 设计提供了丰富的叠加技术和流量过滤机制的组合,以隔离用户和应用流量,主要在叶子交换机上配置。两层设计提供许多相同的过滤选项,需在核心层和接入层进行配置。

Aruba CX 10000 分布式服务交换机(DSS)通过交换机内硬件中的内联状态防火墙执行东西向流量策略。DSS 优化性能和流量流特性,优于集中式防火墙策略,并可以取代基于虚拟机监控程序的防火墙,增加虚拟机监控程序的 CPU 和内存资源以支持托管工作负载。CX 10000 可以部署在 EVPN 和两层架构中,但在 EVPN 设计中具有更大的策略灵活性。

Aruba Fabric Composer(AFC)与 vCenter 和 AMD Pensando 策略服务管理器(PSM)的集成,为使用 CX 10000 交换机和虚拟机客户策略分配管理东西向数据中心策略提供了强大的组合。网络和安全管理员可以集中管理所有策略元素,同时授权虚拟机管理员通过分配虚拟机标签在其独立的工作流程中将虚拟机客户分配到策略块中。AFC 还支持集中配置访问控制列表(ACLs)。

关于数据中心中策略执行的更详细信息,请参见 数据中心设计指南。