Aruba EdgeConnect SD-Branch 解决方案基础

本节回顾了Aruba Central、网关设备和编排细节,概述了EdgeConnect SD-Branch组件,并为设备选择提供指导。

目录

Aruba Central

Aruba Central 是一款功能强大的云网络解决方案。作为 Aruba ESP(边缘服务平台)的管理和编排控制台(Orchestration console),Central 提供基于云的集中管理,用于设备、策略和模板,从而实现分支站点的快速部署,并进行基于组的配置。有关组的更多详细信息,请参见编排器和组设计部分。

Aruba Central 提供关于 WAN 健康状况和优化的重要洞察,帮助组织根据每用户、每设备或每应用策略确定最佳流量路径。在 Central 仪表板中,可以查看历史数据报告、PCI 合规性监控以及区域和全球位置的故障排除情况。

此外,Aruba Central 还托管了基于云的编排器,使得 IPsec 隧道可以根据需要动态构建和扩展。

SD-WAN 编排器(Orchestrator)

SD-WAN 编排器自动化了站点间隧道和分支网关(BGW)与 VPN 集中器(Concentrator)之间的路由传播。它包含两个主要组件:叠加隧道编排器(Overlay Tunnel Orchestrator-OTO)和叠加路由编排器(Overlay Route Orchestrator-ORO)。

Aruba SD-WAN 编排器具备以下特点和功能:

- 使用叠加隧道编排自动创建IPsec叠加网络。

- 自动路由传播由叠加路由编排器管理,并可在组配置级别执行路由重分发。

- HUB允许管理员通过设置数据中心动态路由协议开销来优先选择一个hub站点而非另一个。

- 设备会动态采用组叠加配置,建立隧道并实施路由策略。

- 编排内置了可扩展性,以帮助组织构建强大且合理的路由设计。

本节回顾了各个编排组件之间的差异,并描述了它们如何协同工作以实现隧道编排自动化。有关编排器及其他SD-Branch特点的更多详细信息,请参见此处。

叠加隧道编排器(Overlay Tunnel Orchestrator)

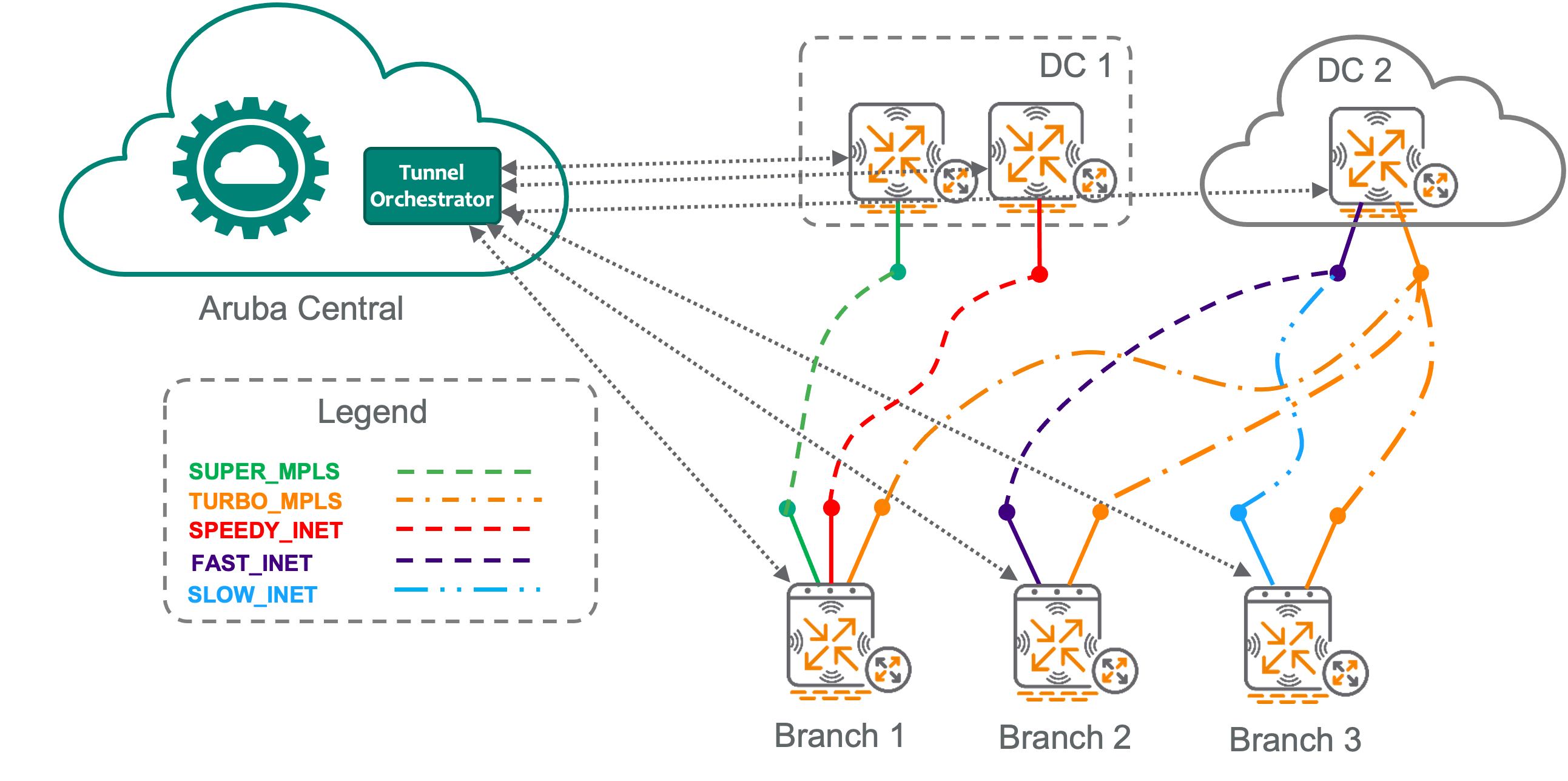

叠加隧道编排器自动生成和管理设备之间的IPsec配置,并识别应在哪些位置建立隧道。

编排器通过接口上的标签(label)来确定构建隧道的位置。这些标签包括在Aruba Central的WAN上行页面中配置的上行类型和链路名称。这种方式使得编排器能够动态获取接口IP地址,以便在分支网关和VPN集中器之间建立IPsec隧道。

当前支持的上行类型包括MetroEthernet、INET、MPLS和LTE。应用于接口的两个标签(上行类型和链路名称)的组合将该接口标识为WAN上行。如果未能识别到WAN上行,则不会建立隧道。

为了让BGW与总部站点建立隧道,上行类型应匹配,但有一些例外情况。对于MPLS上行类型,必须具有相同的上行类型和链路名称才能建立隧道。而对于INET、MetroEthernet 和 LTE 上行类型,优先考虑与具有相同链路名称的设备进行连接;然而,如果条件不匹配,将会忽略链路名称并与下一个可用的 INET、MetroEthernet 或 LTE 上行为主机进行连接。在部署EdgeConnect SD-Branch时,保持一致且可扩展的命名约定非常重要,这样可以确保设备间成功地构建起隧道。

VPNC仅支持MPLS和INET上行链路类型。如果分支网关使用MetroEthernet或LTE上行链路类型,它们将通过上行链路名称作为附加匹配条件连接到VPNC的INET上行链路。如果没有匹配的名称,隧道将建立到VPNC的任何可用INET上行链路。

slow_INET的上行链路名称与端点不匹配,但由于INET上行链路类型,隧道仍然在两个端点之间创建。

叠加路由编排器(Overlay Route Orchestrator)

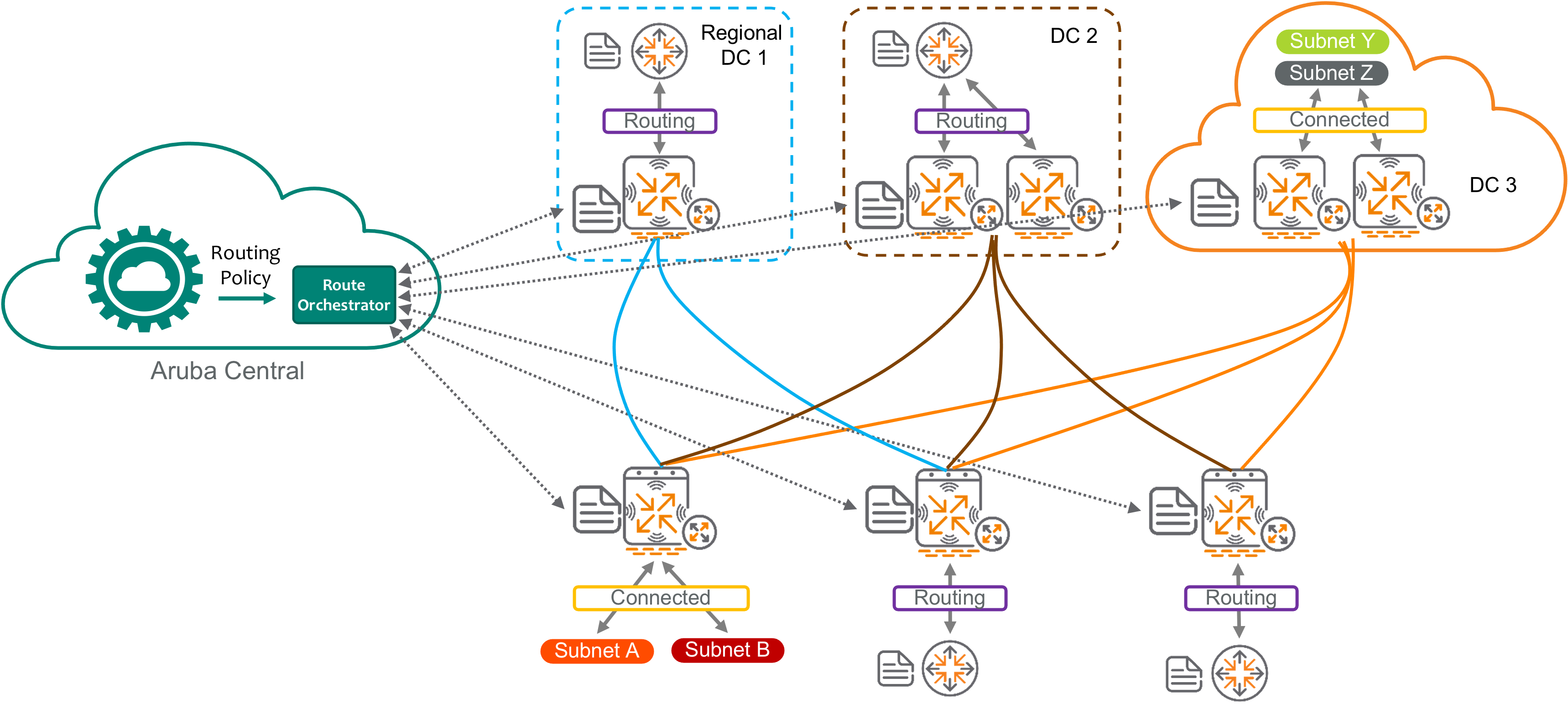

Aruba叠加路由编排器能够在分支机构和VPN集中器之间分发路由信息。它使用控制连接叠加代理协议(Control Connection Overlay Agent Protocol-OAP)在各站点间进行路由分发。OAP作为独立进程运行于每个设备上,并与底层的路由堆栈交互,以便与负责向分支机构和VPN集中器的路由编排器交换并发布路由前缀。

通过将路由重新分配到SD-WAN叠加中,路由编排器可以学习到新的路由信息。管理员可以选择一个或多个来源(如直连、静态路由、OSPF、BGP)来确定进入SD-WAN叠加的路由。

Aruba 路由编排器的主要功能包括:

从总部和分支站点学习路由

在SD-WAN网络中以适当开销发布路由

将路由重新分配到局域网侧,并附带适当开销

编排器和组(Group)设计

前两节介绍了Aruba编排器组件及其所需的用户输入参数。然而,值得注意的是,用户无需为每个引入SD-WAN fabric的设备单独输入参数。编排器与Aruba Central紧密集成,后者采用两层次结构进行组和设备级别的配置。在组级别,可以一次性定义DNS、路由重分发和WAN上行链路等选项。而在设备级别,则需要进行特定配置,如IP地址和主机名。

任何加入该组的设备一旦上线,就会继承这些配置参数。这使得管理员可以一次性配置整个组。在创建组时,决定fabric中包含哪些路由以及使用哪些接口是至关重要的。

设备概述

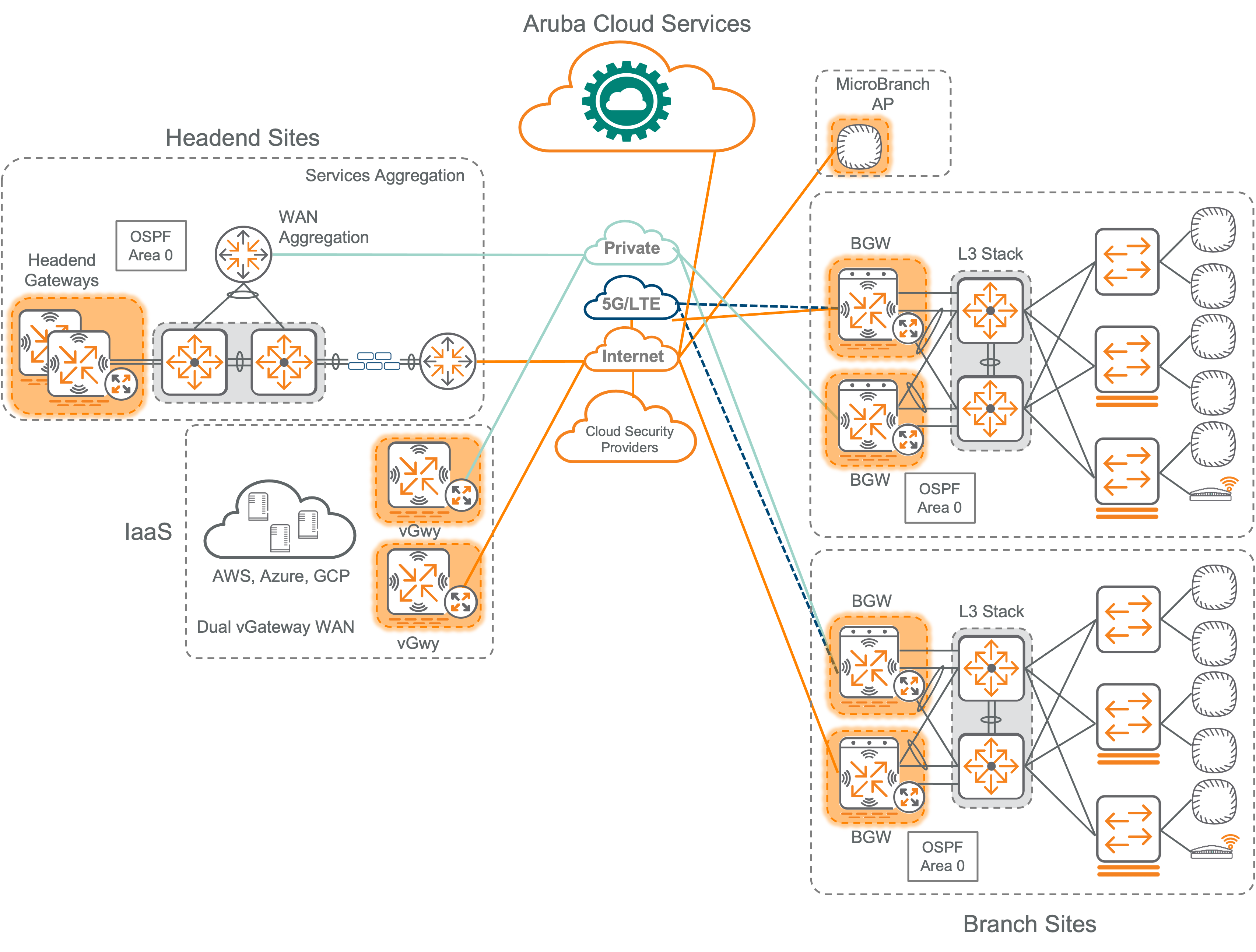

网关可以通过物理或虚拟方式部署,以实现广域网(WAN)连接。Aruba使用两种不同类型的网关:Headend Gateway(总部网关)和Branch Gateway(分支网关)。

同型号设备可以根据SD-WAN架构的规模,作为headend gateway或branch gateway使用。branch gateway和headend gateway之间的区别在于其功能或部署方式。

除了网关之外,接入点也可以参与到SD-WAN架构中。这些被称为Microbranch接入点,并归类于branch类别。以下列表涵盖了Microbranch、Headend、Branch和Virtual gateways的定义,以及这些设备所执行的角色。

VPN集中器(VPN Concentrator-VPNC) - VPN 集中器,也称为集线器或端点网关,负责终止来自分支网关、Microbranch AP 和 VIA 客户端的 IPsec 隧道。此外,该端点还通过重新分配已连接、静态、OSPF 或 BGP 前缀,将数据中心或园区环境中的路由通告给分支网关。

虚拟网关(Virtual Gateways -VGW) - 虚拟网关将 SD-WAN 叠加服务扩展至公共云基础设施,充当 VPN 集中器并终止来自分支网关、Instant AP 和 VIA 客户端的隧道。与硬件 VPN 集中器类似,虚拟网关同样支持路由、安全和隧道功能。目前,虚拟网关已在 Amazon Web Services 和 Microsoft Azure 上得到支持。

在Hub设计部分中,介绍了总部网关与虚拟网关的设计考虑因素。

分支网关(BGW) - 分支网关是每个远程站点的设备,用于建立与总部网关之间的IPsec隧道。它还可以作为有线、无线、安全和广域网策略(包括路由)的策略执行点,提供动态分段功能。该网关具备状态防火墙、网页内容分类、混合广域网连接、IPsec VPN、QoS以及广域路径监控和选择等多种功能。

微型分支(Microbranch) - 这是一种非常小型的分支部署,用于建立到总部网关IPsec隧道的接入点。

下图展示了广域网拓扑中各个网关及其位置,同时也显示了局域网上的设备。分支或总部站点局域网所需的具体设备类型取决于组织需求。详细信息请参见“中心与分支”设计部分。

下表展示了网关的一些规模数据。欲了解完整的规模信息,请参阅此页面。

| 平台 | 部署 | 最大IPsec隧道数量 | 最大路由数 | 防火墙会话 | WAN 吞吐 |

|---|---|---|---|---|---|

| 7280 | 总部 | 8192 | 32,768 | 2M | 50 Gbps |

| 7240XM | 总部/分支 | 6144 | 32,768 | 2M | 30 Gbps |

| 9240 | 总部/分支 | 1024 | 32,769 | — | 30 Gbps |

| vGW-4G | 总部 | 8192 | 131,072 | 6M | 4 Gbps |

| vGW-2G | 总部 | 4096 | 65,536 | 256k | 2 Gbps |

| vGW-500M | 总部 | 1,600 | 2048 | 64k | 500 Mbps |

| 7220 | 总部/分支 | 24,576 | 16,384 | 2M | 21 Gbps |

| 7210 | 总部/分支 | 16,384 | 8192 | 2M | 8 Gbps |

| 7030 | 总部/分支 | 512 | 4096 | 65k | 2.6 Gbps |

| 7024 | 总部/分支 | 256 | 4096 | 64k | 2.6 Gbps |

| 7010 | 总部/分支 | 256 | 3840 | 64k | 2.6 Gbps |

| 9012 | 总部/分支 | 512 | 12K | 64k | 4 Gbps |

| 9004 | 分支 | 512 | 12K | 64k (128k on 2.3+ with IDPS disabled) | 4 Gbps |

| 7005 | 分支 | — | 3840 | 64k | 1.2 Gbps |

| 7008 | 分支 | — | 3840 | 64k | 1.2 Gbps |

设备上线

用户可以通过三种方法将网关上线:一键配置(One Touch Provisioning-OTP)、零接触配置(Zero Touch Provisioning-ZTP)和安装应用程序。这些方法可以结合使用;但在设置分支站点时,建议采用一致的部署流程。

OTP 和 ZTP 需要管理员在 Central 上完成初步配置后,将网关放置到适当的组中。而安装程序应用则会在上线过程中自动将设备加入相应的组。

一键配置 通常用于没有 DHCP 的上行链路连接站点,如总部站点或分支站点。此方法需要通过 CLI 或 Web UI 配置网关的上行链路以实现互联网连接,然后指向 Central 完成剩余配置。

零接触配置 适用于有 DHCP 的部署。当网关收到 DHCP 信息后,它会联系 Central 获取配置信息。

安装应用程序 允许授权安装人员选择一个组,并扫描要添加到该组的新设备。管理员必须指定哪些设备组可供安装人员访问。

系统IP

系统IP(system-ip)是每个作为VPNC或BGW运行的网关的重要配置元素。当将一个VLAN接口设定为其系统IP时,默认情况下,Aruba网关会使用该接口与网络服务(如RADIUS、syslog、TACACS+和SNMP)进行通信。用于system-ip的VLAN接口必须分配有IPv4地址,以确保网关能够正常工作。如果所分配的VLAN接口未处于活动状态,网关将无法完全初始化。此外,Central不允许网关通过DHCP或PPPoE从互联网服务提供商动态获取地址作为系统IP。

可以使用网关池(Gateway pool)自动将系统IP地址分配给专用VLAN接口,并指定为系统IP。每个池包括一个唯一名称以及起始和结束IPv4地址范围,这些范围不能重叠。Aruba建议为每个组配置一个独立的网关池,因为这些IP地址是在按组基础上配置并应用到VLAN接口上的。该网关池必须包含足够多的IPv4地址以支持所有分配给该组的Aruba网关。尽管一个组可以支持多个网关池,但指定的IP地址不应动态分配。

安全能力

EdgeConnect SD-Branch 的安全性采用分层架构,从操作系统的加固到与顶级安全合作伙伴的集成。运行在网关和微型分支上的 ArubaOS 是一个高度强化的平台,具体包括:

安全启动 — 需要Aruba签发的证书(TPM)来加载ArubaOS。

安全零接触配置(ZTP) — ZTP通过加载在Aruba网关中的TPM,确保了与Aruba Central的安全通信。

AES 256加密 — 加密技术用于SD-WAN叠加隧道。

基于角色的状态防火墙 — 防火墙支持通过使用别名、ALG和基于角色的策略进行灵活配置。

深度包检测 — Qosmos的应用引擎和签名能够识别近3500种应用程序。

网页内容、信誉和地理位置过滤 — WebRoot的机器学习技术对数十亿个URL进行内容、信誉和地理位置的分类。

Aruba威胁防御 — 在ProofPoint威胁情报的支持下,Aruba 9000系列网关能够对所有分支流量执行IDS/IPS功能。

Aruba ESP解决方案能够与ClearPass或其他任何AAA服务器集成,打造一个真正的策略驱动型分支。该模型根据用户、设备和应用动态分配策略,而不再依赖传统方法中基于端口、VLAN和IP地址的手动分配。通过与ClearPass Exchange计划中的140多个合作伙伴集成,可以进一步增强策略驱动分支,以利用Aruba ESP累积的AI/ML驱动客户端洞察。