EdgeConnect SD-WAN 叠加层设计

EdgeConnect SD-WAN 解决方案中的叠加层是通过 IPsec 隧道构建的。在 IPsec 隧道之上,流量被放置到基于业务意图的叠加层(BIO)中,利用特定的指南和设置引导流量。BIO 包含许多不同的组件(接口、策略、服务等级协议等)。以下概述了设计考虑因素。

关于 BIO 和链路捆绑的更多信息,可以在 EdgeConnect SD-WAN BIO and Link Bonding Policy 技术白皮书中找到。

上方的视频总结了本章的内容。

目录

流量分类

每个 BIO 中都会分配分类。SD-WAN 设备可以被配置为识别特定应用,或基于 DSCP 标记、L3/L4 ACLs 和内置的 DPI 引擎(称为 First Packet IQ)使用叠加访问列表。

在设计阶段,建议考虑如何协调不同类型流量的 BIO 设置。推荐使用应用识别,DSCP 或 ACLs 作为后备方案。

审查默认的叠加层 ACLs,并根据需要进行修改。在适当情况下,也可以使用应用组,将常用应用打包在一起。

拓扑结构

拓扑结构决定了 IPsec 隧道的建立位置,并影响 SD-WAN 解决方案的扩展性。建议对不需要优化点对点路由的 BIO 使用 hub-and-spoke 拓扑结构。通常,唯一配置为 mesh 的 BIO 是实时流量,以便让对延迟敏感的应用可以直接在点之间路由。

区域路由

可以在 SD-WAN 拓扑中定义区域,以适应更大规模的网络。这允许在区域内使用 hub-and-spoke 或全网状拓扑,并在区域之间建立全网状的 IPsec 隧道。这是一种高级设计,通常仅用于大规模网络。如需区域路由设计协助,请联系 Aruba 客户团队。

接口选择

在 BIO 中定义主用和备份接口。主用接口列表中的接口经常进行健康检测,并根据绑定策略用于传输流量。

备份接口仅在所有主用线路故障或不符合配置的 SLA 时使用。备份接口只传输维持 IPsec 隧道运行所需的流量,不进行健康检测。

最佳实践是将所有普通互联网和 MPLS 接口放在主用接口列表中,使用备份列表管理计费接口,如移动线路。

服务水平目标

可以为 BIO 定义服务水平目标(SLOs),当其超出策略范围时,将其从可用接口中移除。高可用性和高质量链路绑定策略会根据叠加层的 brownout 排除链路。因此,大多数环境不需要设置 SLOs。如果需要在 BIO 级别设置 SLO,应将其设置为较高值,以让链路绑定策略管理叠加层。

建议的 BIO 级别 SLO 值为:

实时 BIOs:

- 延迟 - 250ms

- 损耗 - 10%

- 抖动 - 50ms

基于 TCP 的 BIOs

- 延迟 - 500ms

- 损耗 - 10%

- 抖动 - 50ms

链路捆绑策略

链路捆绑策略定义了流量在符合条件的链路上的分配方式以及如何对流量应用前向纠错(FEC)。四种默认链路捆绑策略支持创建自定义策略。

默认的实时 BIO 使用高可用链路捆绑策略,其余的 BIO 使用高质量捆绑策略。每种捆绑策略的特性如下所示。

高可用性

高可用性选择性能最佳的路径,使用该路径直到接近满载,然后将流量 waterfall 到下一个性能最佳的路径。当在另一条传输上放置数据包的副本时,所有流量都采用 1:1 FEC。高可用链路捆绑策略类型应仅用于实时流量,因为它将有效带宽降低到50%。

高质量

高质量策略选择性能最佳的路径,使用该路径直到接近满载,然后将流量 waterfall 到下一个性能最佳的路径。采用自适应 FEC 仅在电路出现退化时提供奇偶校验包。高质量链路捆绑策略应作为所有非实时流量类型的默认选择。

高吞吐

高吞吐策略在所有性能低于 BIO 中定义的 SLO 的传输上进行负载均衡。采用自适应 FEC 仅在电路出现退化时提供奇偶校验包。此链路捆绑策略仅在特殊情况下使用。

高效率

高效率策略在所有性能低于 BIO 中定义的 SLO 的传输上进行负载均衡。在此捆绑策略中不使用 FEC。此链路捆绑策略仅在特殊情况下使用。

质量服务(QOS)、安全性与优化

Aruba 用户角色

EdgeConnect SD-WAN 原生支持在策略引擎和 BIO 配置中使用 Aruba-User-Role。基于角色的方法实现了基于业务意图的策略执行,而非传统的基于 IP 的策略,从而增强了安全性并简化了网络操作。

EdgeConnect SD-WAN 可以通过多种机制推导用户角色,最终在系统内创建动态的 Role-to-IP 映射。该映射可以通过以下方式学习:

- RADIUS 监听: EdgeConnect 被动观察 RADIUS 认证交换以提取角色信息。

- 网络接入控制(NAC): EdgeConnect 可以作为 RADIUS 网络接入设备(NAD)运行,在其有线端口执行 802.1X 或 MAC 认证(MACAUTH)。

- 静态角色映射: VLAN或物理接口可以静态分配给特定的角色。

- VXLAN 基于组的策略: 角色可以在数据平面中通过 VXLAN 功能动态学习。

使用 RadSec 时不支持 RADIUS Snooping。

编排器与 ClearPass 集成,以增强网络流的角色可见性;然而,目前此信息尚不可用于策略执行。

EdgeConnect SD-WAN 利用用户角色简化策略管理,并将网络配置与业务意图对齐。下例演示了使用基于角色的执行的简化 BIO 策略。

在可能的情况下,在 EdgeConnect SD-WAN 策略执行和 BIO 配置中使用 Aruba-User-Role,以简化管理并使策略与业务意图保持一致。

QOS

不同的应用具有不同的服务质量(QOS)和终端用户体验要求。例如,语音和视频流量需要零包丢失和极低延迟,而文件传输则需要大量带宽,但可以接受一定程度的延迟。

Silver Peak 使网络设计人员能够定义反映与业务相关的应用 QOS 要求的逻辑或虚拟 WAN 叠加层。

EdgeConnect 将应用映射到适当的叠加层,从而使 SD-WAN 能够自动优化路由决策。EdgeConnect 持续监控绑定隧道和物理 WAN 链路,考虑实时的延迟、抖动和包丢失数据,以做出智能路由决策。Silver Peak SD-WAN 学习并适应优化路径,并在必要时根据实际性能动态更改路径,且不会中断应用。当链路条件变化时,SD-WAN 可以恢复到原始路径。

EdgeConnect 执行出入口流量整形。IT 人员可以为出入口流量编程最小和最大带宽限制,以按流量类别整形引擎,确保没有单一应用占用全部 WAN 带宽。

入口整形可以被编程,以确保低优先级流量不会覆盖高优先级流量。例如,可以防止视频流或社交媒体应用影响高优先级业务应用的性能。

在 EdgeConnect SD-WAN 解决方案中,有两个主要组件管理 QOS:

- 整形器提供了一种在设备上全局配置 QoS(服务质量)的简化方式。它通过将带宽分配为系统带宽的百分比来整形流量。整形器的参数被组织成十个流量类别。四个流量类别已预配置并命名为 实时、交互、默认 和 最佳努力。

- 该 BIO 用于信任或标记流量。它决定了数据包如何映射到其分配的流量类别。

在设计分支时,关键是要考虑整体的 QOS 策略,并确定要使用的 QOS 标记以及如何映射流量类别。

优化

EdgeConnect 企业解决方案提供强大的 WAN 优化,如EdgeConnect SD-WAN 解决方案概述部分所述。优化应针对每个 BIO 单独应用,并且只对需要或受益于加速的 BIO 使用优化。当需要缓存或预期高延迟(100ms 以上)时,应对 BIO 进行优化。

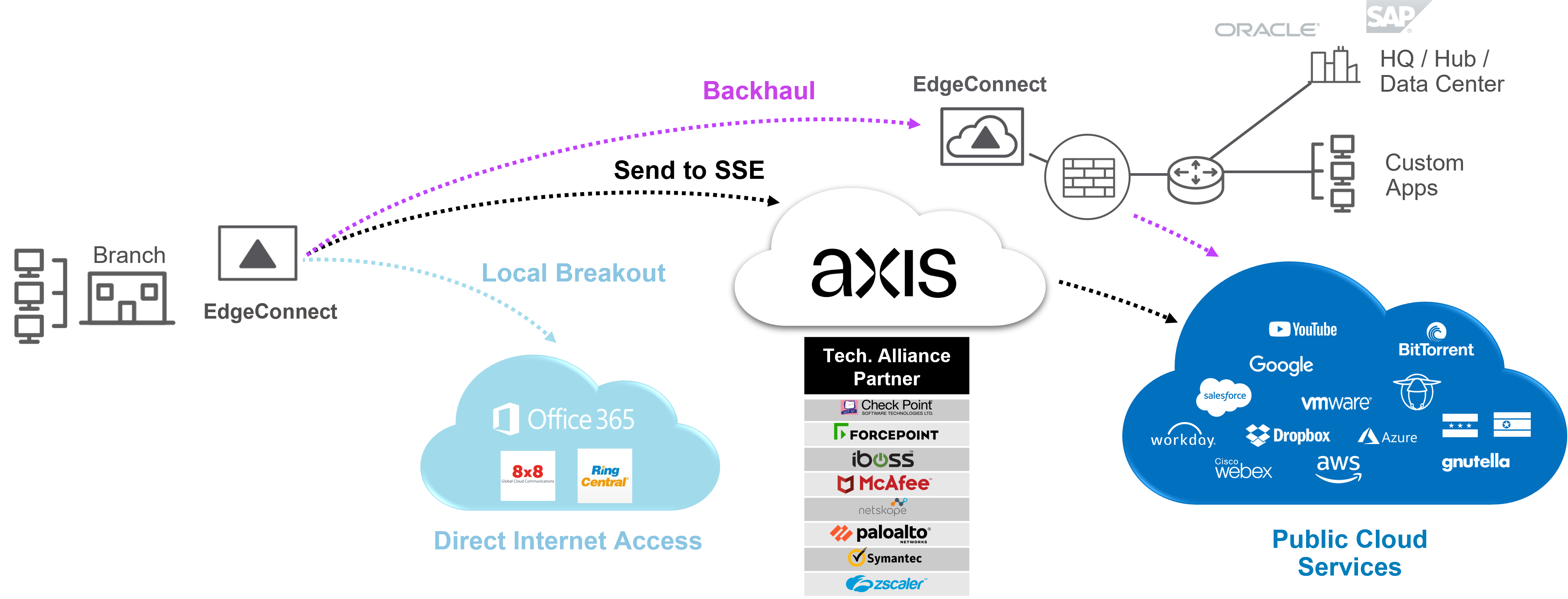

将流量转发到互联网和云服务

随着企业将更多应用迁移到云端,流量模式的变化推动了对广域网(WAN)和安全架构转型的需求。

当应用程序仅托管在企业数据中心时,分支机构的流量通过专用线路回传到数据中心。在现代的云优先企业中,应用程序无处不在——在数据中心、公共云和私有云中托管,由众多软件即服务(SaaS)提供商交付。

用户可以在任何地点、任何设备上访问应用程序,并通过包括宽带互联网在内的多种 WAN 传输方式访问。日益多样化的接入方式使 IT 在制定有效安全模型方面变得更加复杂。企业安全边界的逐渐消解导致攻击面扩大和多样化,显著增加了对先进数据和威胁保护服务的迫切需求,以减轻暴露于威胁的风险。

Aruba 通过安全接入服务边缘(SASE)架构应对这些挑战,该架构结合了 SD-WAN 的优势与云交付的安全服务。

Aruba EdgeConnect 平台提供行业领先的集成和自动化,配合云交付的安全服务。

| 安全合作伙伴 | 服务 | 集成 |

|---|---|---|

| 检查点 | 和谐连接 | API 集成 |

| Forcepoint | 云安全 | 服务编排 |

| iBoss | 云安全 | 服务编排 |

| McAfee | 统一云边缘 | 服务编排 |

| Netskope | NewEdge SWG | 服务编排 |

| Palo Alto | Prisma Access | 服务编排 |

| Symantec | Web 安全服务 | 服务编排 |

| Zscaler | Zscaler 互联网接入 | API 集成 |

Aruba Orchestrator 自动化在 EdgeConnect 设备与其最近的安全服务云实例之间建立数据平面 IPsec 隧道。这是在完全 API 集成的情况下完成的,连接建立为单端操作,Orchestrator 负责安排与合作伙伴服务的连接,或者使用服务编排,Orchestrator 会导入合作伙伴服务接入点的列表,然后建立连接。

互联网出口配置基于每个 BIO。以下概述了设计互联网出口的通用建议。建议可能会根据具体的安全需求而有所不同。

- 可信流量应直接发送到互联网,进行最少的安全检查以符合企业策略,必要时使用内置的基于区域的防火墙。只有在本地互联网不可用时,才应通过数据中心回程传输出口流量。

- 不可信、高风险或敏感流量应发送到云安全解决方案进行额外检测。只有在本地互联网不可用的情况下,才应通过数据中心回传此出口流量。

- 来宾流量应直接发送到互联网,进行最少的安全检测。由于回传流量的成本较高,如果发生本地互联网中断,不应进行回传。在特定环境中,重要的来宾流量可能需要例外处理。

- 传统的蜂窝连接应仅用于备份互联网出口,并且仅用于特定的高影响业务意图叠加。 如果使用具有高带宽且无数据限制的现代5G蜂窝备份,建议将其作为主要互联网出口选择的一部分。

应用 Express

SaaS应用在全球范围内以及同一地区内拥有多个接入枢纽,并且与各种互联网提供商相结合。用户体验在不同路径之间可能会有显著差异。为了确保终端用户获得最佳体验,应监控和测试所有可用路径。应用 Express 使管理员能够在所有可用路径上对最多50个应用进行测试,并为每个路径分配一个顶点得分。

该得分以0到100的范围进行评级,其中100为最佳得分。得分通过评估网络延迟计算得出。网络延迟值来自由 EdgeConnect 网关和终端用户流量生成的合成流量。仅考虑从 EdgeConnect 网关到 SaaS 应用的出站流量,用于路径选择,不包括任何局域网侧延迟。延迟值以每分钟为单位测量用户访问应用时的延迟,以及每五分钟测量由 EdgeConnect 网关生成的流量。

应用 Express 使用本地转发、枢纽和 SSE 提供商对应用进行探测。基于云的枢纽和 SSE 提供商可能具有到应用的额外路径。在这种情况下,应用 Express 会探测所有可用路径,每个应用最多32条路径。

在启用应用 Express 时,请考虑:

- 路径选择优先考虑 WAN ACL。例如:如果管理员希望始终使用某一条路径访问应用,应用 Express 会忽略此规则集。

- 必须配置回环接口。

- 不支持直通。

- DNS 代理会在每个 SaaS 应用中自动启用,即使它没有在全局范围内启用。

- 应用只能属于一个组。

- 对于回程,管理距离被忽略(只考虑最后10个对等体优先级)。

- 必须配置环回接口。

基于区域的防火墙

区域防火墙(ZBFW)可以应用于局域网接口对之间或局域网段与互联网之间。ZBFW 功能可以基于端口/协议使用首包 IQ 支持第 3 层/第 4 层检测。

还支持入侵检测系统(IDS)。它监控流量以检测潜在威胁和恶意活动,并根据配置的规则生成威胁事件通知。数据包会根据从云门户下载到编排器的签名进行检测。编排器将签名文件连同加入允许列表的规则发送给设备。流量通过在防火墙区域启用的匹配规则进行检测。

云集成

本指南旨在为 SD-WAN 设计提供基础;关于云集成的详细设计指导超出本文内容范围。

在基础设计中,考虑以下云集成元素非常重要。

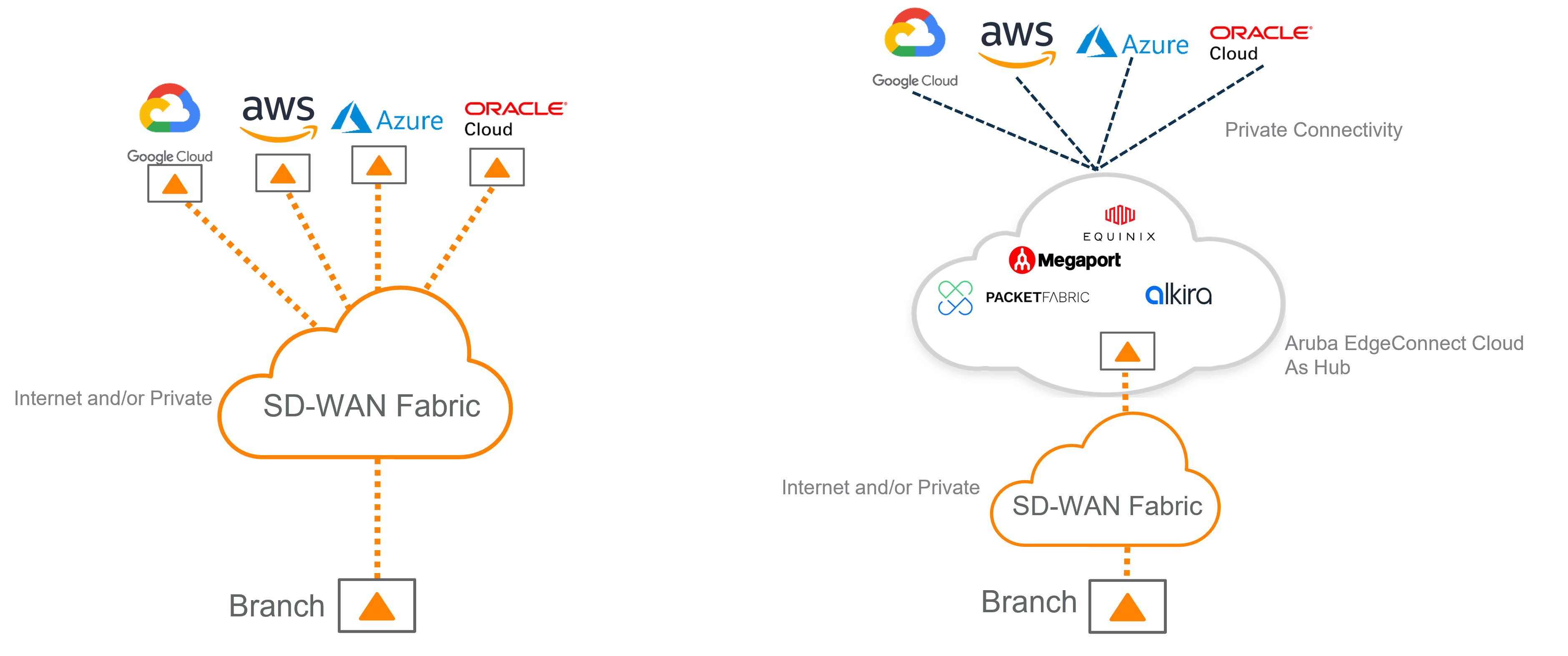

EdgeConnect 可以在公共云 IaaS 提供商的虚拟私有云中部署。

许多大型企业在多个公共 IaaS 提供商中拥有工作负载。EdgeConnect 可以在“多云枢纽”提供商(如 Equinix、Megaport 和 Alkira)中部署。多云枢纽提供商在不同的云 IaaS 提供商之间进行调解,并可以使用专用互连服务连接每个提供商。