无线接入配置

无线接入层的主要功能是为园区内的无线设备提供网络连接。无线接入必须安全、可用、容错且可靠,以满足当今用户的需求。

为了满足各种网络设计中对无线接入的要求,HPE Aruba Networking ESP园区支持两种无线与有线网络之间的流量切换模式。

- 在桥接模式下,无线接入点将802.11帧转换为802.3以太网帧。

- 在隧道模式下,接入点(AP)将 802.11 帧封装在 GRE 数据包中,并将流量隧道传输到网关设备进行解封装、额外检测,并在允许的情况下切换到正确的 VLAN。

一个 SSID 用于在 WLAN 之间划分流量。使用多个 SSID 的典型原因是将员工流量与访客流量分开。另一个原因是将 IoT 设备与其他类型的端点分离。

大型园区拓扑中的 Aruba ESP 园区为访客 SSID 和使用预共享密钥认证的 SSID 采用桥接模式,这在仓库或医疗环境中可能是必需的。同一拓扑为经过 802.1X 认证的 SSID 实现了隧道模式。

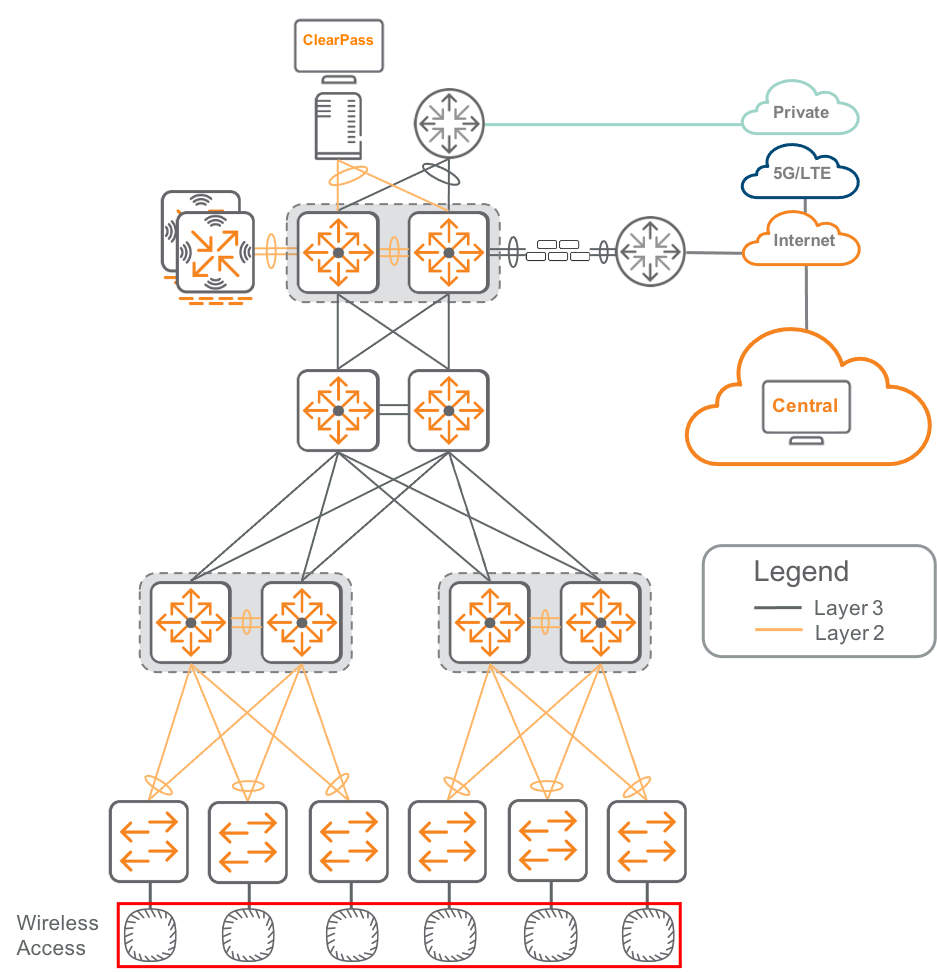

下图显示了 ESP 园区中的无线接入点(APs)。

下表显示了桥接模式 SSID 的接入 VLAN。

示例:AP 接入 VLANs

| VLAN 名称 | VLAN ID |

|---|---|

| 员工 | 3 |

| BLDG_MGMT | 4 |

| CAMERA | 5 |

| 打印机 | 6 |

| 访客 | 12 |

| REJECT_AUTH | 13 |

| CRITICAL_AUTH | 14 |

| MGMT | 15 |

下表显示了用于 RADIUS 服务器配置的 ClearPass 策略管理器

示例:RADIUS 服务器

| 主机名 | IP 地址 | 角色 |

|---|---|---|

| CPPM-1.EXAMPLE.LOCAL | 10.2.120.94 | 发布者 |

| CPPM-2.EXAMPLE.LOCAL | 10.2.120.95 | 用户 |

配置 WPA3-企业无线局域网

使用此流程配置 WPA3-企业 SSID。

WPA3-企业通过密码或证书进行身份验证,以在授予访问权限之前识别用户和设备。无线客户端通过 EAP-TLS 交换与 RADIUS 服务器进行身份验证,AP 充当中继。客户端和 RADIUS 服务器都使用证书来验证彼此的身份。

- 进入 Central 并使用管理员凭据登录。

- 在 Central 账户首页,启动 网络运营 应用。

- 在下拉菜单中,选择一个 AOS10 组 名称。在左侧菜单中,选择 设备。

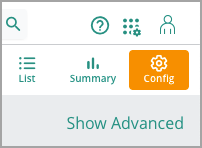

在 接入点 页面右上角,选择 配置。

在 接入点 页面,选择 WLAN 标签。在 无线 SSID 表的左下角,点击 + 添加 SSID。

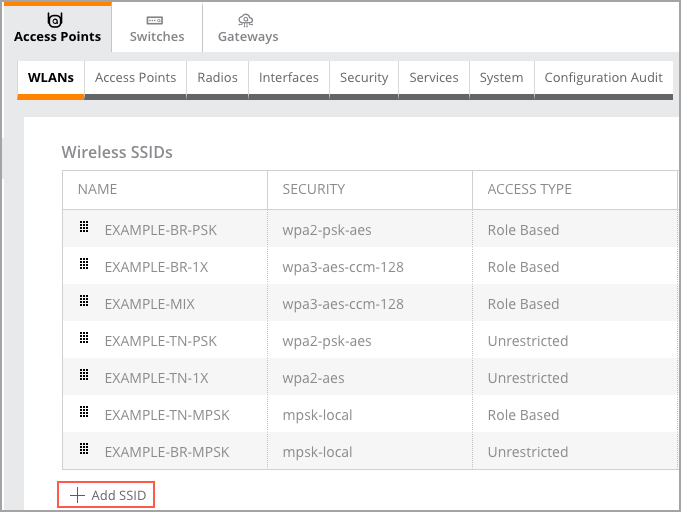

- 在 创建新网络 页面上的 常规 标签,展开 高级设置,然后点击 +(加号)以展开 广播/多播。

点击 +(加号)以展开 传输速率(仅限遗留),然后分配以下设置,最后点击 下一步。

- 名称(SSID):EXAMPLE-8021X

- 广播过滤: ARP

- 动态组播优化(DMO): 向右滑动

- DMO 客户端阈值: 40

- 2.4 GHz:最小值: 12

- 5 GHz:最小值: 12

为了与所有客户端设备的兼容性,SSID 名称不应包含空格或特殊字符。

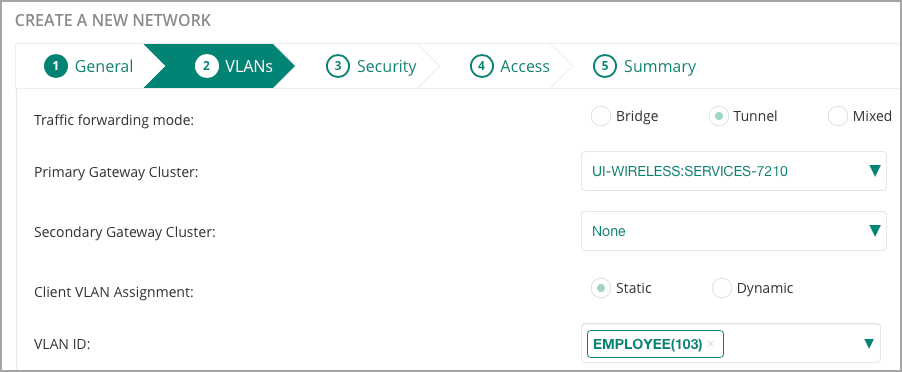

建议的初始值为 DMO 客户端阈值 40,应根据实际性能结果进行调整。在 VLANs 选项卡中,分配以下设置,然后点击 下一步。

- 流量转发模式: 隧道

- 主网关集群: UI-WIRELESS:SERVICES-7210

- 次级网关集群: 无(默认)

- 客户端 VLAN 分配: 静态(默认)

- VLAN ID: EMPLOYEE (103)

主要网关集群和 VLAN ID 已在“配置网关设备”部分创建。

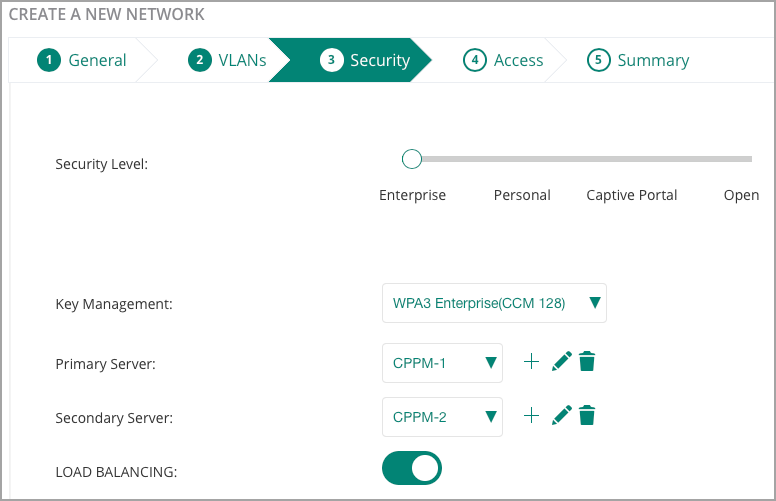

如果尚未配置,请在本节中为 SSID 创建命名的 VLAN。在 安全 选项卡中,分配以下设置。

- 安全级别: 滑动到企业

- 密钥管理:WPA3 企业(CMM 128)

WPA3 相较于 WPA2 提供了显著的安全性提升,应在可能的情况下使用。请查阅端点文档以确认支持情况。

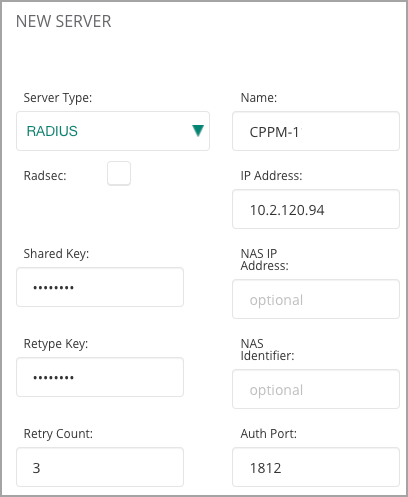

在 安全 标签页中,点击 主服务器 旁边的 +(加号)。

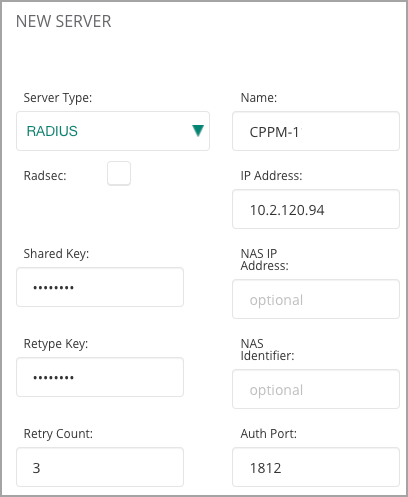

在 新建服务器 窗口中,配置以下设置,然后点击 确定。

- 服务器类型: RADIUS

- 名称: CPPM-1

- IP 地址: 10.2.120.94

- 共享密钥: shared key

- 重新输入密钥: 共享密钥

在下面的步骤中配置 ClearPass Policy Manager 时,务必记录上述创建的 共享密钥 以备使用。

使用适当的值,为第二个 CPPM 服务器重复前面两个步骤。

在 安全 选项卡中,分配以下设置。

- 负载均衡: 向右滑动

最佳实践是部署 2 个 RADIUS 服务器并启用负载均衡。

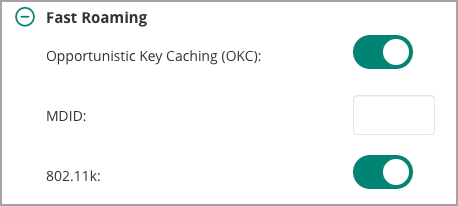

在 安全 选项卡中,展开 高级设置,向下滚动并点击 +(加号)以展开 快速漫游。 分配以下设置,然后点击 下一步。

- 机会密钥缓存: 向右滑动

- 802.11K: 向右滑动

在 接入 标签页中,分配以下设置,然后点击 下一步.

- 接入规则: 向无限制滑动

该类型的 SSID 的限制由网关分配。

- 在 摘要 选项卡中,查看设置并点击 完成。

配置 ClearPass 以支持 WPA3-企业无线局域网

为了支持在前述步骤中创建的 WPA3-企业 WLAN,必须配置 ClearPass 策略管理器以接收、处理并响应来自此方案的 RADIUS 认证请求。有关配置 ClearPass 服务以支持 WPA3-企业认证的详细指南,请参阅 VSG 中策略部署章节的 Wireless 802.1X Authentication 部分。

配置预共享密钥无线局域网

使用此流程配置带有预共享密钥的 WPA3-个人 SSID。

WPA3-个人允许在不支持 802.1X 认证的设备上使用预共享密钥进行认证。

- 在 接入点 页面,选择 WLAN 选项卡。在 无线 SSID 表的左下角,点击 + 添加 SSID。

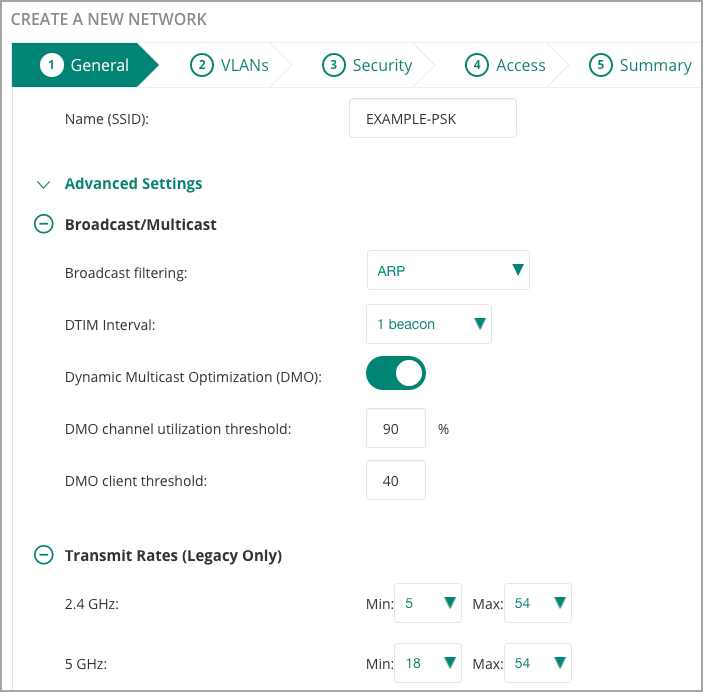

- 在 常规 选项卡的 创建新网络 页面中,展开 高级设置,然后点击 +(加号)以展开 广播/多播。

点击 +(加号)以展开 传输速率(仅限遗留),然后分配以下设置,接着点击 下一步。

- 名称(SSID):EXAMPLE-PSK

- 广播过滤: ARP

- 动态组播优化(DMO): 向右滑动

- DMO 客户端阈值: 40

- 2.4 GHz:最小值: 5

- 5 GHz:最小值: 18

在 VLANs 标签页中,分配以下设置,然后点击 下一步:

- 流量转发模式: 桥接

- 客户端 VLAN 分配: 静态

- VLAN ID: PRINTER(6)

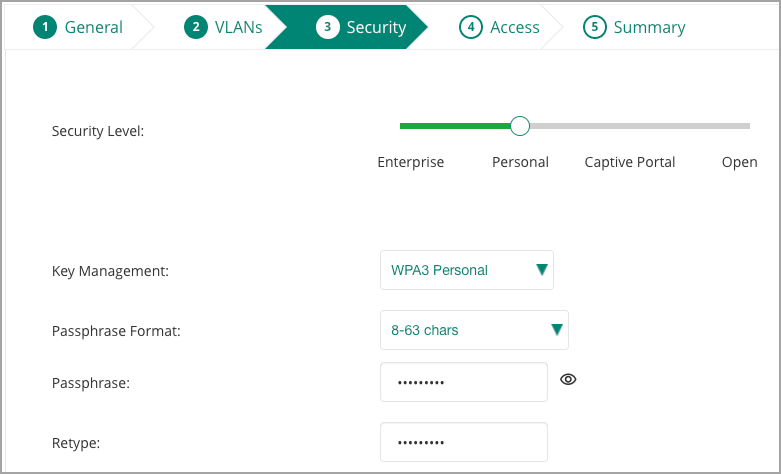

在安全标签页中,分配以下设置,然后点击下一步:

- 安全级别: 滑动到个人

- 密钥管理: WPA3 个人

- 密码短语: passphrase

- 重新输入: 密码短语

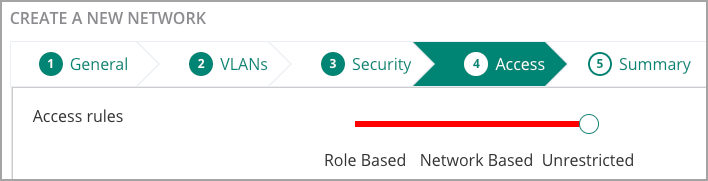

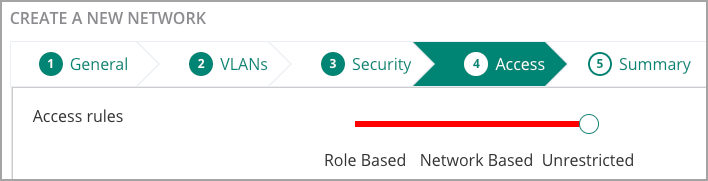

在 接入 选项卡中,分配以下设置,然后点击 下一步。

- 接入规则: 滑动到无限制

这种类型的 SSID 的限制是在交换机网络中设置的。

- 在 摘要 标签页中,查看设置并点击 完成。

配置访客无线局域网

使用此流程配置访客 SSID。

- 在 接入点 页面,选择 WLAN 标签。在 无线 SSID 表格的左下角,点击 + 添加 SSID。

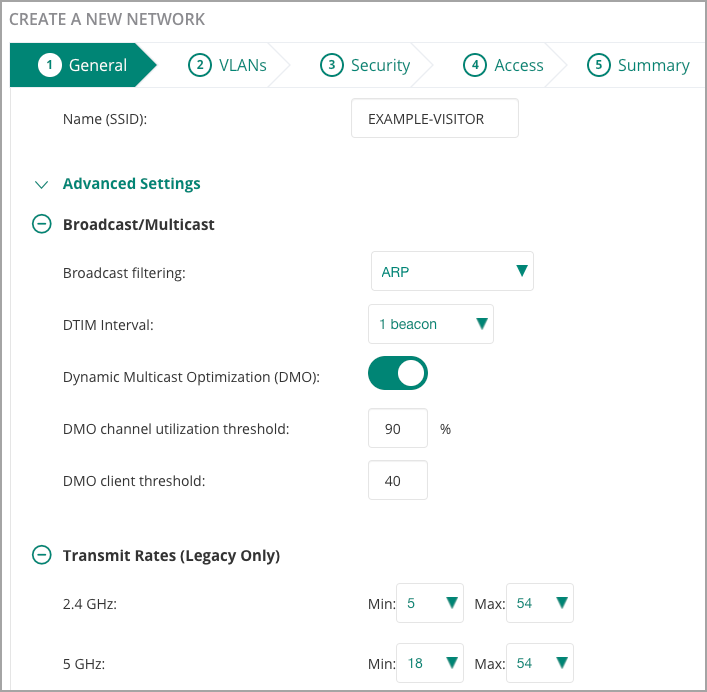

- 在 常规 选项卡的 创建新网络 页面上,展开 高级设置,然后点击 +(加号)以展开 广播/多播。

点击 +(加号)以展开 传输速率(仅遗留),然后分配以下设置。

- 名称(SSID):EXAMPLE-VISITOR

- 广播过滤: ARP

- 动态组播优化(DMO): 向右滑动

- DMO 客户端阈值: 40

- 2.4 GHz:最小值: 5

- 5 GHz:最小值: 18

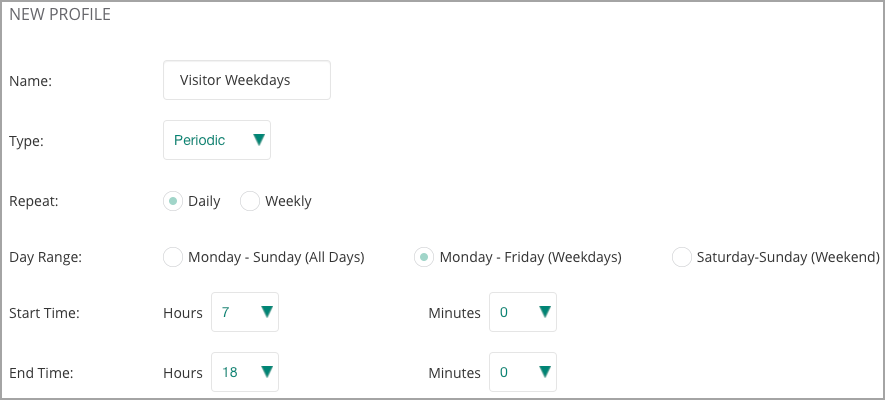

在 常规 选项卡中向下滚动,点击 +(加号)以展开 时间范围配置文件。在该部分中间,点击 + 新建时间范围配置文件。

在 新建配置文件 窗口中,分配以下设置,然后点击 保存。

- 名称: 访客工作日

- 类型: 周期性

- 重复: 每日

- 日期范围: 星期一 - 星期五(工作日)

- 开始时间 小时数: 7 分钟数: 0

- 结束时间小时数: 18 分钟数: 0

在状态下拉菜单中的时间范围配置文件部分,找到新创建的配置文件,并选择启用。在页面底部,点击下一步。

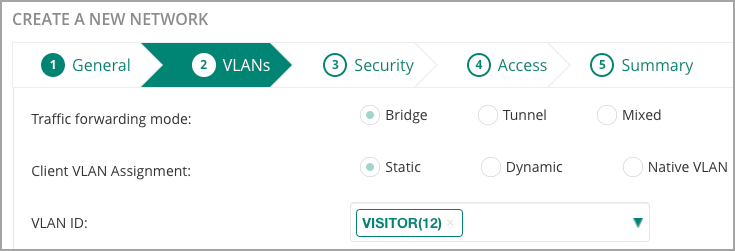

在VLANs标签页,分配以下设置,然后点击下一步。

流量转发模式: 桥接

客户端 VLAN 分配: 静态

VLAN ID: VISITOR(12)

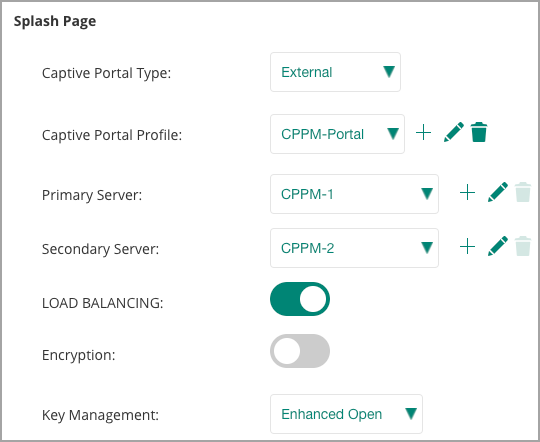

在安全标签页,分配以下设置。

- 安全级别: 滑块到强制门户

- 强制门户类型: 外部

在 弹出页面 部分,点击 强制门户配置文件 旁边的 +(加号)

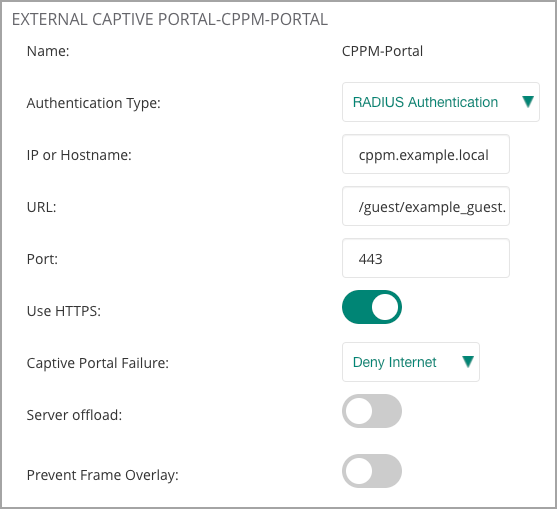

在 外部强制门户-新建 窗口中,分配以下设置,然后点击 确定

- 名称: CPPM-Portal

- 认证类型: RADIUS 认证

- IP 或 主机名: cppm.example.local

- URL: /guest/example_guest.php

- 端口: 443

- 重定向 URL: http://arubanetworking.hpe.com

在 闪屏页 部分的 安全 选项卡中,点击 主要服务器 旁边的 +(加号)

在 新建服务器 窗口中,分配以下设置,然后点击 确定

- 服务器类型: RADIUS

- 名称: CPPM-1

- IP 地址: 10.2.120.94

- 共享密钥: shared key

- 重新输入密钥: 共享密钥

使用适当的值对第二个 CPPM 服务器重复前面两个步骤。

在 欢迎页面 部分的 安全 选项卡中,分配以下设置,然后点击 下一步。

- 负载均衡: 向右滑动

- 加密: 向左滑动

- 密钥管理: 增强型开放

托管门户配置文件(Captive Portal Profile)需要从网络中的 CPPM 服务器获取信息。有关详细步骤,请参见 附录 1:如何查找访客 WLAN 的 ClearPass 详细信息。

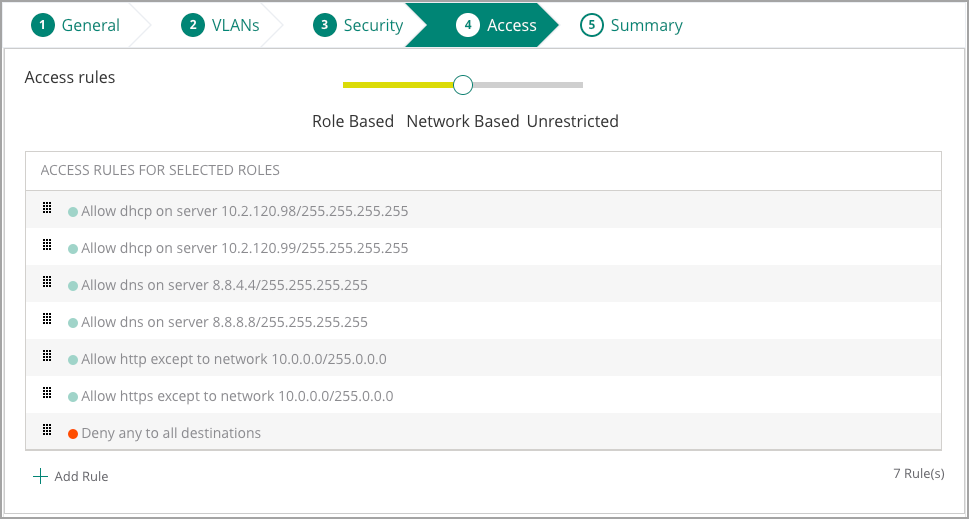

在 访问 选项卡中,将滑块移动到 基于网络,选择 允许任何到所有目的地 规则,然后点击 编辑(铅笔)图标。

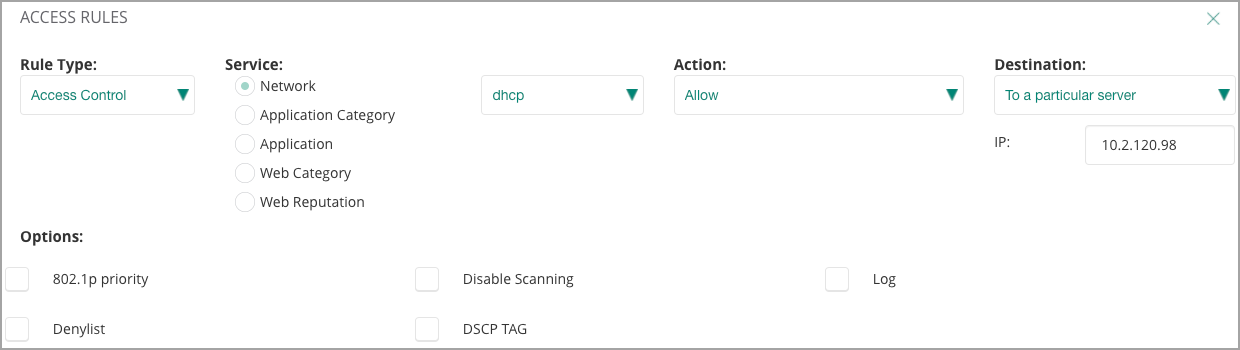

在 访问规则 窗口中,设置如下,然后点击 确定。

- 操作: 拒绝

此步骤将默认的 允许任何到所有目标 规则更改为访客流量的 拒绝任何到所有目标 规则。此行必须始终是访问规则中的最后一项,以防止未授权访问内部网络资源。

在 访问 选项卡中,选择 + 添加规则。

在大多数情况下,访客只需要访问 DHCP 和 DNS 服务,以及对互联网所有目标的 HTTP/HTTPS 访问。允许访问内部网络中的 DHCP 服务器,并允许 DNS 访问两个知名的 DNS 服务器。为了防止访问内部资源,在允许 HTTP 和 HTTPS 的规则中添加覆盖内部 IP 地址的例外网络和掩码。

示例:访客访问规则

规则类型 服务类型 服务名称 操作 目标 访问控制 网络 DHCP 允许 10.2.120.98(内部 DHCP 服务器) 访问控制 网络 DHCP 允许 10.2.120.99(内部 DHCP 服务器) 访问控制 网络 DNS 允许 8.8.4.4(知名 DNS 服务器) 访问控制 网络 DNS 允许 8.8.8.8(知名 DNS 服务器) 访问控制 网络 HTTP 允许 除内部外,允许所有目标 访问控制 网络 HTTPS 允许 除内部外,允许所有目的地 访问控制 网络 任何 拒绝 到所有目标 在 访问规则 窗口中,设置以下参数,然后点击 确定。

- 规则类型: 访问控制

- 服务: 网络

- 服务:下拉菜单: dhcp

- 操作: 允许

- 目的地: 到特定服务器

- IP: 10.2.120.98

选项: 未选择

使用提供的表格时,最简单的方法是从底部开始添加规则,以确保在完成后它们的顺序正确。

重复前两个步骤,添加表格中的所有规则。

在 接入 选项卡上,点击 下一步。

- 在 摘要 选项卡上,查看设置,然后选择 完成。