基于用户的隧道设计

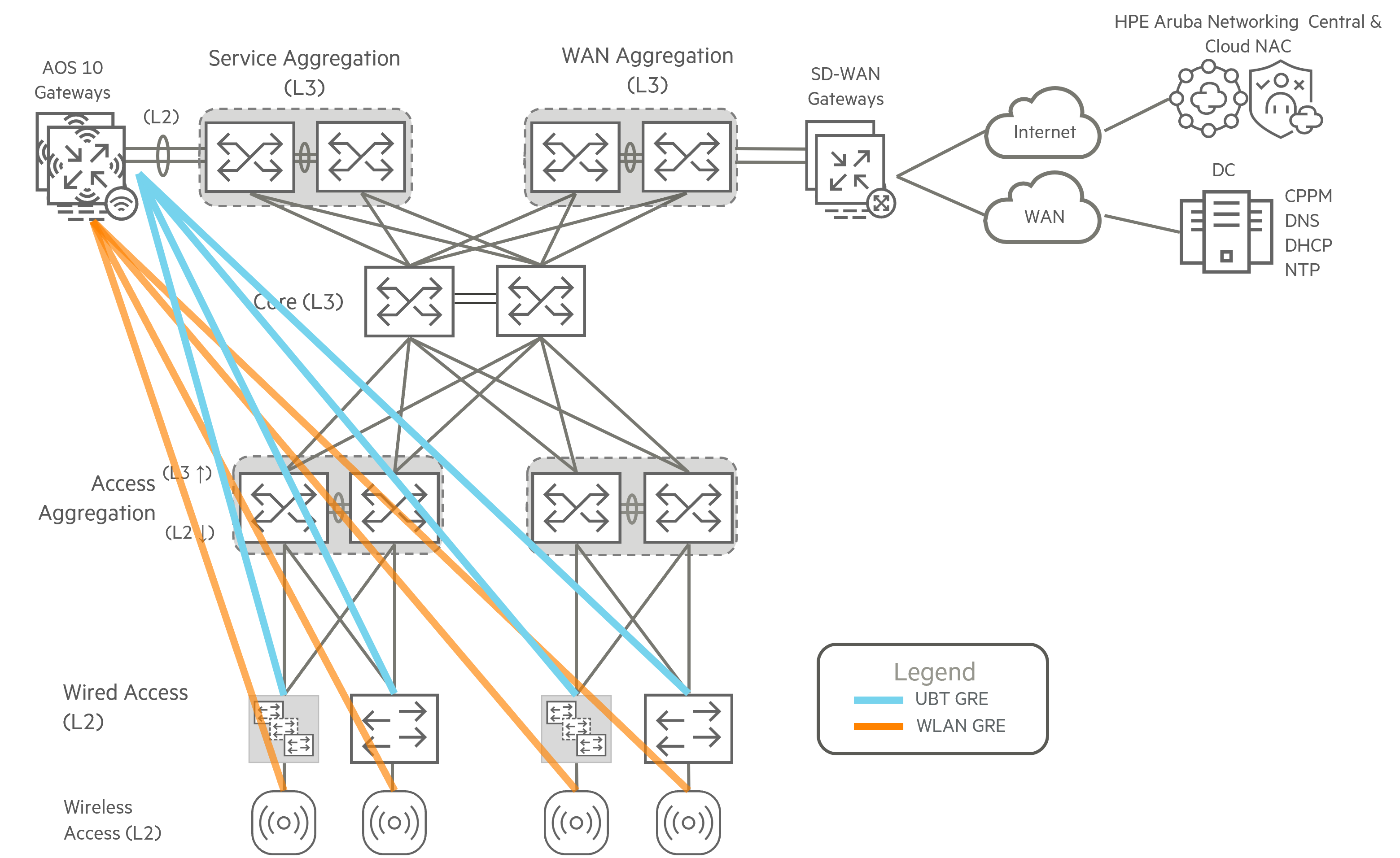

用户基础隧道(UBT)将集中策略执行扩展到有线客户端,通过移动网关集群应用基于角色的访问控制。该网关提供灵活且高性能的流量过滤,确保安全性和隔离的一致性。UBT 在 Layer 2 或 Layer 3 底层网络上运行,交换机建立 GRE 隧道连接到网关集群,类似于隧道化 WLAN 部署。客户端流量被映射到分配的角色,并放置在网关上的 Layer 2 VLAN 中,终止于服务汇聚交换机对。

虽然隧道化 WLAN 在技术上不属于 UBT,但在网络设计讨论中常与 UBT 一起考虑。由于两种架构都依赖于移动网关集群进行基于角色的策略执行和流量隧道,本章在相关内容中会提及无线组件,以提供完整的背景信息。

本章重点介绍校园网络的 UBT 设计,UBT 也广泛应用于分支环境。关于分支部署的详细信息,请参阅SD-Branch Design VSG。 其他 UBT 文档在AOS-10 Fundamentals Guide。

以下章节概述了部署 UBT 的关键设计考虑因素。

网关设计与扩展

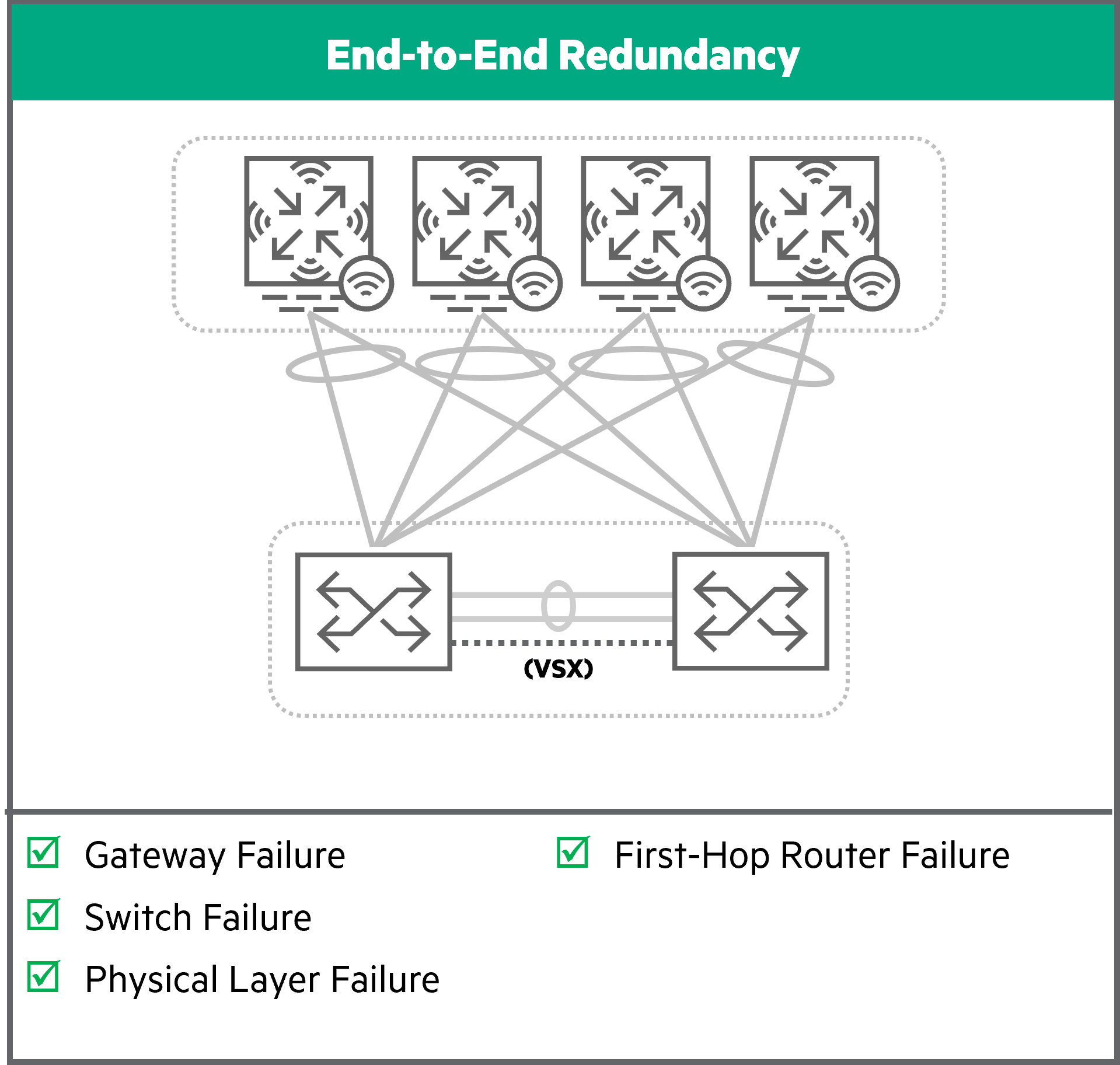

在为 UBT 设计网关集群时,评估容量和冗余需求至关重要。

许多客户最初根据其无线部署需求对网关集群进行规模规划,确保具有足够的容量支持接入点隧道和无线客户端流量。然而,随着组织扩展其网络分段策略,通常会引入 UBT 以将基于角色的访问控制扩展到交换机。在这一转变过程中,一个常见的疏忽是未能重新评估现有网关集群的规模。

每个集群的容量由网关型号、节点数量以及客户端和设备隧道的具体需求决定。例如,每个接入点和 UBT 交换机或堆叠都建立隧道连接到集群中,而每个有线或无线客户端设备在集群中消耗资源。这些规格,以及上行链路类型和总带宽等考虑因素,指导选择合适的网关型号。

在建立基础容量后,需确定额外节点的数量,以在维护事件或意外故障期间提供冗余。值得注意的是,这些额外节点在正常运行时也是活跃的,贡献用户流量容量。

使用AOS 10 Cluster Scale Calculator以指导集群设计并确定满足容量和冗余需求的最优节点数。通过精心规划和最大化可用资源,组织可以设计出具有弹性和高效性的 UBT 部署。有关规划网关集群的详细指南,请参阅AOS-10 Gateway Planning documentation。

多区域考虑因素

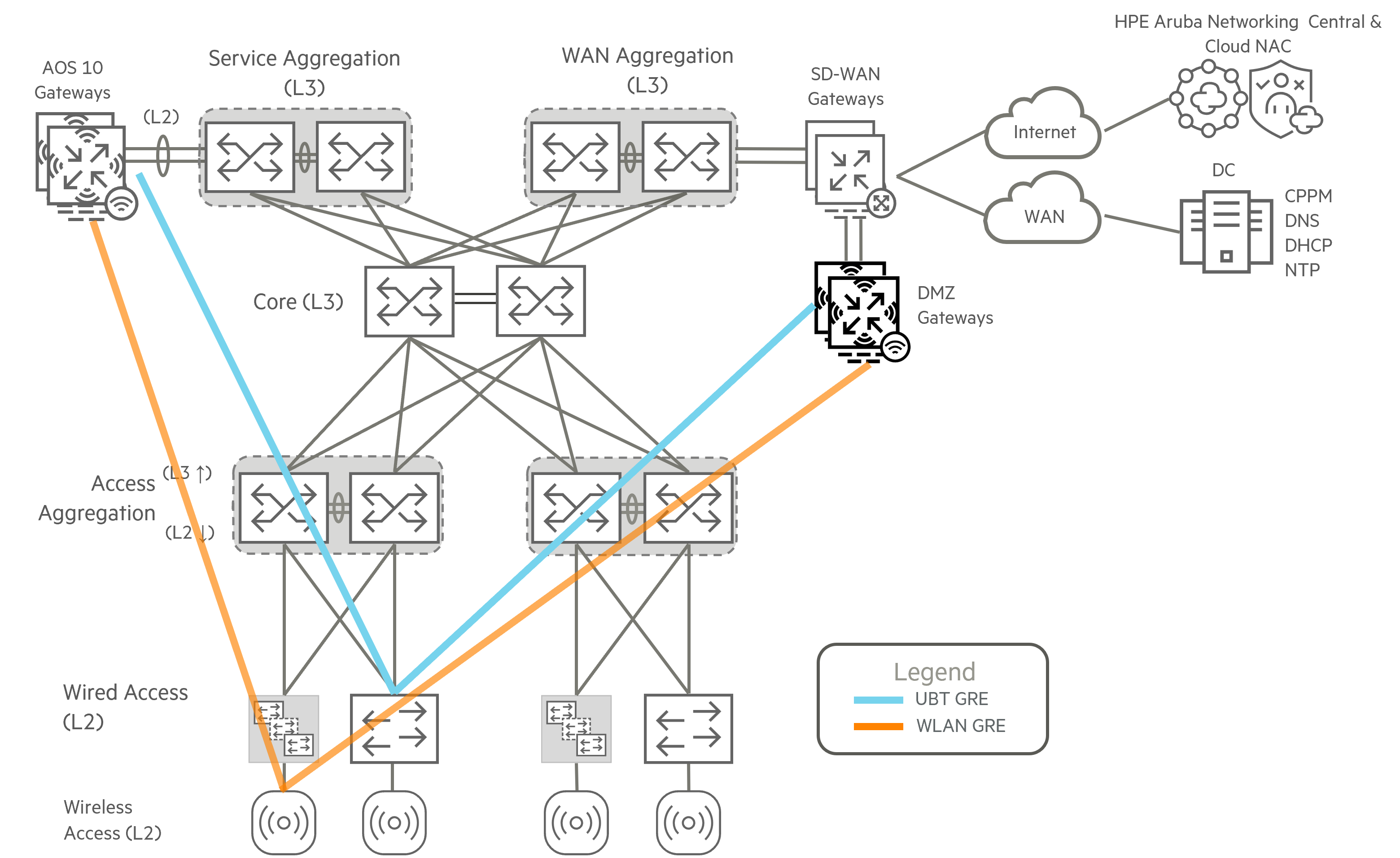

在UBT部署中,Multizone是一个重要的设计考虑因素,特别是在组织需要在多个管理域之间进行分段或在单一网络内维护不同策略执行区域的情况下。HPE Aruba Networking的Multizone架构允许接入点(AP)和交换机同时终止多个移动网关(Mobility Gateways)上的隧道,从而实现每个区域的不同安全策略、流量处理和用户分段。

在UBT部署中,Multizone在需要根据业务单元、法规要求或操作角色划分流量时尤为有用。例如,企业可能部署Multizone以隔离企业流量和访客流量,确保访客用户在DMZ中终止,而企业用户则通过隧道连接到内部网关。类似地,教育机构也可能利用Multizone对学生、教职员工和研究团队实施不同的网络策略,同时保持数据路径的隔离。

应评估预期的使用场景,并确认需求是否符合与不同网络段之间的独立策略控制相关的Multizone能力。如果UBT流量在单一管理域内管理,且策略执行一致,则可能不需要Multizone。然而,对于需要强策略隔离、法规遵从或多租户架构的环境,Multizone是一种强大的工具,能够增强UBT部署的灵活性。在设计带有Multizone的UBT部署时,应确保接入点(AP)和交换机具有对所有网关集群的可达性。

底层需求

良好的底层网络设计对于成功部署UBT至关重要,确保基础设施组件之间的可靠可达性。主要要求是管理接口和环回接口的连接,以及集群中网关的系统 IP 与 AP 和交换机之间的连接。

UBT在 Layer 2、Layer 3 或混合底层网络上运行。上图展示了传统的底层网络设计,其中 Layer 3 链路配置在接入层之上,而接入层则配置为 Layer 2。

AP-to-Gateway Reachability

对于隧道 WLAN,每个接入点(AP)与网关集群建立隧道。这要求接入点的管理 IP 与网关的系统 IP 之间具有一致的 IP 可达性。底层网络中的任何路由或防火墙策略都必须允许此通信。

Switch-to-Gateway Reachability

对于 UBT,每个交换机或交换机堆栈都会建立隧道到网关。这些隧道依赖于交换机的环回地址能够到达网关的系统 IP。环回地址确保了网络的稳定性,并避免由物理接口变更引起的中断。为了保持网络的可达性,通常需要通过 IGP(如 OSPF)或静态路由进行正确的路由配置。

Jumbo MTU Support

由于 UBT 依赖于 GRE 封装,底层网络必须支持 Jumbo MTU 以防止分片。建议的最小 MTU 至少为 1600 字节,以容纳 GRE 开销,同时确保高效的数据包转发。若未进行适当的 MTU 配置,分片可能导致性能问题、延迟增加以及用户体验下降。HPE Aruba Networking 建议在 AOS-10 网关和 AOS-CX 交换机上使用 MTU 值为 9198。

在设计底层网络时,应通过路径测试、正确的路由配置以及确保所有中间设备(交换机、防火墙和路由器)支持所需的 MTU 来验证这些考虑因素。

保留与扩展客户端 VLAN

在设计基于用户的隧道 VLAN 时,该 VLAN 可以配置为保留 VLAN(默认)或扩展 VLAN。这两种配置的选择会影响网络中 BUM(广播、未知单播和多播)流量的分发和复制。

-Reserved VLAN :在此配置中,VLAN 仅部署于网关,网关负责所有 BUM 流量的复制并将其转发至必要的客户端。由于其简便性和高效性,这种方法是大多数部署的推荐设计。

-Extended VLAN :当配置为扩展时,2层 VLAN 必须在网关和交换机上均存在,尽管它们之间不需要进行 trunking。在此设置中,BUM 流量会被转发到交换机,交换机随后在内部处理复制。

对于大多数部署,建议采用保留 VLAN 方法,因为它简化了流量管理。仅在需要支持大量 BUM 流量且依赖交换机的本地复制能力时,才应考虑扩展 VLAN 配置。

如果部署包含 IP 组播,请咨询 HPE Aruba Networking 账户团队以获取设计协助。

用户定义的角色

用户定义的角色是一组可配置的策略和属性,用于确定连接到 AP、网关和接入层交换机的客户端设备的网络访问权限。这些角色决定了策略执行点、安全策略以及网络中用户和设备的操作参数。

UBT

在 UBT 部署中,用户定义的角色有助于将流量重定向到相应的网关区域,并在网关处执行策略。这些角色根据来自 RADIUS 服务器(如 Central NAC 或 ClearPass Policy Manager)的认证结果分配给 UBT 客户端设备或用户。

用户定义的角色可以通过模板或 MultiEdit 配置编辑器在每个交换机配置组中创建、修改和应用。这些模板中定义了 UBT 区域配置、用户定义的角色以及网关角色映射。

接入层交换机作为认证器,负责应用角色分配。每个交换机上的用户定义角色包含属性,用于定义 UBT 流量的目标网关集群以及会话中分配的网关角色。交换机角色指示流量应转发到相应的网关区域,但不负责策略执行。所有策略的执行均在基于角色定义的 AOS-10 网关集群中完成。

port-access role EMPLOYEE

auth-mode client-mode

gateway-zone zone default gateway-role EMPLOYEE

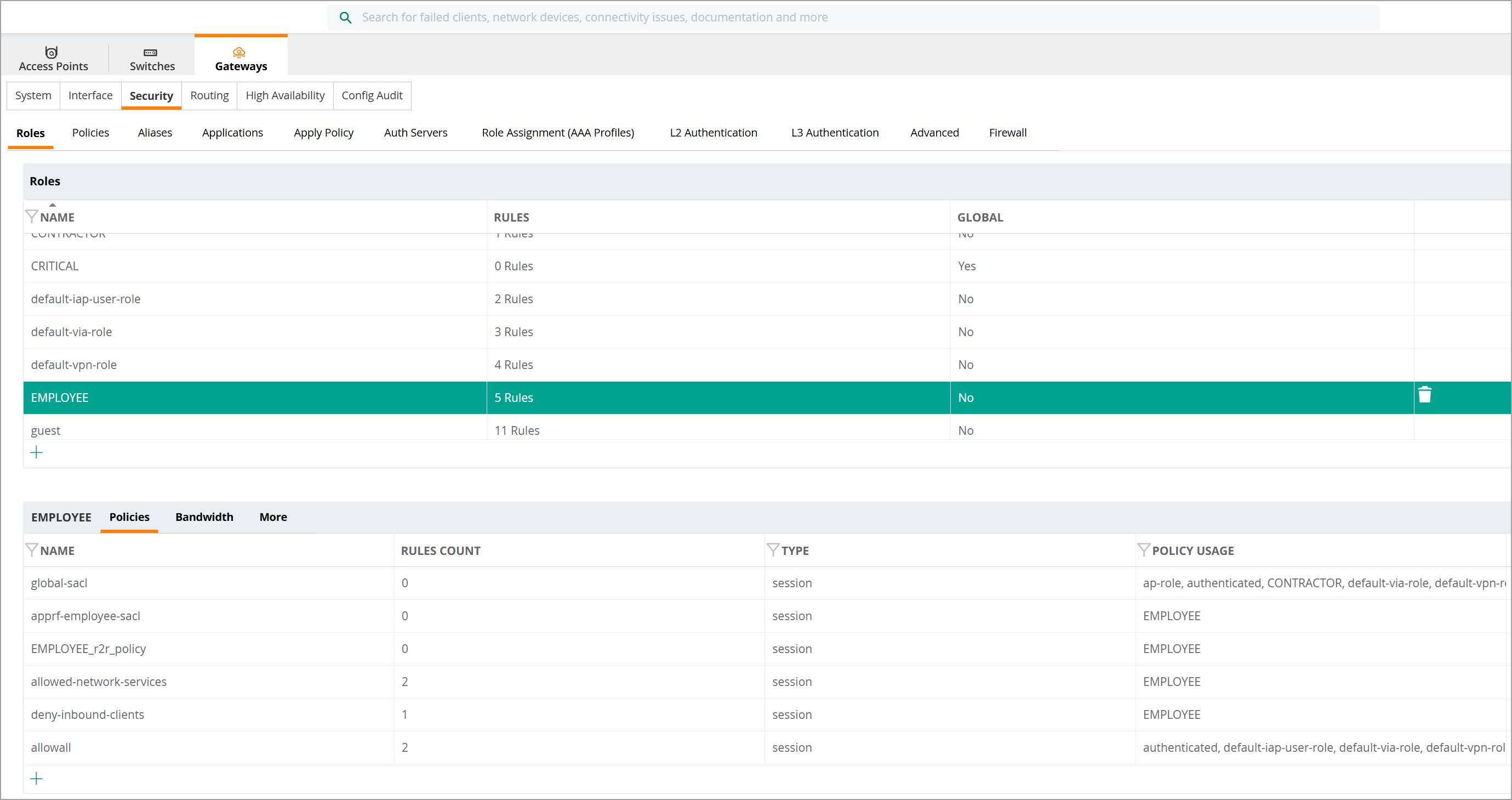

配置片段展示了接入交换机上的角色配置,该配置将流量重定向到 默认 网关区域,并在网关上应用 EMPLOYEE 角色。截图显示了在网关上配置的 EMPLOYEE 角色及其关联的策略,该策略将对流量进行相应的处理。

角色名称区分大小写,必须与参考设备上配置的名称完全一致。为简化操作并减少配置负担,角色名称应在交换机和网关之间保持一致,尽管在必要时也可以使用唯一的角色名称。

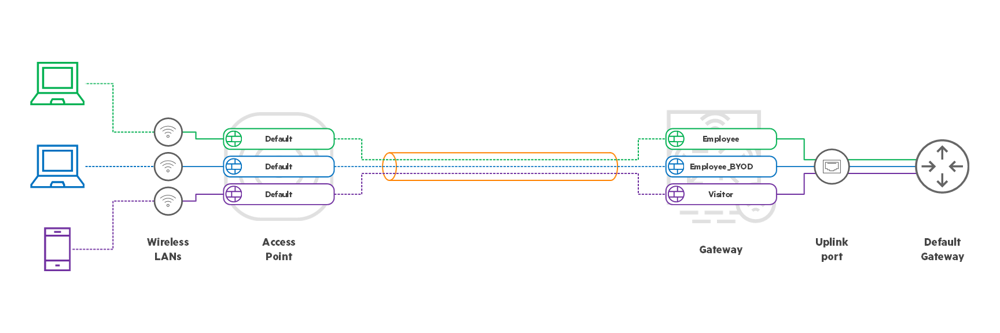

隧道化无线局域网

在隧道 WLAN 部署中,接入点(AP)将 RADIUS 认证请求转发至其分配的网关集群,后者随后将请求代理至配置的 RADIUS 服务器。RADIUS 服务器返回 Aruba-User-Role 属性。

AP 和网关都可以作为策略执行点,检查流量并根据每个分配角色相关联的网络访问策略做出转发或丢弃的决策。执行位置取决于在分配角色中定义的策略。在大多数隧道部署中,AP 分配一个具有 允许全部 策略的默认角色,允许流量转发,而网关上的用户定义角色则执行网络访问策略的强制执行。