文章目录

前言

例子使用ClearPass版本为6.6.5

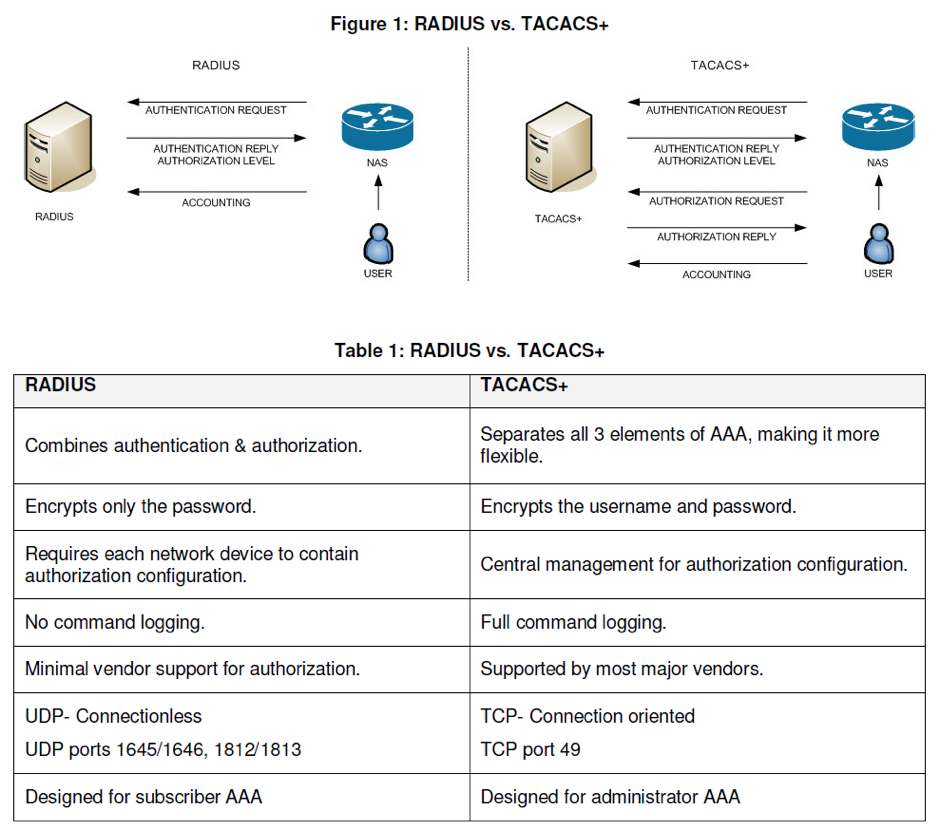

RADIUS vs TACACS+

RADIUS结合了身份验证和授权。RADIUS 服务器向客户端发送的访问接受数据包中包含授权信息。这样就很难分离身份验证和授权。

TACACS+使用分离 AAA 的 AAA 体系结构。这就使独立的身份验证解决方案仍然可使用 TACACS+ 进行授权和记帐。例如,使用TACACS+,就可以使用 Kerberos 身份验证和 TACACS+授权和记帐。NAS 在 Kerberos 服务器上经过身份验证后,它可以从 TACACS+ 服务器请求授权信息,而不必重新验证身份。NAS会通知 TACACS+ 服务器,它已经在 Kerberos 服务器上成功通过身份验证,然后服务器就会提供授权信息。

会话期间,如果需要进行额外的授权检查,则接入服务器会与 TACACS+服务器进行核对,确定是否授予了用户使用特定命令的权限。这样可以更好地控制用户能够在接入服务器上执行的命令,同时将授权机制与身份验证机制分离。

使用TACACS+方式对Controller进行登陆控制

从RADIUS与TACACS+的不同处我们可以看到,TACACS+可以进行用户动作的审计,下面说明下controller以及ClearPass上的配置。

Controller配置

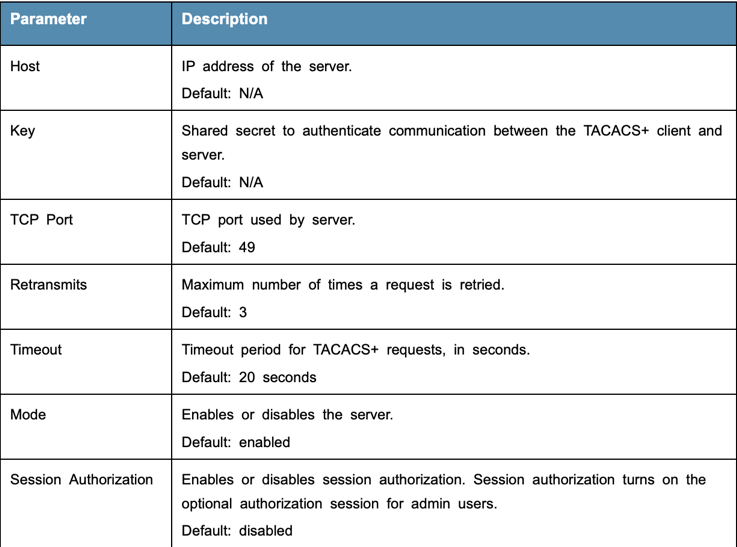

配置TACACS+服务器信息

aaa authentication-server tacacs clearpasslab1

host xx.xx.xx.xx

key xxxxxx

session-authorization配置Server-group

aaa server-group clearpasslab

auth-server clearpasslab1配置accounting

aaa tacacs-accounting server-group clearpasslab command configurationmode enable在对命令进行审计的时候可以选择

action Enable accounting of action commands

all Enable accounting of all commands

configuration Enable accounting of configuration commands

show Enable accounting of show commands登陆调用认证服务器

aaa authentication mgmt

default-role “read-only”

server-group clearpasslab

enable下表为TACACS+相关配置参数

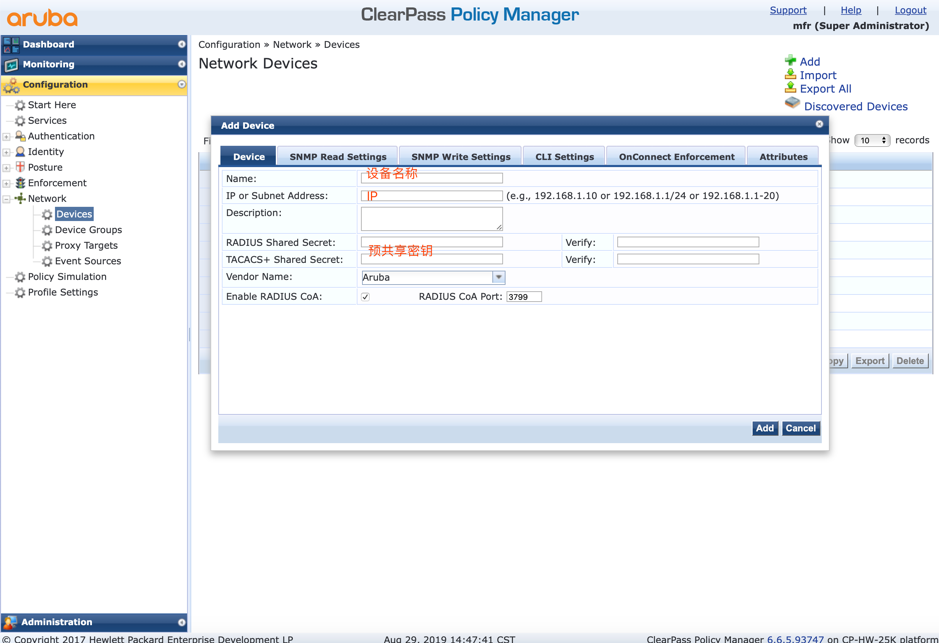

ClearPass配置

关联网络设备/设备组

登陆ClearPass Policy Manager,Configuration>Network>Devices,点击添加,输入相关信息

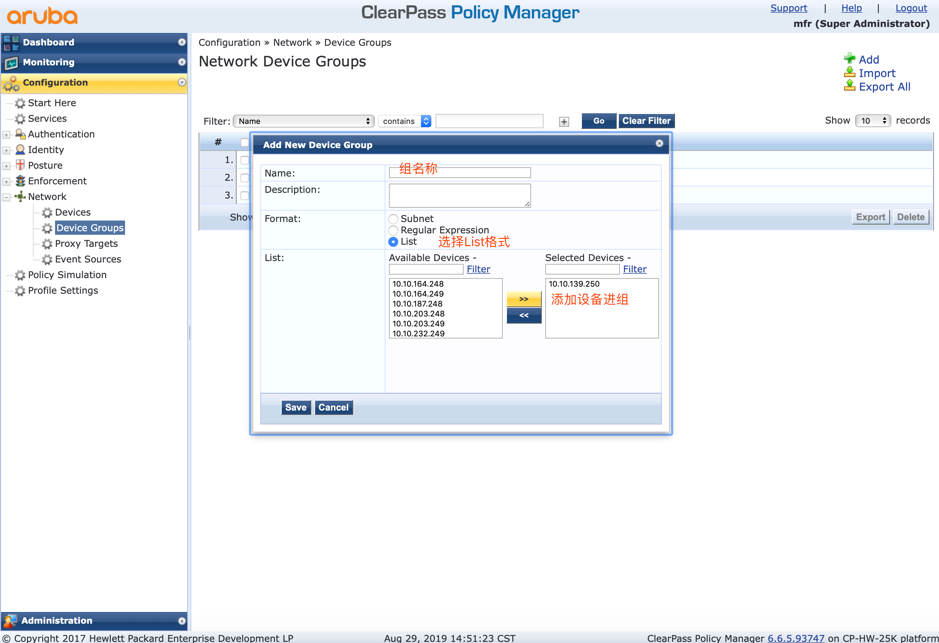

添加设备进设备组

Configuration>Network>Device Groups,点击添加,将设置好的设备拉进设备组。

配置服务

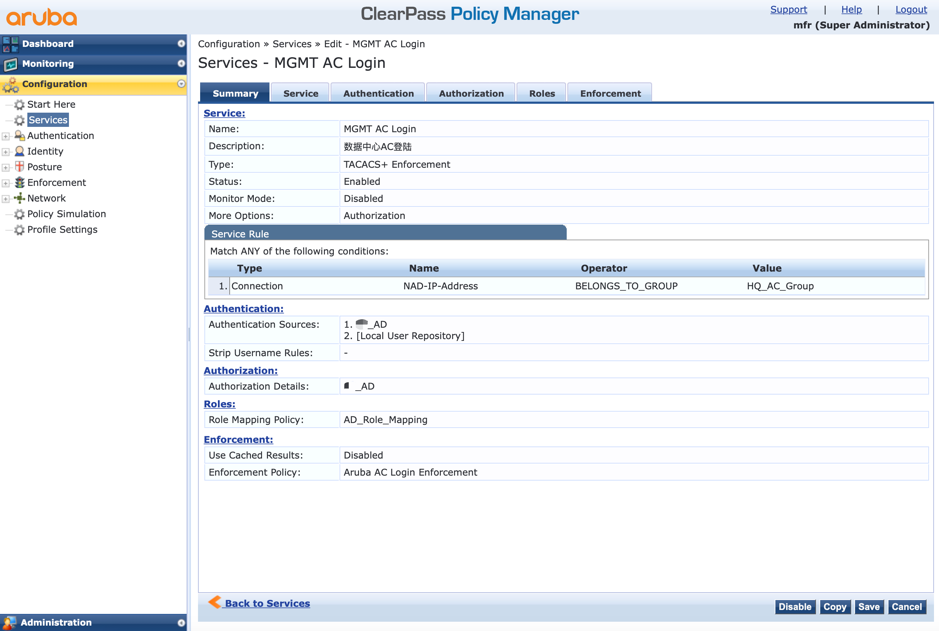

服务概览,服务规则调用设置好的关联设备组,类型选用为TACACS+ Enforcement,并且勾选授权,启用Role-Mapping对不同角色赋予不同设备管理权限,调用AD作为认证源以及授权源,当然也可使用CPPM自带的数据库作为认证源。

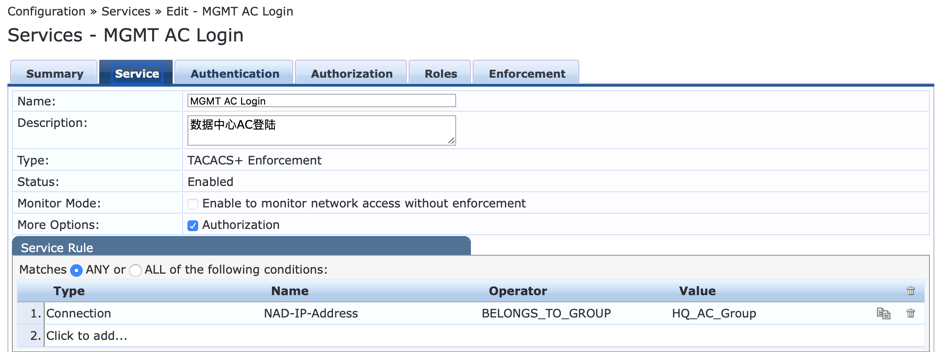

服务匹配规则

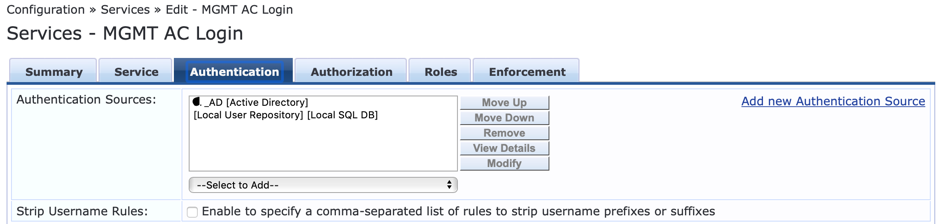

调用认证源(需提前添加好认证源)

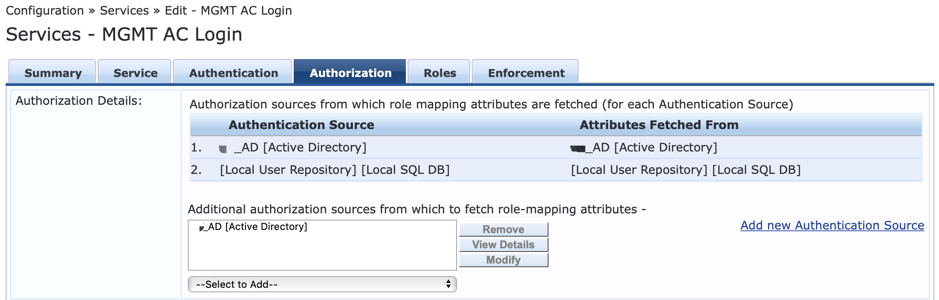

调用授权源

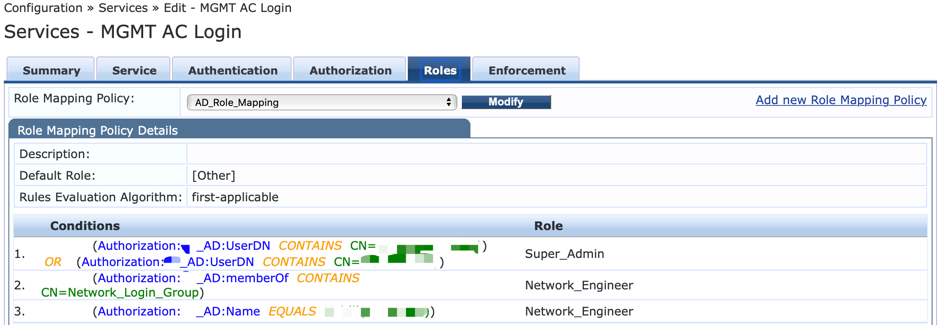

设置Roles-Mapping

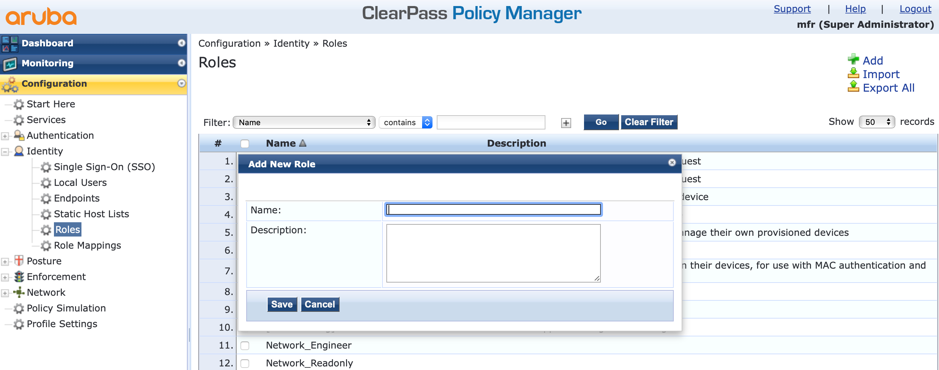

在Configuration>Identity>Roles添加角色

在Configuration>Identity>Role Mappings配置角色派生策略,如上面Roles概览。

调用强制执行策略

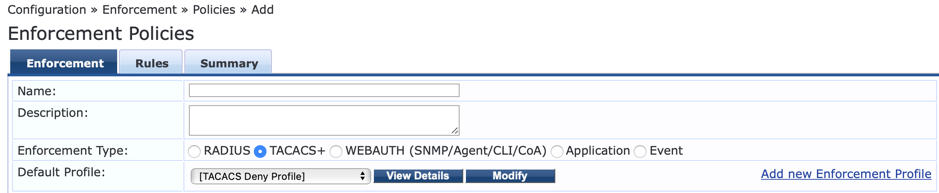

在配置策略时,应注意Enforcement的类型,应选用TACACS+,然后调用默认策略为deny

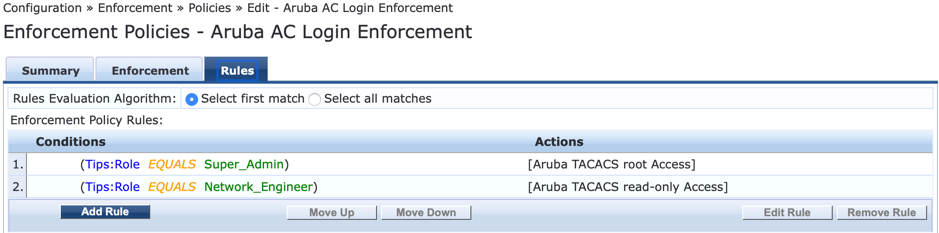

调用条件匹配动作

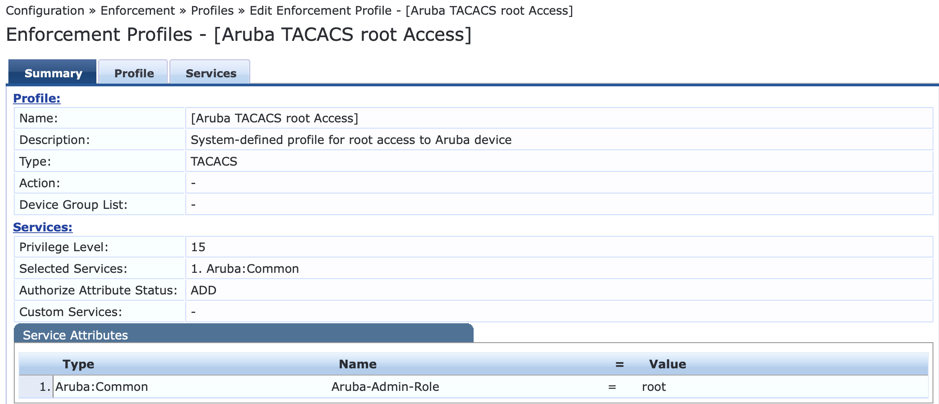

CPPM已内置好TACACS相关Admin profile

查看profiles,可以发现,执行了相关策略后,CPPM会返回Aruba-Admin-Role的数值给回NAD

这样在NAD那边就可以根据我们做的策略不同用户对应不同角色拿到相关管理权限。

在Monitoring>Live Monitoring>Accounting可以看到用户在设备上做的操作日志。

使用RADIUS方式对Controller进行登陆控制

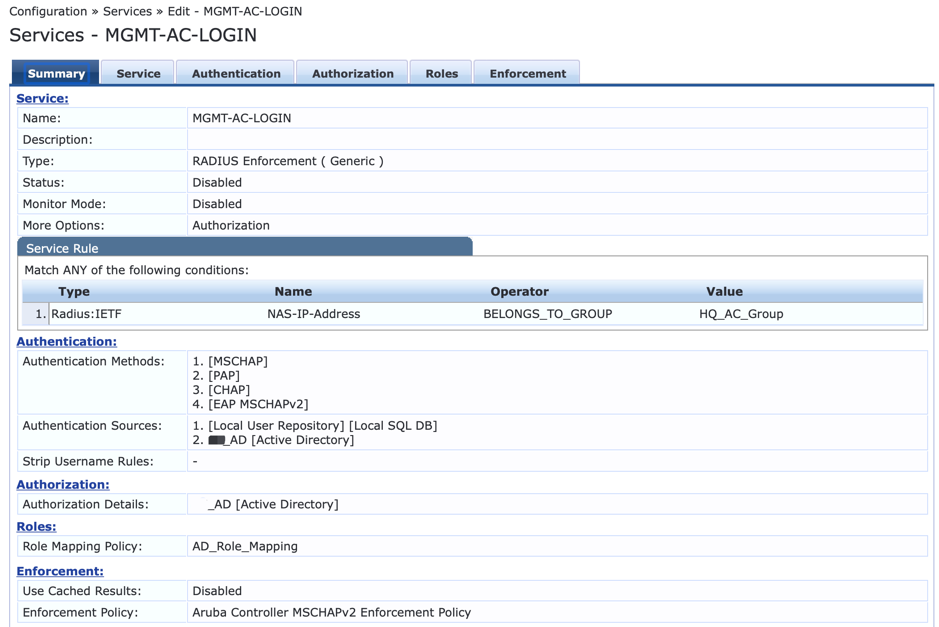

配置流程与TACACS+方式一样,在选择服务类型时选用RADIUS方式,选用认证方式为MSCHAPv2。Controller上也要启用RADIUS服务器作为认证服务器。

配置概览如下:

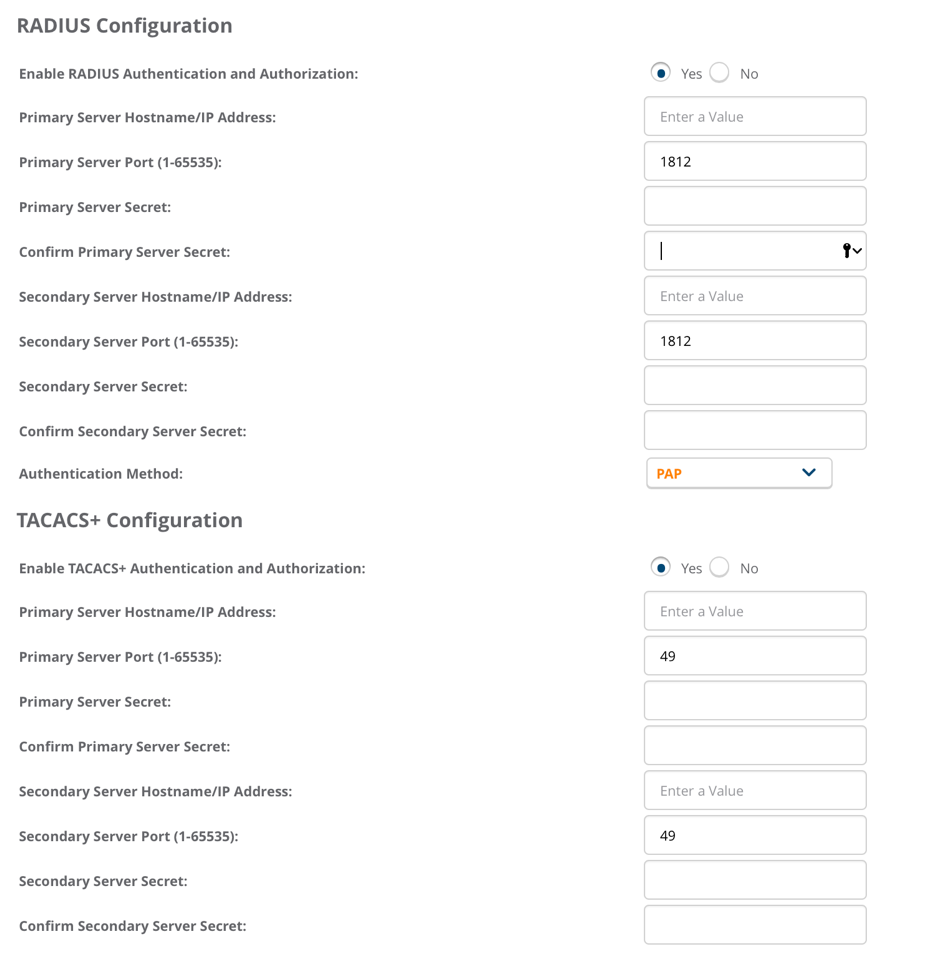

AirWave启用外部认证进行用户登陆

AirWave同样能使用RADIUS/TACACS+进行用户登陆控制

AMP Setup>Authentication

配置相应服务器信息,CPPM配置与上例相同。

有没有clearpass提供个H3C交换机接入的tacas案例?

Hi,你的H3C TACACS对接成功了吗

有没有python脚本可以登陆管理MM和MD?

我有发一个对接的文档,主要是Profile中的配置有所区别

学习中,赞一个