有许多不同的方法可以用来认证无线客户端。其中一些方法已经过时,存在安全漏洞。它们已被更新、更安全的身份认证方法所取代。

在本文中,我们将讨论最常用的身份认证方法。

开放式身份认证

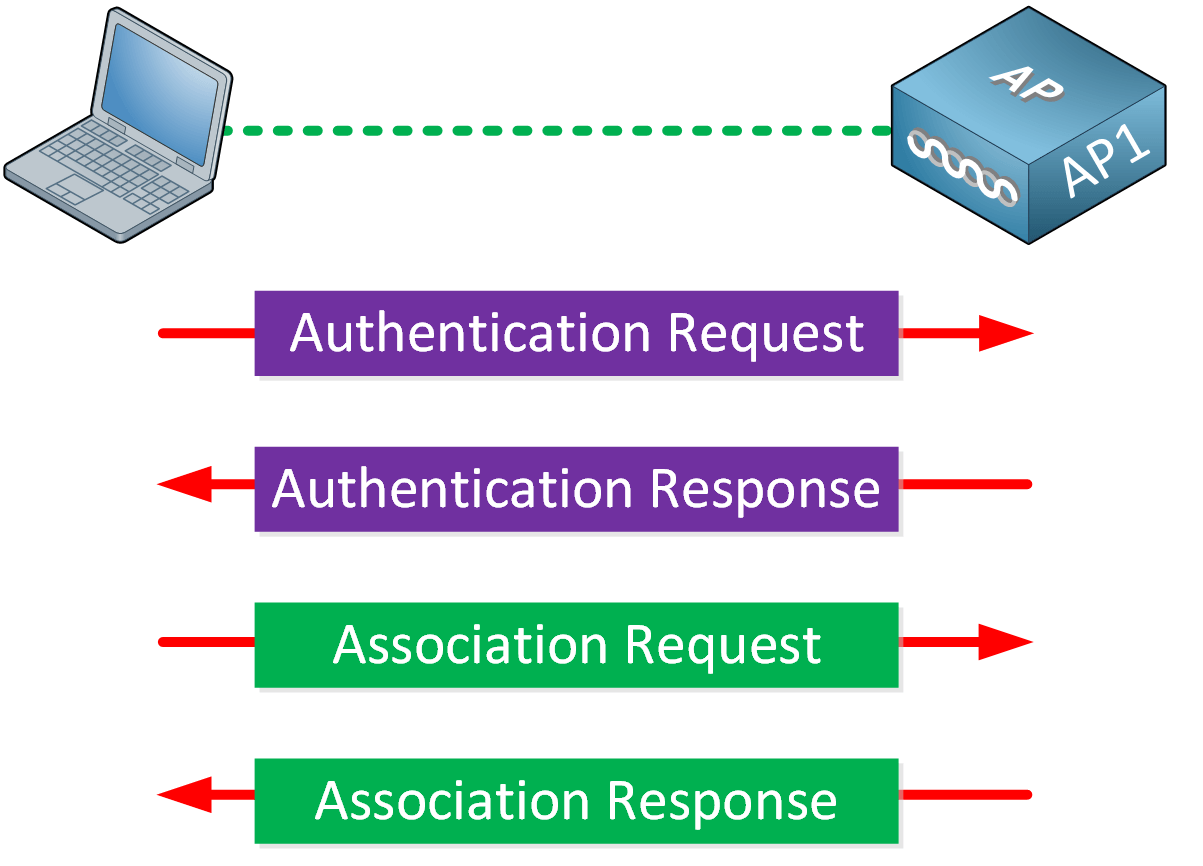

开放式身份认证是首个 802.11 标准中的两种身份认证方法之一。顾名思义,开放式身份认证为无线网络提供开放式身份认证。无线客户端向接入点发送认证请求,接入点会毫无疑问地接受。你不需要预共享密钥或凭证。通过身份认证后,无线客户端与接入点建立联系。

使用开放式身份认证并不自动意味着完全没有身份认证。你仍然可以在另一个层面上对无线用户进行身份认证。如果你曾在机场、酒店或快餐店使用过公共无线网络,你就会明白我在说什么。

你可以顺利地连接到网络,但一打开浏览器,就会看到一个必须输入凭据的网页。在输入密码之前,所有流量都会被阻止。在无线层面上,没有认证,但在上层有认证。

WEP

有线等效保密(WEP)是一种安全算法,也是首个 802.11 标准支持的第二种身份认证选项。WEP 背后的理念是使无线网络与有线链路一样安全。WEP 使用RC4 密码算法对每个帧进行加密,使窃听者无法读取内容。

该算法使用 WEP 密钥创建其他加密密钥,每个无线帧一个。当发送方和接收方使用相同的 WEP 密钥时,他们就能解密对方的帧。

WEP 支持两种认证方法:

- 开放式认证

- 共享密钥认证

使用开放式身份认证时,无线客户端不提供任何凭证。这和我之前描述的开放式身份认证是一样的。无线客户端可以顺利地认证接入点。我们只使用 WEP 加密来加密数据帧。

使用共享密钥身份认证时,我们也使用 WEP 密钥进行身份认证和加密。你可以用它来测试无线客户端是否拥有正确的密钥。接入点向无线客户端发送一个随机挑战。客户端用 WEP 加密挑战短语,并将结果发送给接入点。接入点将客户端的结果与自己的结果进行比较,看两端是否使用相同的 WEP 密钥。如果不是,无线客户端就无法与 AP 关联。

WEP 密钥为 64 或 128 位,由 10 或 26 个十六进制数字组成。密钥越长,唯一比特数越多,加密效果越强。

有时你会看到 WEP 使用 40 位或 104 位加密。WEP 使用密钥(由用户配置)和 24 位初始化矢量(IV)。IV 也是以纯文本形式传输的,因此有些供应商提到 WEP 使用 40 位或 104 位加密,不包括 24 位 IV。

遗憾的是,WEP 是一个失效的协议。最初的 802.11 标准是 1999 年制定的。研究人员在 2001 年发现了其中的一些弱点,从而使解密任何 WEP 加密通信和检索预共享密钥变得非常容易。

2004 年,802.11i 修正案正式废除了 WEP。

802.1X/EAP

最初的 802.11 标准只支持开放式身份认证和 WEP。现在是采用更安全的身份认证方法的时候了。

IEEE 没有在 802.11 标准中添加新的身份认证方法,而是选择了可扩展身份认证协议 (EAP) 框架来添加新的身份认证选项。EAP 具有多种身份认证方法可以使用的功能,并与基于端口的 802.1X 访问控制集成。

启用 802.1X 的端口会限制对网络的访问,直到客户端成功通过身份认证。对于无线网络来说,这意味着无线客户端可以与接入点建立联系,但在认证成功之前不能做任何其他事情。

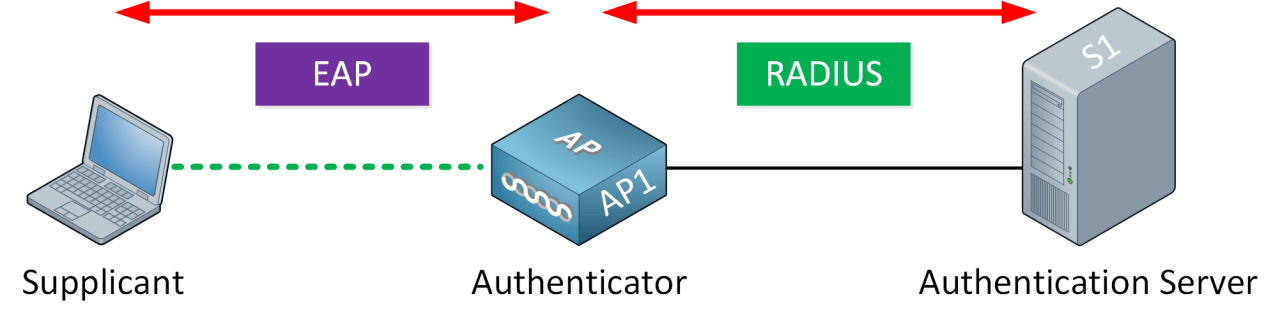

下面是 802.1X EAP 身份认证的示意图:

有三种设备角色:

- 请求者–Supplicant

- 认证器–Authenticator

- 认证服务器–Authentication Server

申请者(无线客户端)使用开放式身份认证并与接入点关联。但这并没有结束,支持者会与外部认证服务器通信,以认证自己的身份。认证服务器通常是RADIUS 服务器。中间的认证器是接入点或 WLC,它会阻止除认证流量外的所有流量。当身份认证服务器认证了终端用户的凭证后,身份认证器就会解除对流量的封锁,并允许所有无线流量。

现在,您已经了解了 802.1X/EAP 的基本原理,让我们来看看一些常用的 EAP 身份认证方法。

LEAP

思科开发了一种名为 “轻量级 EAP (LEAP)“的专有无线身份认证方法,试图创建一种比 WEP 更安全的身份认证方法。它有两个特点:

- 动态 WEP 密钥

- 相互认证

LEAP 允许客户端重新认证。客户端每次重新认证时,都会收到一个新的 WEP 密钥。这背后的原理是,临时 WEP 密钥的寿命不足以被破解。

通过相互认证,客户端发送用户名和密码。客户端和身份认证服务器还会互相发送一条挑战信息。当它们能解密对方的信息时,就完成了相互认证。

LEAP 的一个问题是,它使用的是 MS-CHAP 的修改版,这是一种弱认证协议。如果使用弱密码,就很容易受到离线攻击。用户应该使用强密码,但这种情况并不常见,因为强密码很难记住。

你仍然可以配置 LEAP,但不应该再使用它。还有更安全的 EAP 选项。

EAP-FAST

思科开发了另一种 EAP 方法,称为EAP Flexible Authentication by Secure Tunneling(EAP-FAST)。

EAP-FAST 通过交换由身份认证服务器生成的共享秘密来保护凭证。该共享秘密称为受保护访问凭证 (PAC),用于相互认证。共有三个阶段:

- 第 0 阶段:认证服务器生成 PAC 并将其传输给无线客户端(支持者)。

- 第 1 阶段:认证服务器和请求者相互认证,并协商 TLS 隧道。

- 第 2 阶段:终端用户通过 TLS 隧道进行身份认证。

我们有两个身份认证过程,一个是内部身份认证证,另一个是外部身份认证:

- 第一个身份认证用于建立 TLS 隧道。

- 第二次身份认证发生在 TLS 隧道内部,我们用它来认证终端用户。

要使 EAP-FAST 正常工作,需要一个 RADIUS 服务器。不过,RADIUS 服务器也需要充当 EAP-FAST 服务器,因为它需要生成 PAC。如果你的网络中已经有了 Cisco Secure Access (ACS) 或 Identity Services Engine (ISE),那么 EAP-FAST 可能是一个选择。

PEAP

与 EAP-FAST 类似,受保护 EAP (PEAP) 也使用内部和外部身份认证。不过,在外部身份认证时,身份认证服务器会向请求者出示数字证书,而不是 PAC。

我们可以使用证书来认证无线网络是否合法。只要终端用户不信任证书,就不会接受证书,这有助于防止终端用户连接到非法接入点。终端用户不应负责检查证书是否合法。对终端用户来说,检查证书的有效性是一件困难的事。相反,你应该对无线客户端的操作系统进行配置,使其只信任特定的证书,并且只连接到具有匹配证书的受信任无线网络。

如果无线客户端接受数字证书,请求者和认证服务器就会建立 TLS 隧道。我们可以使用多种协议(包括 MS-CHAPv2)通过 TLS 隧道对终端用户进行身份认证。

PEAP 是一种常用的无线身份认证方法。你只需要认证服务器的证书,而不需要无线客户端的证书。这使得 PEAP 的实施非常容易。

EAP-TLS

PEAP 使用数字证书对身份认证服务器进行身份认证,但客户端需要通过 MSCHAPv2 或 2GTC 进行身份认证。

EAP-TLS 则更进一步,要求认证服务器和每个客户端都有一个证书。 认证服务器和请求者使用这些证书相互认证。

一旦认证成功,就通过 TLS 隧道交换加密密钥材料。

EAP-TLS 是最安全的无线身份认证方法,但实施起来很有难度:

- 你需要一个公钥基础设施(PKI)来生成证书。

- 你需要向客户端注册证书。

- 当攻击者窃取客户端设备时,你需要撤销证书。

如果只有几台设备,可以手动生成、注册和撤销证书。如果你有数百台设备,这就不是一个可扩展的解决方案。你需要一个能自动创建和注册证书的解决方案。

并非所有无线客户端都支持 EAP-TLS。现代 Windows、Apple、Linux 和 Android 设备都没有问题。医疗设备等特定无线设备可能不支持 EAP-TLS。

总结

下面是本课的概述:

- 开放式身份认证是首个 802.11 标准的两种身份认证方法之一。

- 无线客户端发送认证请求,接入点总是接受该请求。

- WEP 是第一个 802.11 标准的第二种认证方法。

- WEP 支持两种认证方法:

- 开放式身份认证(我们只使用 WEP 进行加密)。

- 共享密钥认证(检查无线客户端和 AP 是否使用相同的密钥)。

- WEP 使用 64 位或 128 位密钥。

- WEP 不安全。不应再使用。

- WEP 支持两种认证方法:

- 无线网络也可以使用 802.1X 和 EAP 进行身份认证。

- 802.1X 限制网络访问,直到身份认证成功。

- 802.1X 使用三种设备:

- 申请人(无线设备)

- 认证器(接入点或 WLC)

- 认证服务器(通常是 RADIUS 服务器)

- 最常见的 EAP 方法有:

- LEAP

- 思科专有方法。

- 使用动态密钥和相互认证。

- EAP-FAST

- 使用称为 PAC 的共享秘密进行相互认证。

- 建立 TLS 隧道,然后通过 TLS 隧道认证用户凭证。

- PEAP

- 与 EAP-FAST 类似,但在认证服务器上使用数字证书。

- 无线客户端认证证书并决定是否信任无线网络。

- 通过 TLS 隧道认证用户凭证。

- EAP-TLS

- 在身份认证服务器和无线客户端上使用数字证书。

- 最安全的认证方法,但也是最复杂的选项。

- LEAP