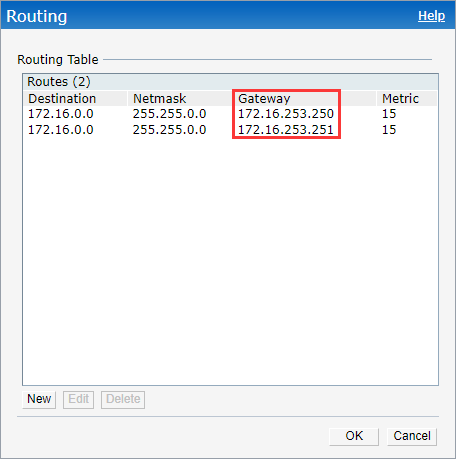

在Aruba IAP-VPN架构下,流量是本地转发还是经由IPSec隧道至总部由IAP配置的routing profile决定:

802.1X和RFC 3576流量的处理

最佳实践:启用RADIUS代理 (RADIUS Proxy,RDP)

没有启用RDP:

RADIUS流量会使用IAP的本地IP作为源IP地址

启用RDP之后:

如果客户端802.1X认证的服务器位于总部,RADIUS流量会使用IPSec隧道的inner IP地址作为源,因此inner ip地址在总部必须是可路由的。如果inner IP地址在总部不可路由,则可以配置RADIUS流量执行sNAT,使用控制器IP地址作为源IP发送RADIUS流量。 如果需要RFC 3576,则必须配置inner IP地址在总部是可路由的,因为RFC 3576的流量是由RADIUS服务器发起的。

如果客户端802.1X认证的服务器位于本地,则RADIUS流量会使用VC的IP地址作为源IP地址。

VPN客户端角色

控制器会为成功建立IPSec隧道的每个VPN客户端分一个用户角色,此用户角色在VPN Authenticaiton Profile中定义,控制器上默认有4个VPN Authenticaiton Porfile:

• default:用于第三方VPN客户端;

• default-cap:用于CAPs

• defualt-rap:用于RAPs

• defualt-iap:用于IAPs

IAP成功认证和授权之后,控制器会分配一个定义在default-iap中的默认用户角色default-vpn-role,此预定义的用户角色下只有一条allow-all的策略

配置示例: ip access-list session src-nat-auth-traffic any host <radius-server-ip> src-nat any any any permit user-role iap-role access-list session src-nat-auth-traffic aaa authentication vpn default-iap default-role iap-role

# IAP成功建立IPSec隧道之后,会被分配用户角色iap-role,RADIUS流量会执行源NAT,其它所有流量通过。

# 修改需要VPN Profile中的default-role需要安装PEFV License

DNS流量的处理

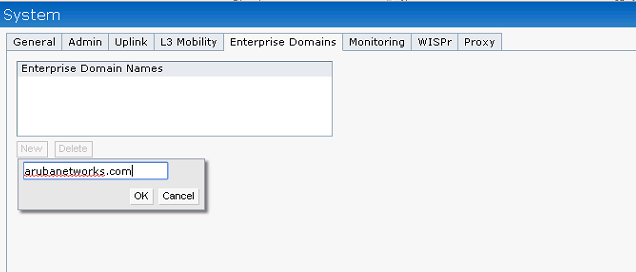

企业域决定了客户端的DNS请求流量是否通过IPSec tunnel去往总部,以客户端拿到的DNS地址进行解析。

如果配置了企业域arubanetworks.com; 则所有arubanetworks.com域名的DNS请求流量将通过IPSec Tunnel去往总部,以客户端的DNS地址进行解析; 其他DNS流量请求,则以IAP的DNS地址进行解析;

如果配置了企业域 *,则所有DNS请求流量都通过IPSec Tunnel去往总部,以客户端的DNS地址进行解析;

好文