“Blast RADIUS”攻击是RADIUS协议中的一个重大漏洞,攻击者利用其加密元素创建哈希碰撞,从而实现未授权访问。这一漏洞强调了对网络管理和认证服务实施更高安全措施的迫切需求。

RADIUS/UDP 如何工作?

RADIUS 是 Remote Authentication Dial-In User Service(远程身份验证拨入用户服务)的缩写,是一个行业标准网络协议,由一家名为 Livingston Enterprises 的公司于 1991 年开发,并于 1997 年成为 IETF 标准 RFC 2058。

在现代部署中,RADIUS 通常用于基于 IEEE 802.1X 端口的网络访问控制系统,以管理授权有线和无线用户的身份验证、授权和记账(AAA)。这些控制可用于防止未经授权访问服务,如局域网(LAN),或限制授权用户在网络内的访问。

RADIUS 的默认实现依赖 UDP 作为其标准传输协议。UDP 端口 1812 是官方为 RADIUS 分配的端口号。

RADIUS 客户端/服务器模式由哪些部分组成?

RADIUS 基本上由三个主要部分组成:

- 网络访问服务器(NAS):作为身份验证服务器客户端运行的实体(即 RADIUS 客户端)。

- 申请人(Supplicant):网络接入服务器正在验证的实体(即用户)。

- 身份验证服务器(Authentication Server):为网络访问服务器提供身份验证服务的实体(即 RADIUS 服务器)。

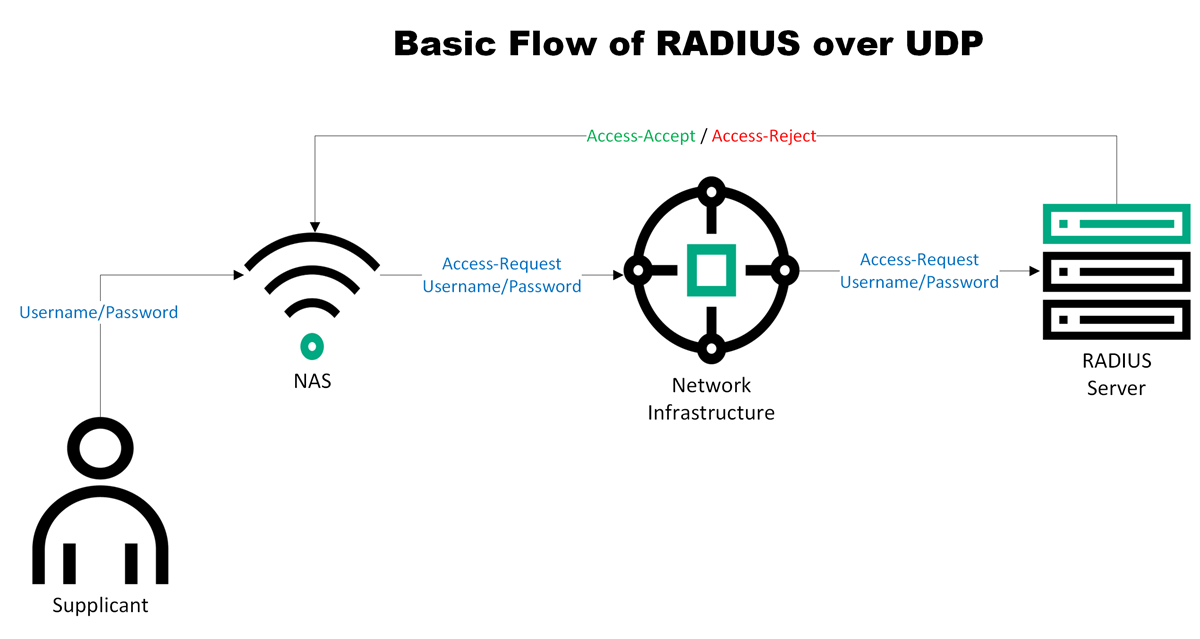

通过 UDP 传输 RADIUS 的基本流程如下:

- 申请人向 NAS 提交验证信息(即用户名/密码)

- NAS 创建 RADIUS 访问请求,其中包含 NAS-标识符、NAS-端口、用户名和用户密码(使用 MD5 消息摘要算法生成密码的 128 位消息摘要)等属性,并通过网络提交给 RADIUS 服务器。RADIUS 服务器收到访问请求后,会验证 NAS。

- RADIUS 服务器会查询数据库(本地或远程),以匹配 NAS 提供的支持者信息。如果所提供的信息符合所有必要条件(如正确的凭证),RADIUS 服务器将以 “接受访问”(Access-Accept)信息做出响应,允许用户访问网络资源。如果不符合条件,它将回复一个 Access-Reject 信息,拒绝用户访问。

RADIUS/UDP 进程如何受到威胁?

传统的 RADIUS 只对用户密码进行加密,根据用户密码和 NAS 与 RADIUS 服务器之间的共享秘密组合生成唯一的哈希值。RADIUS 数据包头部有几个字段可接受任意数据。拥有网络权限的攻击者可以拦截 UDP。通过操纵这些任意数据字段,攻击者可以伪造一个有效的响应数据包,然后返回给 RADIUS 客户端。然后,RADIUS 客户端会授权主机访问网络资源,就像对手知道有效的用户名/密码凭证一样。这就是Blast RADIUS攻击的本质。

针对 Blast RADIUS 攻击,有哪些基于 NAC 的防御措施?

HPE Aruba Networking ClearPass NAC解决方案在6.12.2和6.11.9版本中引入了配置选项,要求将Message-Authenticator属性作为第一个RADIUS属性进行包含。当启用此选项时,ClearPass将拒绝任何未将Message-Authenticator属性作为第一个属性的请求或动态授权事务(例如断开消息或授权变更)。

整个 Blast RADIUS 攻击都依赖于通过 UDP 发送 RADIUS 数据包。因此,建议将RADIUS配置为通过TCP进行通信,并使用TLS加密数据传输。这种通过TCP和TLS加密的RADIUS称为RadSec。使用RadSec可以有效降低此漏洞带来的风险,因为它防止攻击者对无状态的UDP数据包进行中间人攻击。如果攻击者试图对RadSec TCP流进行中间人攻击,连接将因TLS提供的加密保护而失败。

作为另一层防御措施,将网络管理服务隔离到专用的“管理VLAN”中也至关重要。对该VLAN的访问应严格控制,所有授权尝试应记录到中央日志服务中。由于“Blast RADIUS”攻击针对加密元素以创建哈希碰撞,因此实施增强的安全配置显得尤为重要。HPE Aruba Networking ClearPass NAC解决方案通过强制要求Message-Authenticator属性,为所有传入请求增加了一层验证。

在高风险或漫游环境中,实施RADIUS over TLS是一项关键策略。通过将RADIUS数据包封装在TLS中,组织可以有效降低对基于MD5的身份验证的攻击风险,向现代化的基于证书的信任模型迈进。这种方法结合网络分段实践,如隔离管理VLAN,提供了对协议级攻击的强大防御,增强了网络接入控制框架的安全性和完整性。

RADIUS over TLS的主要优势在于为对等方之间的通信提供安全保障。该规范的最重要用途在于漫游环境中,RADIUS数据包需要通过不同的管理域和不受信任的潜在恶意网络进行传输。RADIUS over TLS将整个RADIUS数据包负载封装在TLS流中,从而降低了对MD5攻击的风险。RADIUS over TLS的新特性使得不再需要使用IP地址和共享MD5密钥来识别其他对等方,从而允许使用更现代的信任模型,例如通过检查证书的颁发者和其他证书属性来验证证书。

综上所述,利用网络接入控制(NAC)来保护免受“Blast RADIUS”攻击的影响是至关重要的。通过实施增强的安全配置、使用RADIUS over TLS以及网络分段实践,组织可以有效地增强其网络安全性,确保网络管理和认证服务的完整性。