无线网络是复杂的;需要许多技术和协议来为终端用户提供稳定的无线网络。通过空气传输数据听起来也很可怕,因为每个人都可以监听。

有线网络让人感觉安全;毕竟,你无法轻易监听这种通信。你可以连接到一个交换机端口,但你能看到的唯一单播通信是你计算机与交换机之间的通信。不过,你会看到来自VLAN内的多播和广播通信。

任何人都可以看到通过空气传输的数据,这就是无线安全如此重要的原因。有人可能会监控无线流量,而你甚至不会注意到这种情况的发生。

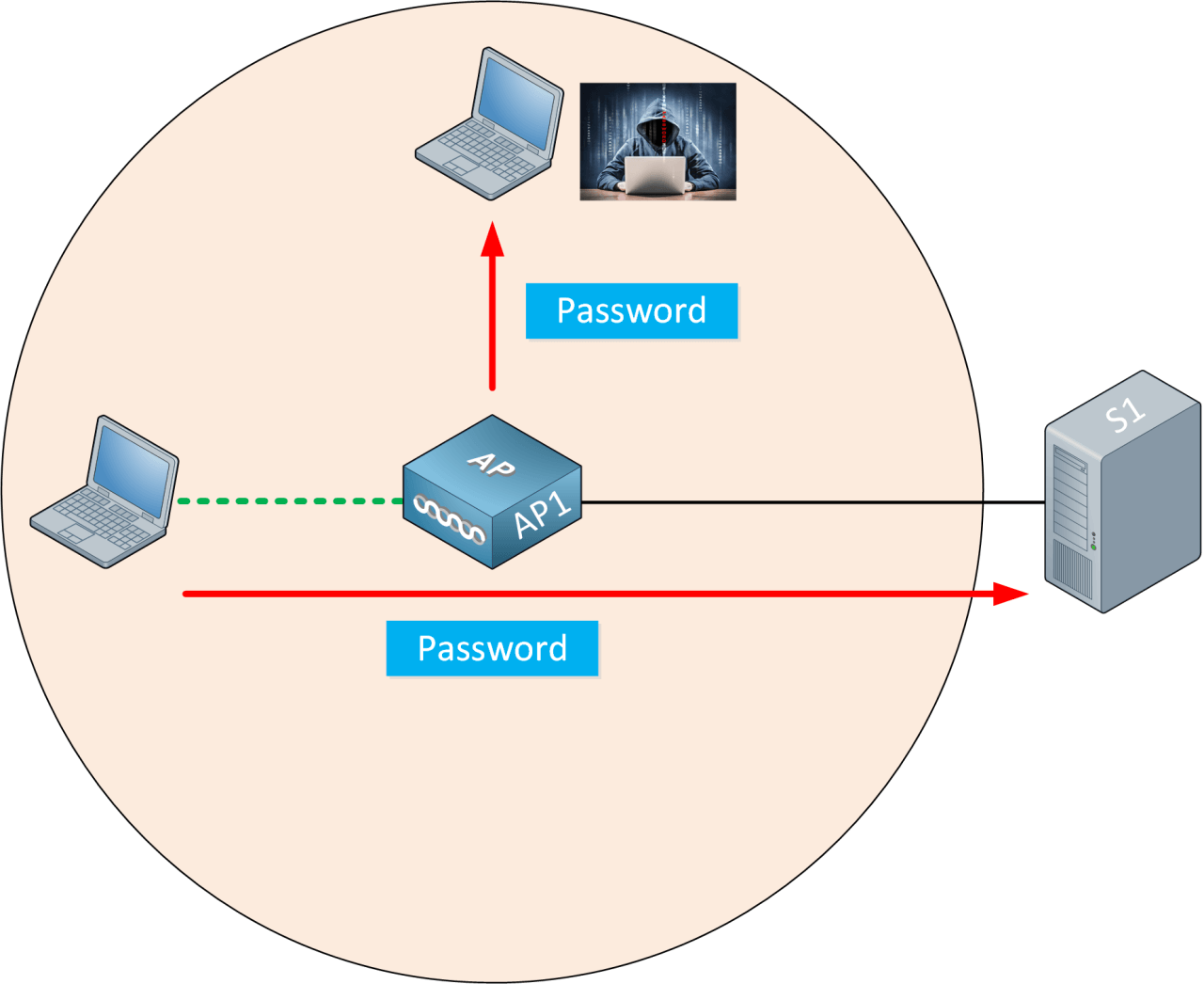

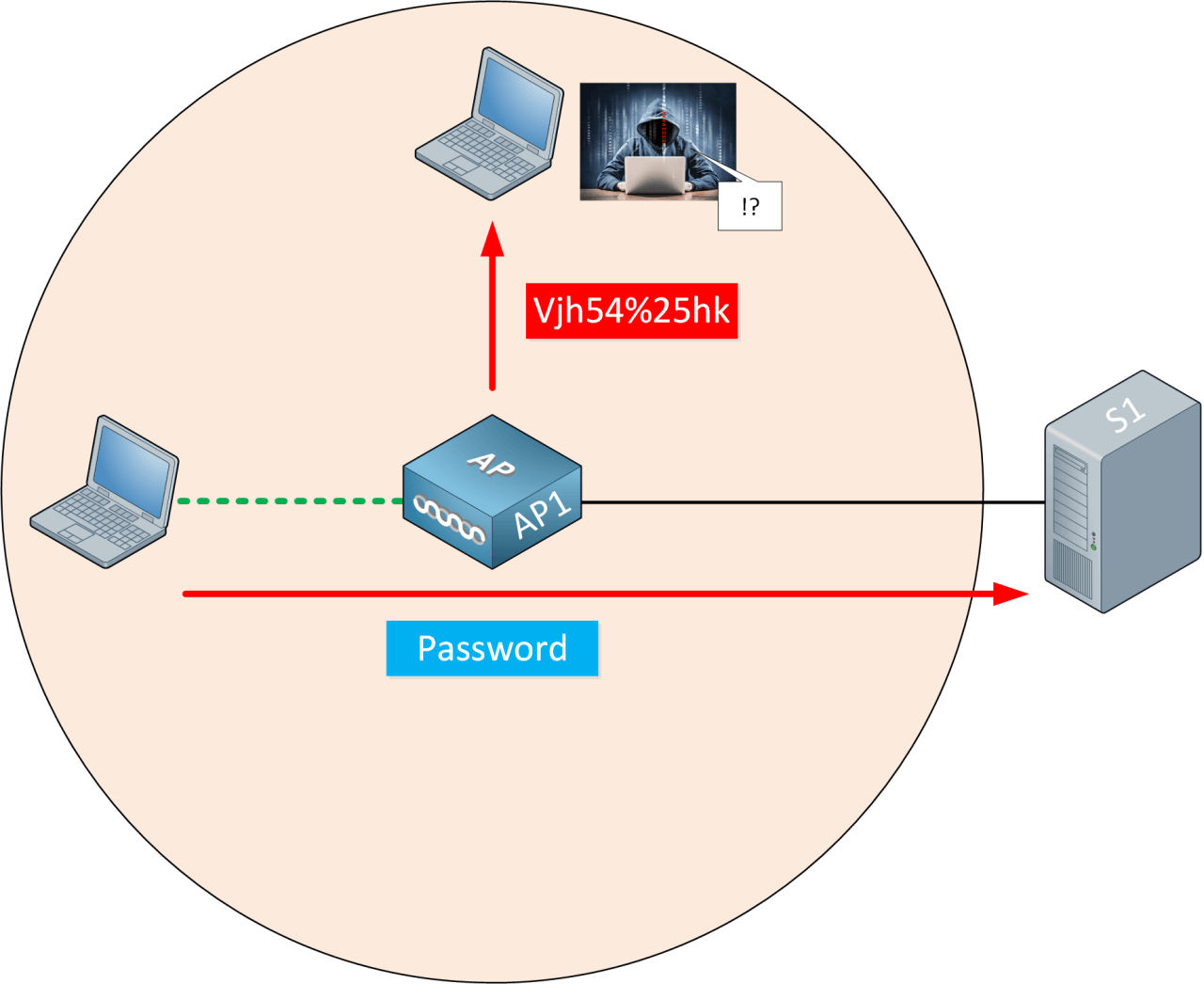

例如,设想我们有一个用户向远程服务器发送密码:

无线用户将密码传输到远程服务器。由于攻击者在我们无线网络的范围内,他可以截获密码。

我们如何能够通过空气安全地传输数据,并确保其保持私密性且不被篡改?802.11标准提供了提供认证、加密和完整性的安全机制。在本课中,我将为您概述这三项内容。

认证

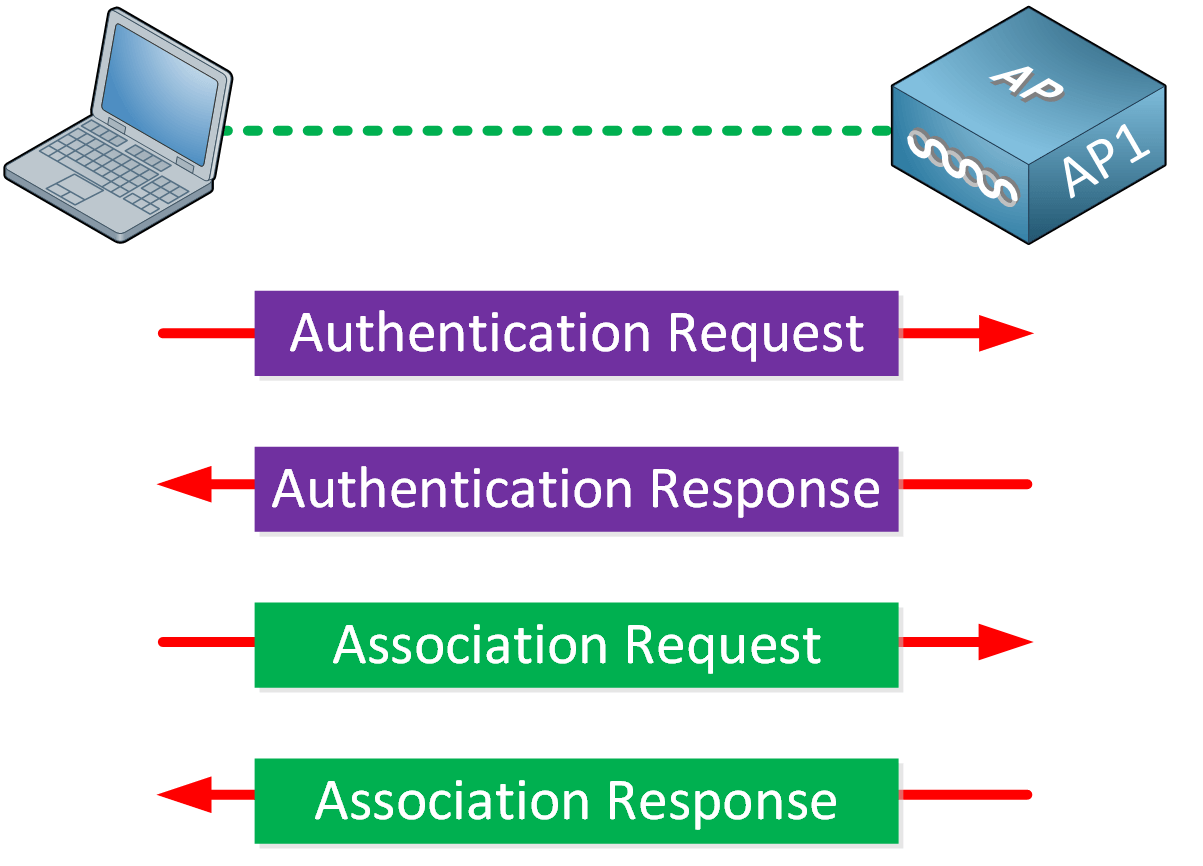

要使用无线网络,无线客户端必须发现一个BSS。AP通过其SSID广播信标,无线客户端选择她想要连接的无线网络并与AP关联。默认情况下,认证是开放的,这意味着所有人都可以连接。

不过,您可能希望对无线客户端进行身份验证。如果您有一个企业网络,您不希望任何人都能加入网络。只有合法用户才能使用您的无线网络。毕竟,无线网络可能连接到有线网络,您可以在其中访问所有企业资源。

如果您有访客用户怎么办?如果您想提供访客无线网络,您应该配置第二个SSID,并将其链接到具有受限访问的VLAN。

AP可以在无线客户端与AP关联之前对其进行身份验证。这可以防止恶意客户端进入我们的无线网络。

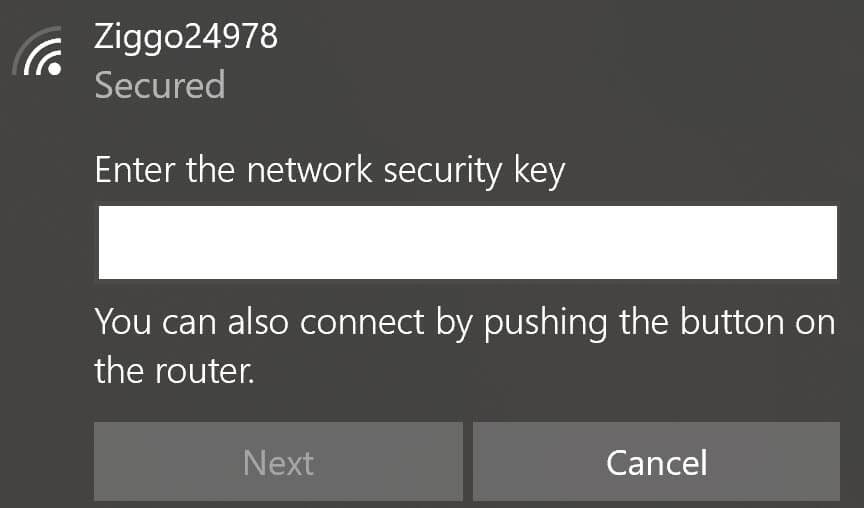

无线身份验证有很多选项。您可能熟悉最常见的选择,即预共享密钥。我们在AP上配置预共享密钥。任何想要加入无线网络的无线客户端都必须输入预共享密钥。

当有人偷走其中一个无线客户端时会发生什么?这是一个问题,主要有两个原因:

- 攻击者已获取您的预共享密钥:

- 现在可以从任何设备连接到无线网络。

- 并且可以解密连接到同一无线网络的其他客户端的流量。

- 您需要在接入点和所有无线客户端上配置新的预共享密钥。

有更强的身份验证选项,我们可以要求用户提供用户名和密码。这有帮助。当设备被盗时,至少可以确定哪个用户名被泄露,并为该用户名重置密码。您不必重置预共享密钥并在所有无线客户端上进行配置。

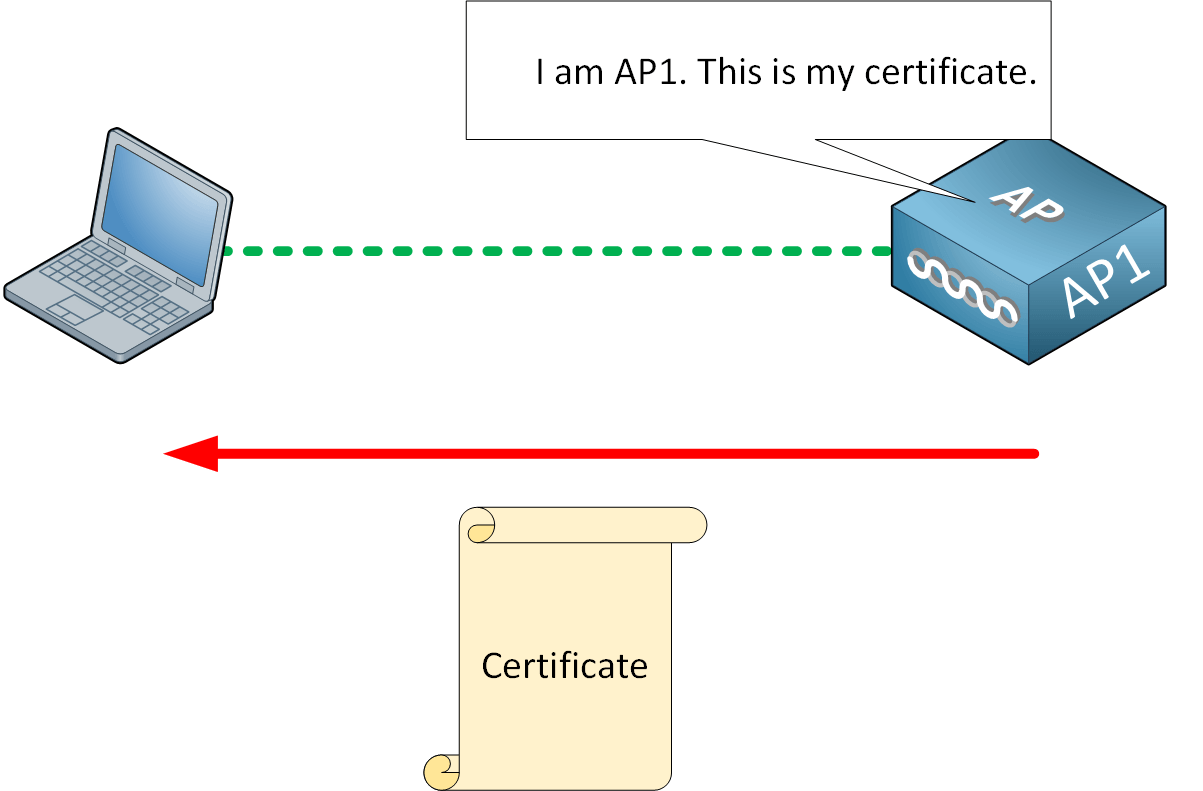

那么接入点呢?如果您在酒店看到一个名为“guest”的无线网络,您会认为这是酒店的无线网络。然而,任何人都可以配置一个接入点并使用SSID“guest”。您如何知道这是一个合法的、由酒店拥有和运营的接入点?

无线客户端会保存其连接过的所有无线网络的配置文件。当它再次看到“guest”网络时,会尝试进行身份验证并与之关联。

一些无线攻击使用一个称为流氓接入点的假接入点。流氓接入点的行为与普通接入点相同;它发送信标、响应探测并与客户端关联。当客户端与流氓接入点关联时,攻击者位于无线和有线流量之间,可以拦截所有流量,就像真实的接入点一样。

为了防止这种中间人攻击,客户端应在自身向接入点进行身份验证之前,先对接入点进行身份验证。

无线客户端可以使用此功能来验证其是否在与合法的AP通信。这是我们可以通过WPA企业版实现的,而不是WPA个人版。

加密

我们有一个无线客户端和一个接入点。两个设备相互认证,因此它们知道对方是合法设备。目前为止,一切正常。

客户端和接入点相互认证,但窃听者仍然可以捕获无线通信。

如果我们想要隐私,就需要对通信进行加密。为此,我们对传输的所有帧的有效载荷进行加密,并对接收到的帧的有效载荷进行解密。

每个SSID仅支持一种认证和加密方法。这意味着所有无线客户端需要使用相同的认证和加密模式。如果您想使用其他方法,可以配置第二个SSID。

现在让我们想象一下,有两个无线客户端连接到一个AP。我们使用加密,以防止外部人员解密我们的流量。

这是否意味着无线客户端一可以解密无线客户端二传输的内容?

这取决于我们使用的加密算法。不过,理想情况下,AP应该为每个无线客户端使用一个唯一的加密密钥。对于两个无线客户端,AP将有两个加密密钥,每个客户端一个。

那么广播或多播流量呢?所有或一组无线客户端需要接收这些流量。AP也有一个组加密密钥,当需要传输广播或多播流量时使用。每个无线客户端使用相同的组密钥来解密流量。

消息完整性检查

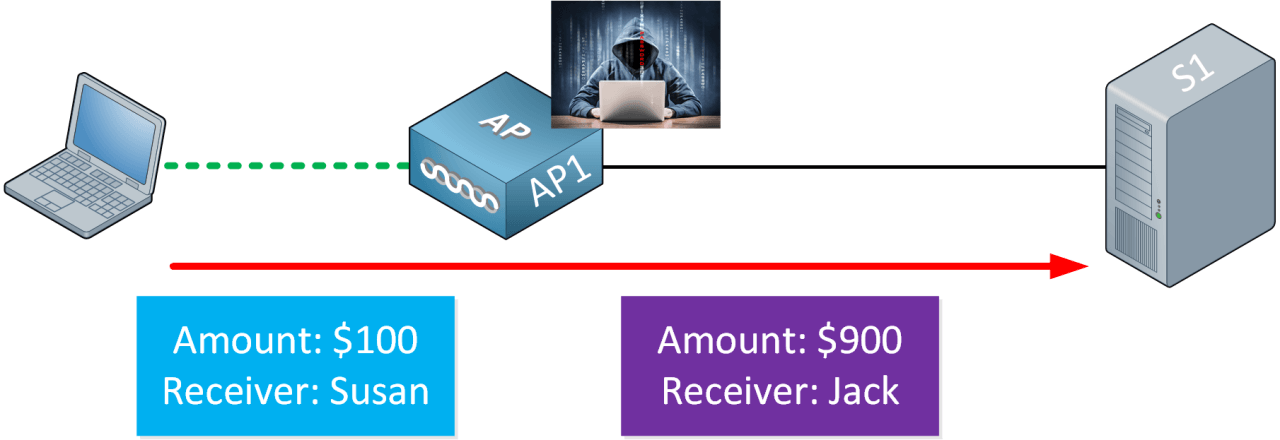

我们知道可以使用加密来防止他人窃听我们的无线通信。发送方对通信进行加密,接收方对其解密。然而,如果有人在传输过程中篡改了消息怎么办?我们无法判断接收到并解密的内容是否为发送方的原始消息。

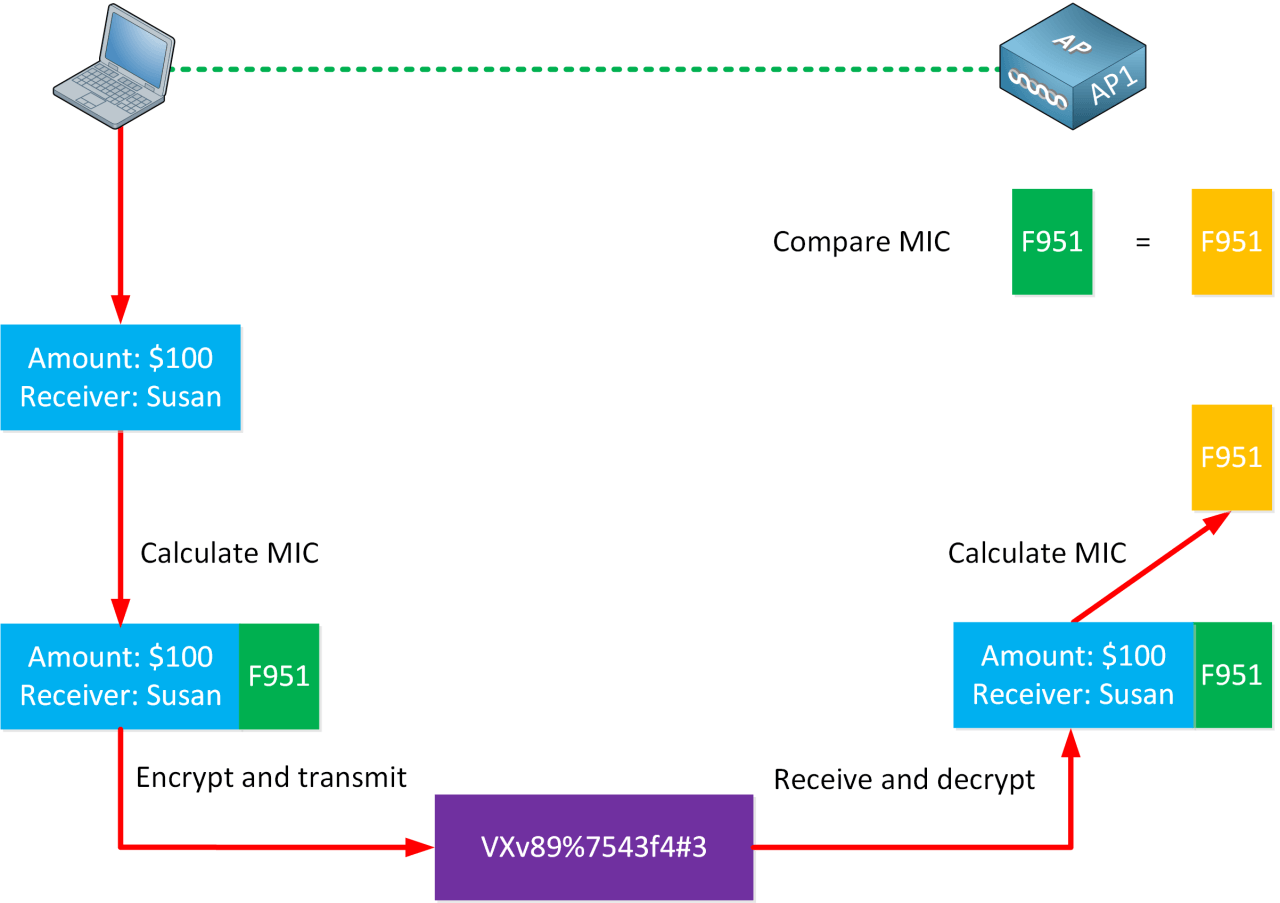

我们可以通过消息完整性校验(MIC)来解决这个问题。MIC就像是加密数据帧中的一个印章。

发送方根据其想要传输的数据创建一个印章。当接收方解密数据帧时,它也会创建一个印章。当两个印章相同时,接收方就知道数据没有被篡改。

结论

您现在已经了解了无线安全的基础知识:

- 由于我们通过空气传输数据,任何在无线网络范围内的人都可以看到并捕获我们的流量。

- 802.11标准提供了以下安全机制:

- 认证

- 加密

- 完整性

- 有多种无线认证模式,我们对客户端和接入点进行认证。

- 最常见的认证方法是预共享密钥,通常用于家庭网络。此方法不适合较大的无线网络:

- 任何拥有预共享密钥的人都可以加入该网络。

- 当预共享密钥被泄露时,您必须在所有设备上更换它。

- 对接入点的认证至关重要,以防止我们的无线客户端连接到伪装我们SSID的恶意接入点。

- 为了防止他人窃听我们的流量,我们使用加密技术。

- 消息完整性检查有助于检测是否有人篡改了我们的消息。

- 每个SSID仅支持一种认证和加密模式。如果您想使用其他模式,需要配置第二个SSID。

有关我们用于认证、加密和完整性的协议概述,您可以查看以下两节内容:

- 无线加密和完整性(待)

- 无线认证模式(待)