WPA3-Personal

提升密码保护的Wi-Fi网络安全性.

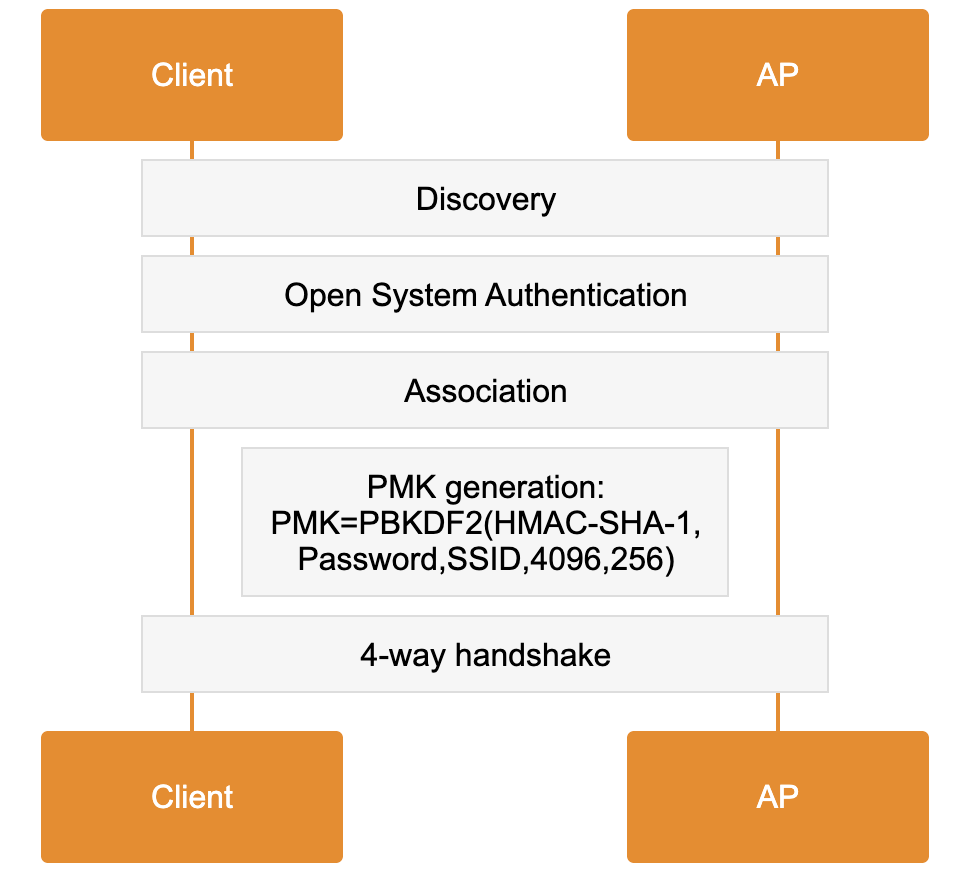

针对WPA2-Personal的离线字典攻击已广为人知,时间超过二十年。它们在WPA2-Personal推出后不久就被发现。一些场所提供免费Wi-Fi网络,使用共享且公共的密码。一些人错误地认为在使用WPA2-Personal时Wi-Fi流量是安全的。使用PSK时,密码直接导出主密钥,掌握密码即可进行解密、重放和伪造数据帧.

协议

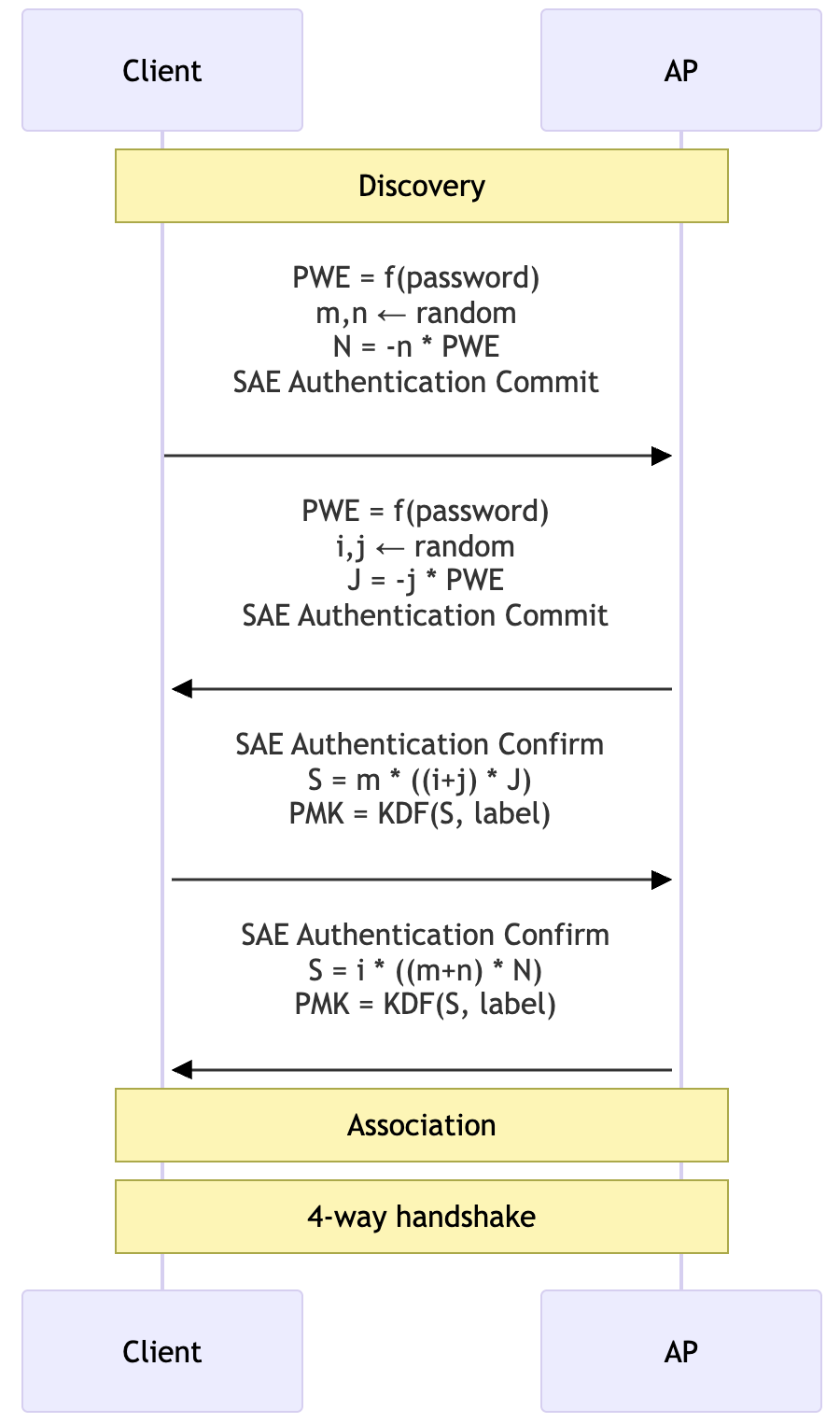

最初为IEEE 802.11-2016中的mesh安全引入,同步认证协议(SAE)取代了WPA2-Personal中的预共享密钥(PSK)实现,采用基于密码的认证方法,抵抗字典攻击.

用户在使用SAE和PSK时会有类似的体验,因为它们都是通过密码提供的。然而,在安全协议的实现上存在重大差异.

对于那些希望为用户提供更好数据保护的场所,SAE提供了比共享和公共PSK更安全的基于密码的选项。这是因为由SAE产生的主密钥(PMK)并不完全基于密码.

使用SAE时,密码在零知识证明密码学函数中被用来为每个客户端导出唯一的成对主密钥(PMK)。密码用来索引椭圆曲线上的一个秘密点。该点成为在密码交换中使用的生成器.

这意味着密码或由密码导出的数据从未通过空中传输。与WPA2-Personal(PSK)不同,掌握密码不能解密SAE加密的数据帧。解密SAE加密数据帧需要PMK,且唯一知道PMK的双方是执行SAE的客户端和AP。这意味着SAE协议能抵抗主动、被动和字典攻击.

仅WPA3-Personal模式

WPA3-Personal在信标、探测响应或关联中宣传或协商以下能力:

- 认证套件选择器为

00-0F-AC:8(SAE)。 - 成对密码套件选择器为

00-0F-AC:4(CCMP-128)。 - 将组数据密码套件选择器归类为

00-0F-AC:4(CCMP-128)。 - 组管理密码套件选择器为

00-0F-AC:6(BIP-CMAC-128)。 - 受保护的管理帧是强制性的(MFPR=1 且 MFPC=1)。

WPA3-个人(SAE)操作示意图

当与 AKM:24 协商 SAE with AKM:24 时,将强制执行 Hash-to-Element (H2E)。在 AKM:24 中,哈希算法基于与 SAE 一起使用的 Diffie-Hellman (DH) 组。例如,长度为 384 的素数(p384)将使用 SHA-384 而非 SHA-256。 可以在广告中同时包含用于密码套件的 GCMP-256 和用于组管理的 BIP-GMAC-256 以及 AKM:24。 Wi-Fi 7 连接必须使用 AKM:24 以支持 WPA3-Personal。

WPA3-个人过渡模式

WPA3-个人可以在过渡模式下部署,该模式允许 SAE 客户端和 PSK 客户端连接到同一基本服务集(BSS),这是一个混合操作模式。信标或探测响应中包含的 RSNE 中的 AKM 列表将同时包含 PSK(AKM:2)和 SAE(AKM:8)。

这意味着密码在 WPA2-个人和 WPA3-个人之间共享。WPA2-个人网络仍然容易受到所有经典问题的影响。如果攻击者通过攻击 WPA2-个人获得密码信息,他们将能够访问网络,但无法解密 WPA3-个人会话。也可能发生从 WPA3-个人降级到 WPA2-个人的攻击。

由于同一 BSS 为 WPA2-个人(PSK)和 WPA3-个人(SAE)客户端提供服务,保护管理帧在 WPA3-个人过渡网络中为可选(MFPR=0 和 MFPC=1)。

WPA3-个人在过渡模式下在信标、探测响应或关联中宣传或协商以下能力:

- AKM 套件选择器包括

00-0F-AC:2(PSK)和00-0F-AC:8(SAE)。 - 成对密码套件选择器为

00-0F-AC:4(CCMP-128)。 - 将组数据密码套件选择器归类为

00-0F-AC:4(CCMP-128)。 - 组管理密码套件选择器为

00-0F-AC:6(BIP-CMAC-128)。 - 受保护的管理帧是可选的(MFPR=1 且 MFPC=0)。

WPA3-个人过渡模式 RSNE 示例

WPA3-Personal 在过渡模式下的一个缺点包括降级攻击,攻击者可能针对 PSK 而非 SAE 进行攻击,以获取网络访问权限,或迫使支持 SAE 的客户端连接到伪造的 PSK 网络。 建议禁用过渡模式以限制攻击途径。可以考虑在不同的虚拟访问点(VAP)以及逻辑隔离的网络段上部署 WPA3-Personal 和 WPA2-Personal,并确保在这两个网络上使用不同的凭据。 关于这些漏洞的更多详细信息(该漏洞曾以 Dragonblood 名称发布),请参阅 https://blogs.arubanetworks.com/solutions/dragonblood-an-analysis-of-the-wpa3-sae-handshake。

哈希到元素(H2E)

哈希到元素(也称为哈希到曲线或直接哈希)是一种用于生成密码元素(PWE)的密码学方法,取代了较弱且原始的猎取(也称为循环)方法,用于 SAE。采用哈希到元素后,WPA3-个人在抗侧信道攻击和时间攻击方面更具防护性。

SAE H2E 能力可以在 beacon 和探测响应帧的扩展 RSN 能力字段中的 RSN 扩展元素(RSNXE)中找到。

RSNXE 示例

客户端在认证帧中发现的状态码 126 表示所使用的方法。

SAE 认证帧示例

从 AOS 8.10 和 10.4 开始的 PWE 推导行为:

- 在 2.4 GHz 和 5 GHz 频段中的操作:

- 哈希到元素(H2E)是首选,但如果客户端不支持 H2E,则允许逐个查找。

- 6 GHz 频段的操作:

- 强制使用 H2E,并不允许随意选择。

对哈希到元素(H2E)的支持是 WPA3 认证设备的强制要求。

客户端自 2021 年起已支持 H2E:

- Android 12+

- Linux wpa_supplicant v2.10+ (see INLINE_CODE_9 parameter for configuration)

- macOS Catalina+

- Windows 10 21H2+

最佳实践

对于之前使用 WPA2-个人的用例,WPA3-个人是一个合适的替代方案,可以提供更好的安全性,即使使用的是非复杂密码。WPA3-个人比 WPA2-个人提供更强的数据加密和保护。

WPA3-个人也适用于 WPA2-个人不再允许的用例,例如在 6 GHz 频段操作和 Wi-Fi 7 连接中。

目前对多种密码解决方案的支持仅限于 WPA2-Personal。

最后修改时间:2024年4月2日(68436ce)